攻防世界Web新手区题解

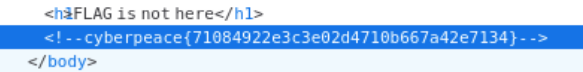

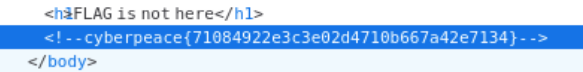

第一题:View_source

题目:X老师让小宁同学查看一个网页的源代码,但小宁同学发现鼠标右键好像不管用。

解答:按F12进入到调试模式,查看网页元素

得到flag

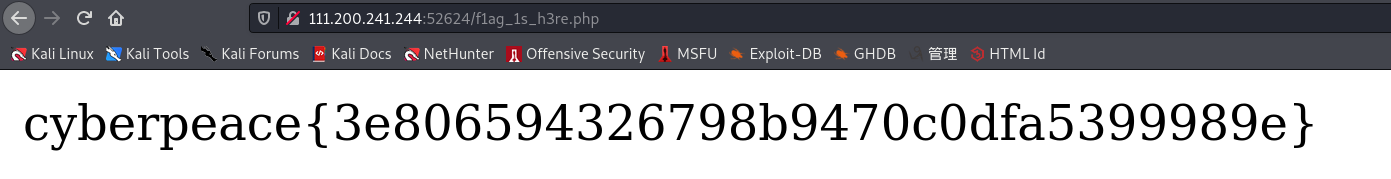

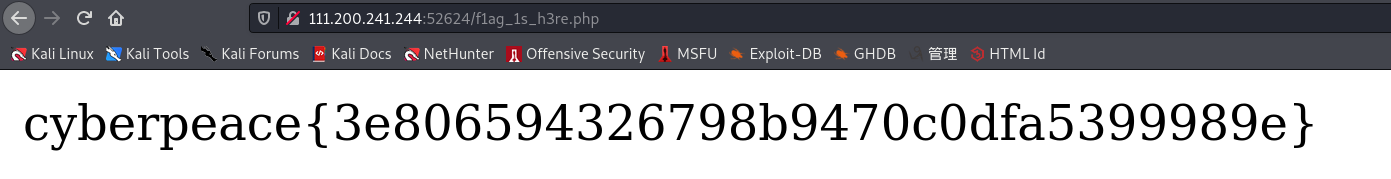

第二题:Robots

题目:X老师上课讲了Robots协议,小宁同学却上课打了瞌睡,赶紧来教教小宁Robots协议是什么吧。

解答:在地址后添加robots.txt查看robots.txt中的内容

将地址后改为f1ag_1s_h3re.php得到flag

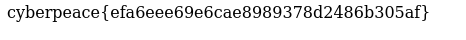

第三题 :Get_post

题目:X老师告诉小宁同学HTTP通常使用两种请求方法,你知道是哪两种吗?

解答:在地址后添加?a=1 用get 方式提交a值

用BurpSuite以POST方式传递b=2,记得添加Content-Type: application/x-www-form-urlencoded

得到flag

第四题:Cookie

题目:X老师告诉小宁他在cookie里放了些东西,小宁疑惑地想:‘这是夹心饼干的意思吗?’

解答:按F12进入到调试模式,查看网页Cookie。得到信息,查看cookie.php。

得到信息,查看cookie.php

在Http响应头得到flag

第五题:Backup

题目:X老师忘记删除备份文件,他派小宁同学去把备份文件找出来,一起来帮小宁同学吧!

解答:在地址后添加index.php.bak就可以获得index.php备份文件

将下载文件打开,就可以获得flag

第六题:Disabled_button

题目:X老师今天上课讲了前端知识,然后给了大家一个不能按的按钮,小宁惊奇地发现这个按钮按不下去,到底怎么才能按下去呢?

解答:按F12进入到调试模式,查看网页元素。将input中的diable=""删除,就可以点击按钮。

按下按钮即可获得flag

按下按钮,即可获得flag

第七题:simple_php

题目:小宁听说php是最好的语言,于是她简单学习之后写了几行php代码。

解答:分析代码,发现是以get方式传输a值和b值,要求a=0&&a为真,获得一半flag。要求b不能为数字且b>1234,获得另一半flag。在地址后添加/?a=A&&b=1243234c

获得flag

第八题:weak_auth

题目:小宁写了一个登陆验证页面,随手就设了一个密码。

解答:一般默认管理员用户名为admin,既然是弱密码就可以暴力猜解。先用admin和admin进行登录获拦截数据包发给Burpsutie,再用Burpsuite的Spider的模块进行暴力猜解。

很明显123456的响应长度最长,很可能是密码,输入admin和123456即可获得flag

第九题:xff_referer

题目:X老师告诉小宁其实xff和referer是可以伪造的。

解答:利用Burpsuite伪造发送请求。

在其中添加 X-Forwarder-For 123.123.123.123 referer google.com

即可获得flag

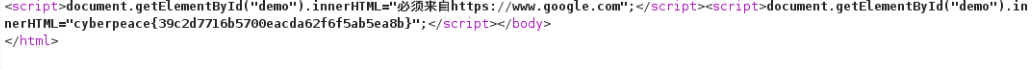

第十题:webshell

题目:小宁百度了php一句话,觉着很有意思,并且把它放在index.php里。

解答: 利用Burpsuite发送POST请求shell=system(‘cat flag.txt’)

即可获得flag

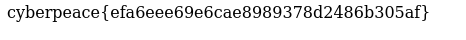

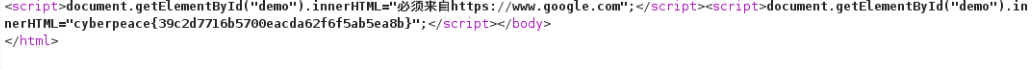

第十一题:simple_js

题目:小宁发现了一个网页,但却一直输不对密码。(Flag格式为 Cyberpeace{xxxxxxxxx}

解答:按F12审查网页,看到两串数字,利用python进行ascii码转换。

获得flag

第十二题:command_execution

题目:小宁写了个ping功能,但没有写waf,X老师告诉她这是非常危险的,你知道为什么吗。

解答:在输入框里输入ping 127.0.0.1&&find / - name “flag.txt”,获得信息/home/flag.txt

再输入ping 127.0.0.1&& cat /home/flag.txt,即获得flag

|