这是第一次接触攻防世界的web题目

所使用的方法也很低端

web第一题

view source

题目要求:查看网页源代码,但鼠标右键不管用

分析:因为鼠标右键不能使用,所以不能直接点击右键查看源代码,需要其他方法来查看源代码。

查看源代码的三个方法

1.点击右键,选择查看网页源代码。

2.按下F12键,找elements。

3.网页地址栏前面加上入view-source。

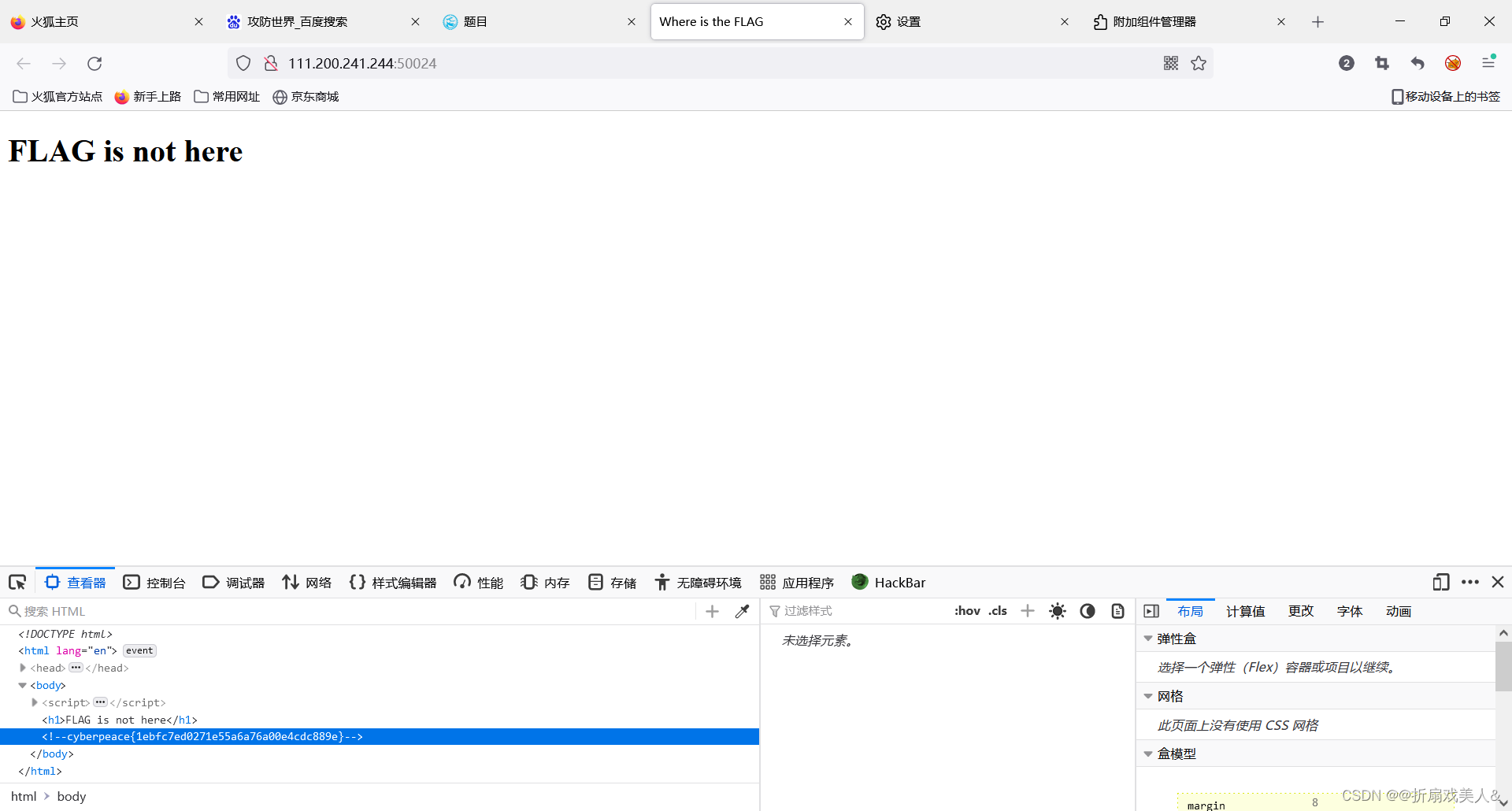

打开题目,按下F12,查看源码,找到flag。

flag:

cyberpeace{09877b70e1abe421cfe238eff8c39c5a}

web第二题

robots

题目要求:robots协议是什么。

分析:robots.txt是一个文本文件,robots.txt是一个协议而不是一个命令。

robots协议:

全称是“网络爬虫排除标准”,网站通过robots协议告诉搜索引擎哪些页面可以抓取,哪些页面不能抓取。

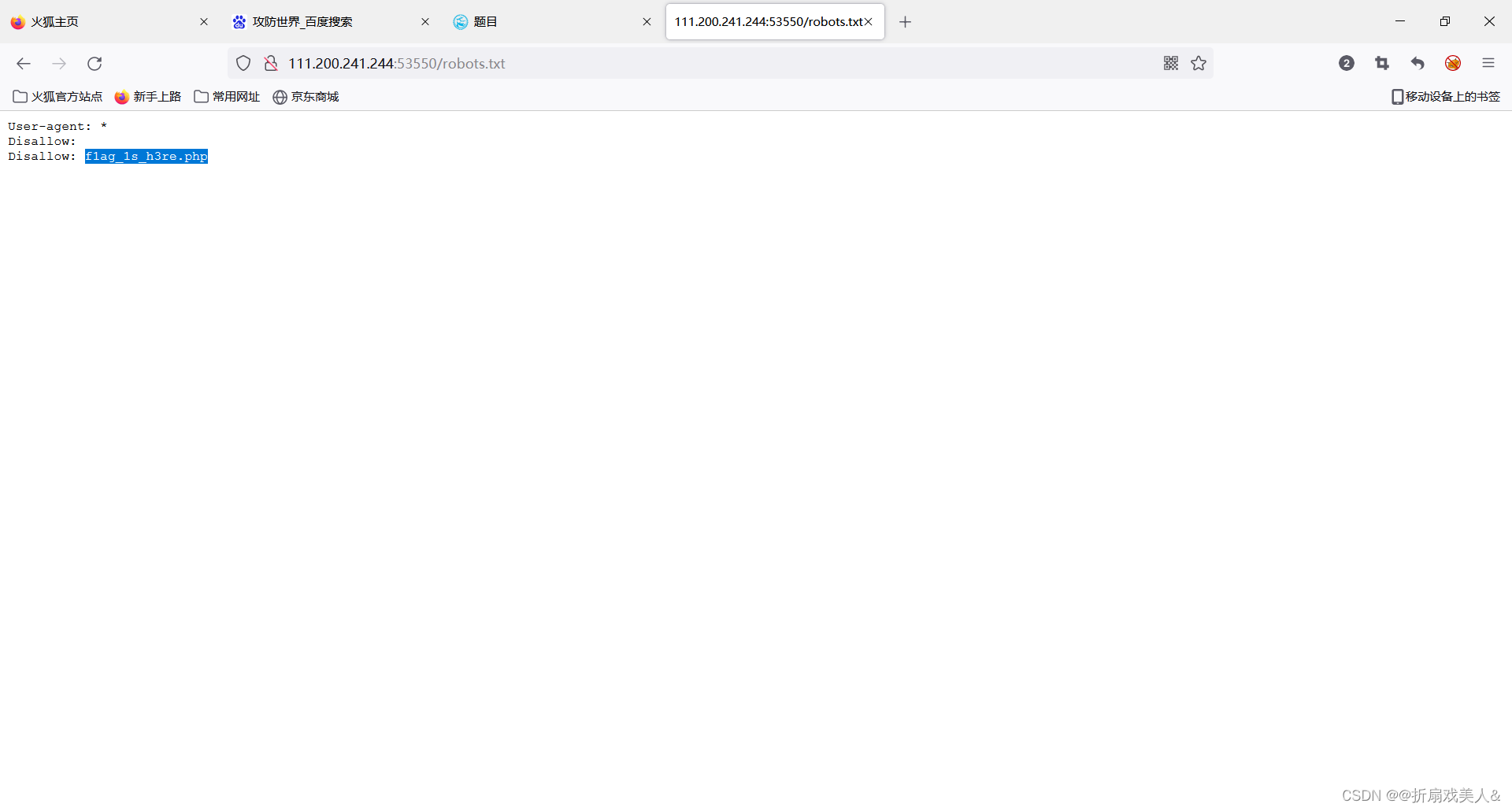

查找robots.txt

找到了flag的所在地。

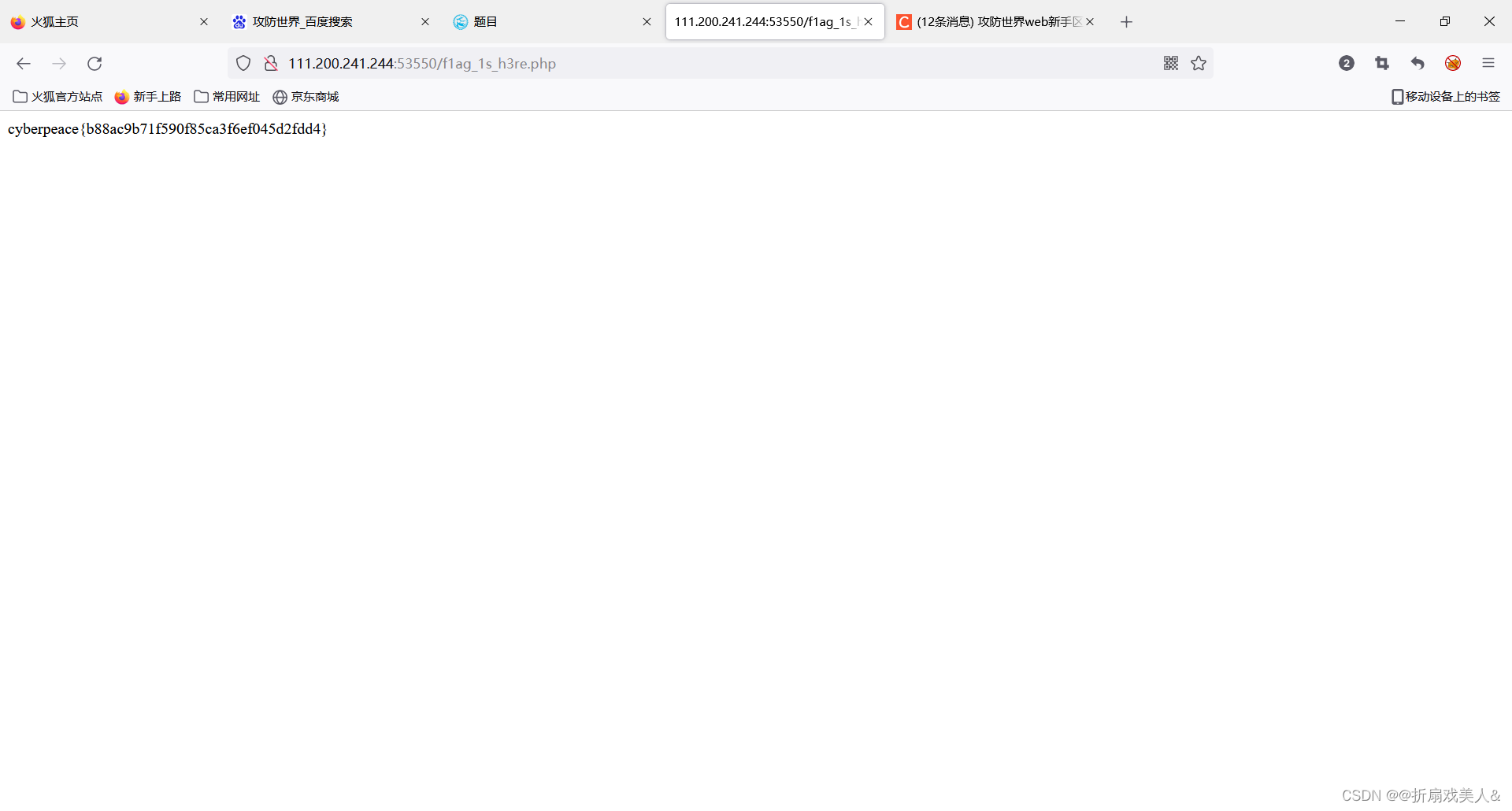

直接访问。

找到flag:

cyberpeace{f8f285333cb631a3d6f32d3e310e1246}

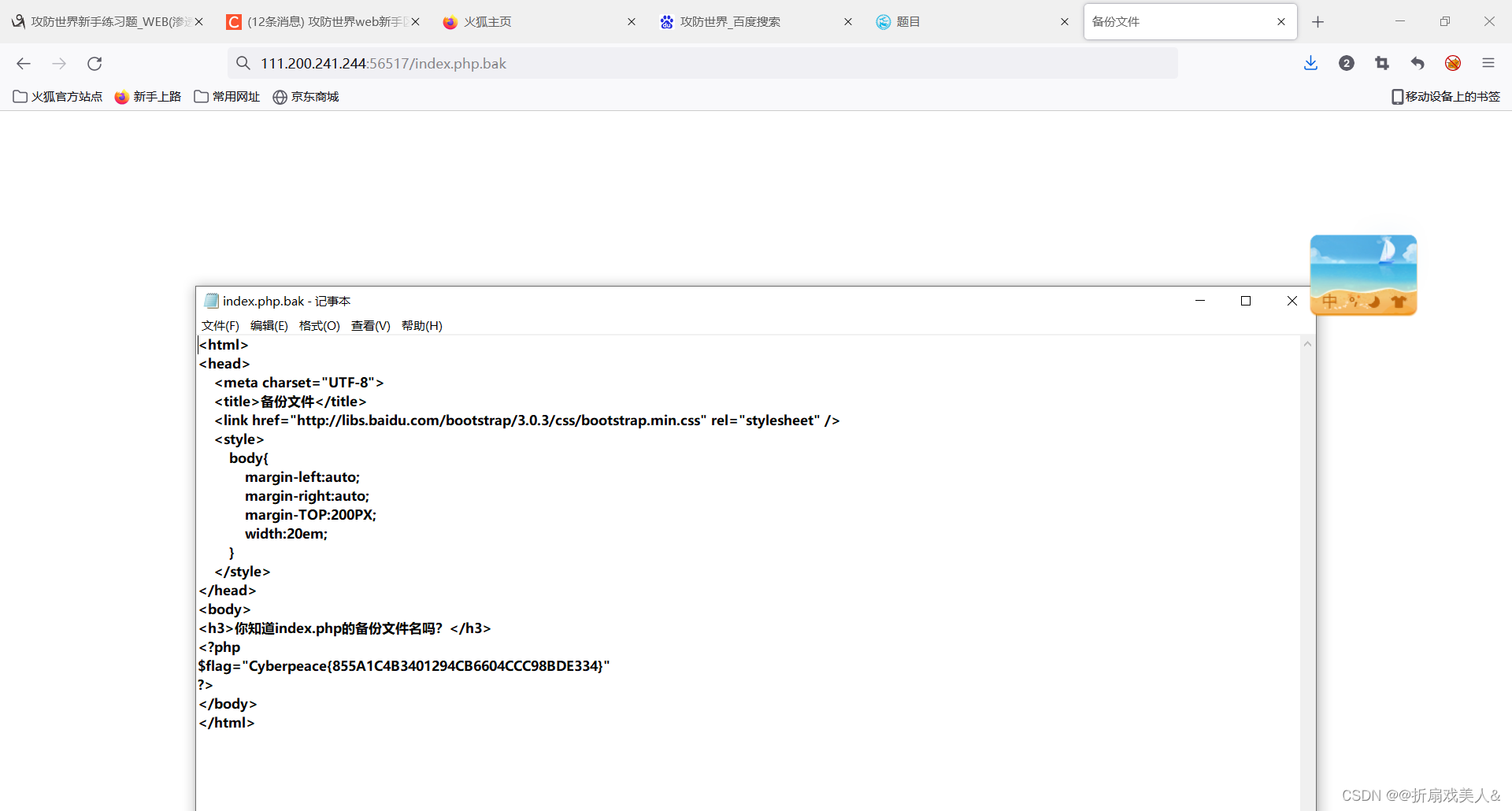

web第三题

backup

题目要求:找备份文件。

分析:找文件,通过了解备份文件后缀名有".git",".svn",".swp",".~",".bak",".bash_history",".bkf"。我们可以一个一个试。

进入题目后,开始尝试,当输入index.php.bak时出现备份文件。

用记事本打开后就能找到flag。

flag:cyberspace{855a1c4b3401294cb6604ccc98bde334}

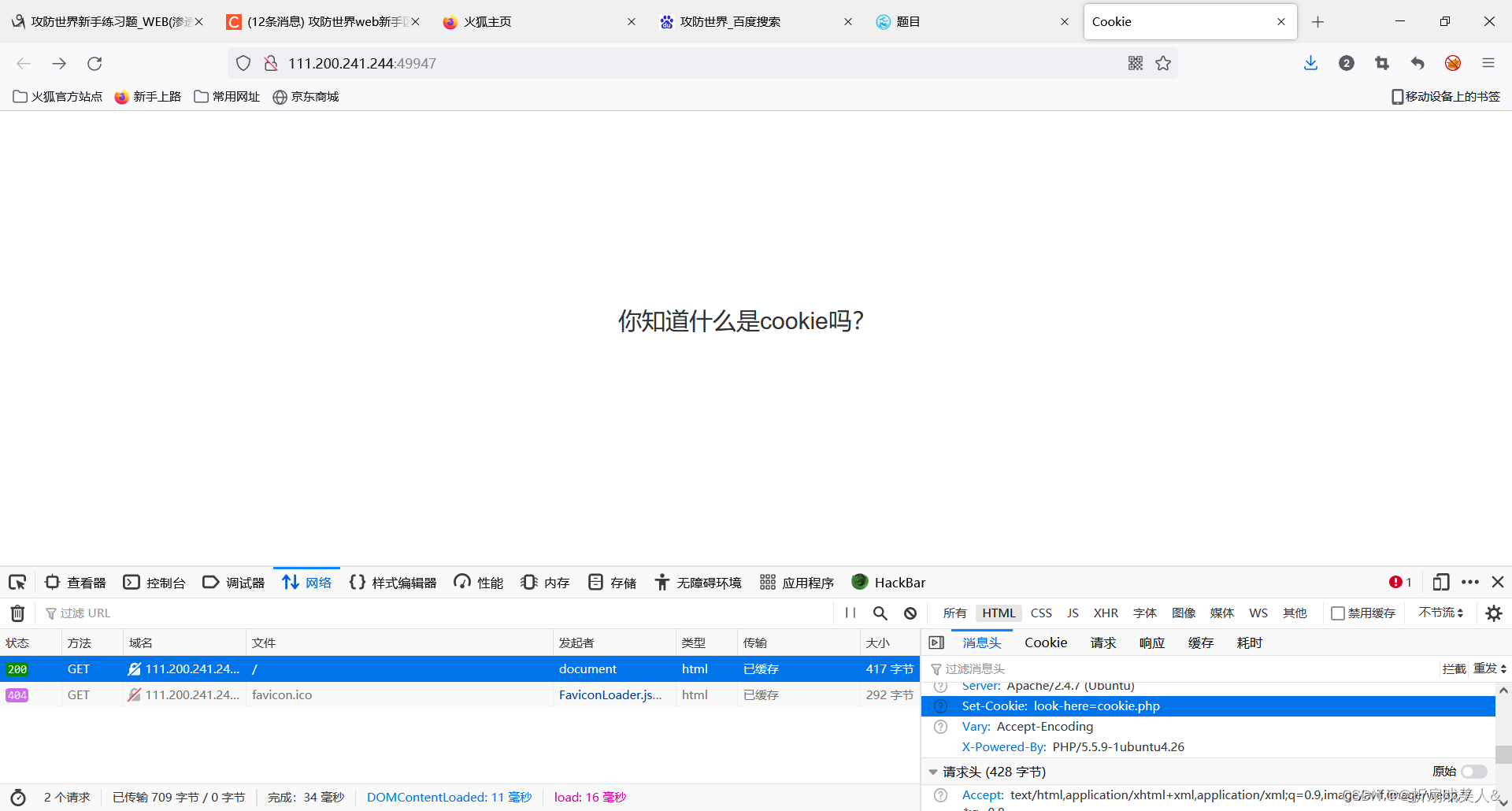

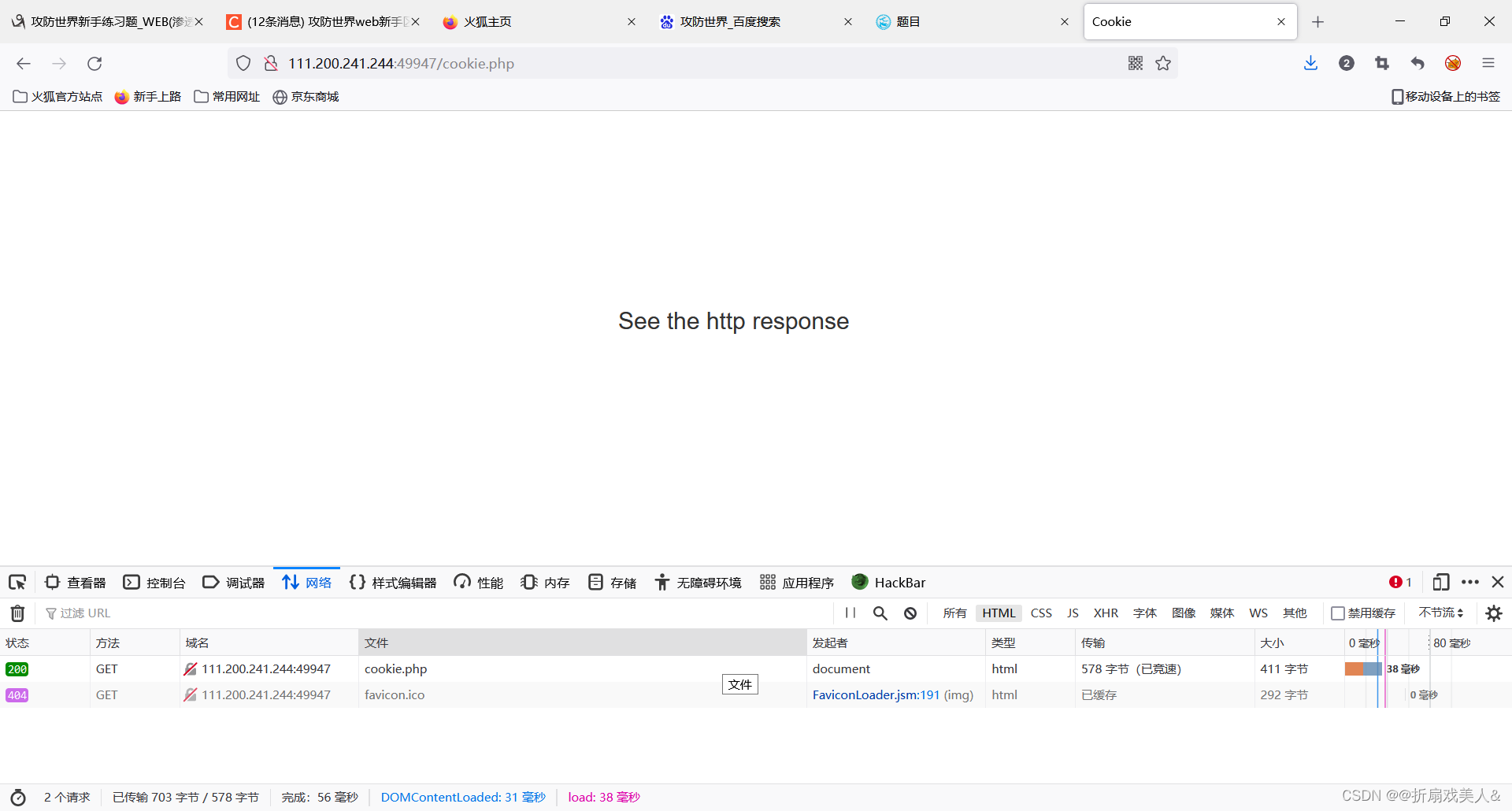

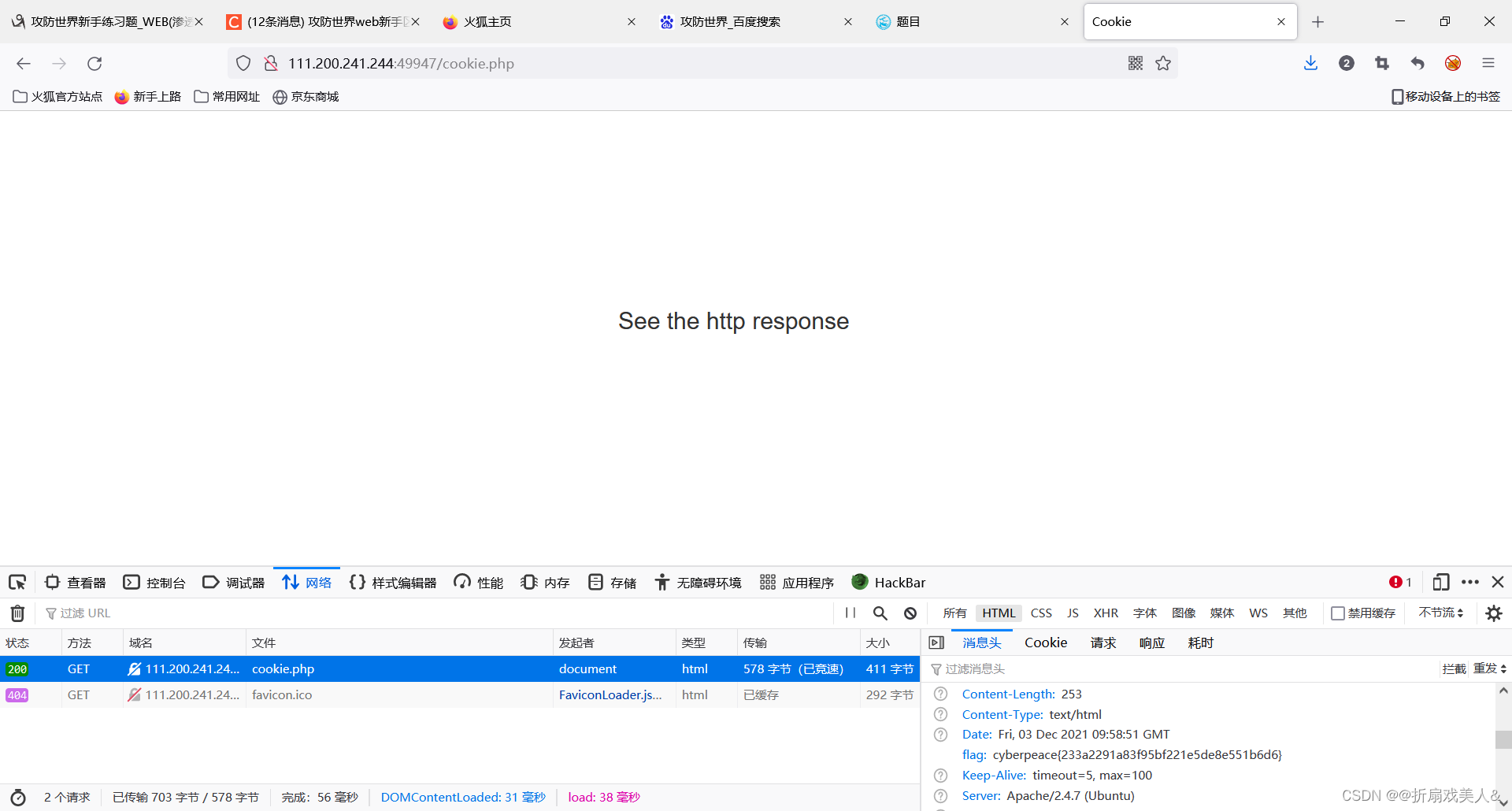

web第四题

cookie

题目:找cookie里的东西。

分析:cookie F12 网络 cookie 找到了cookie.php 查找到了cookie.php 出现了see the http response 再在http中找找到了flag。

web第五题

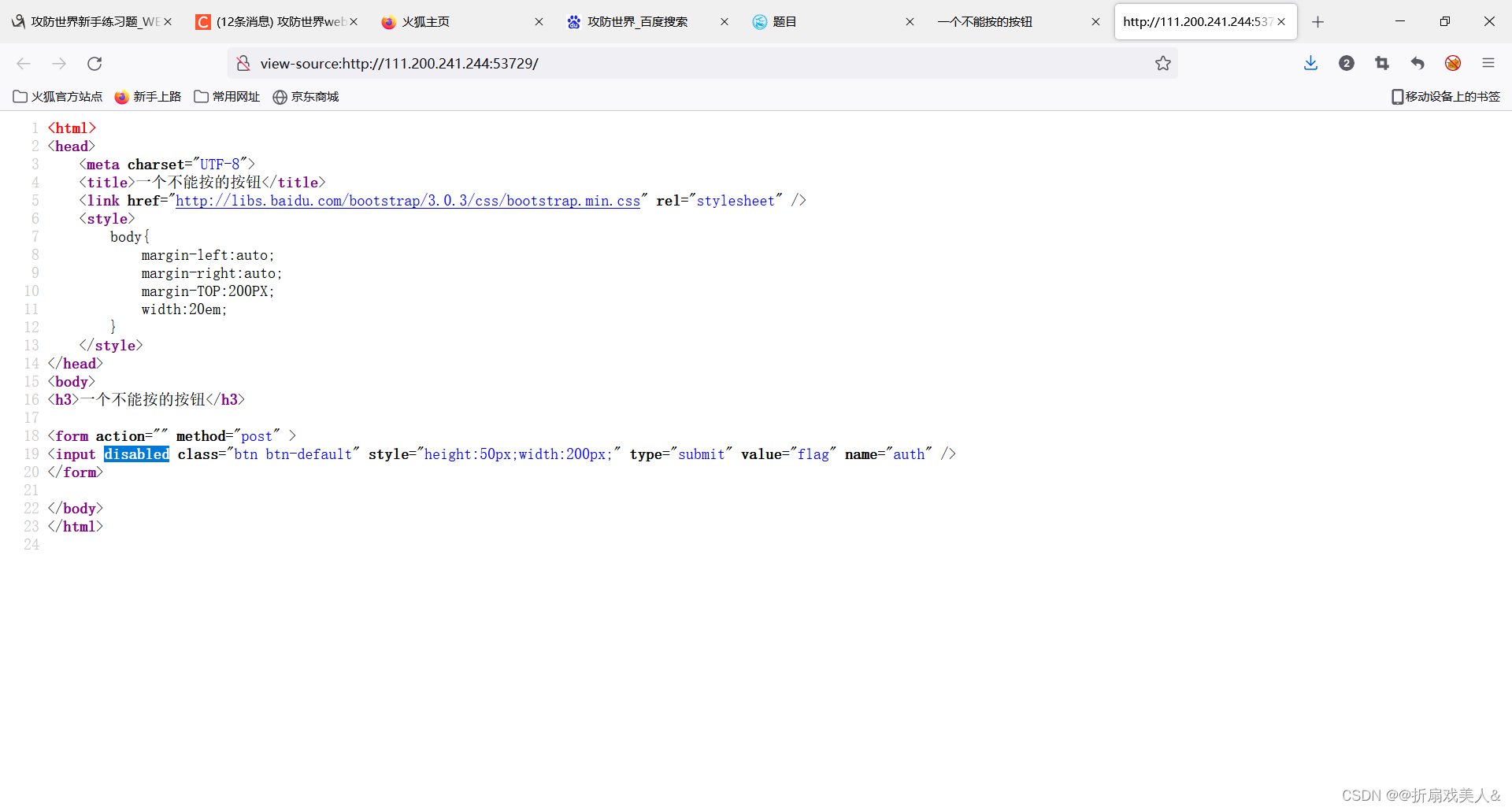

disabled button

分析:打开源代码,发现代码中出现了个disabled,把它删除就可以了。

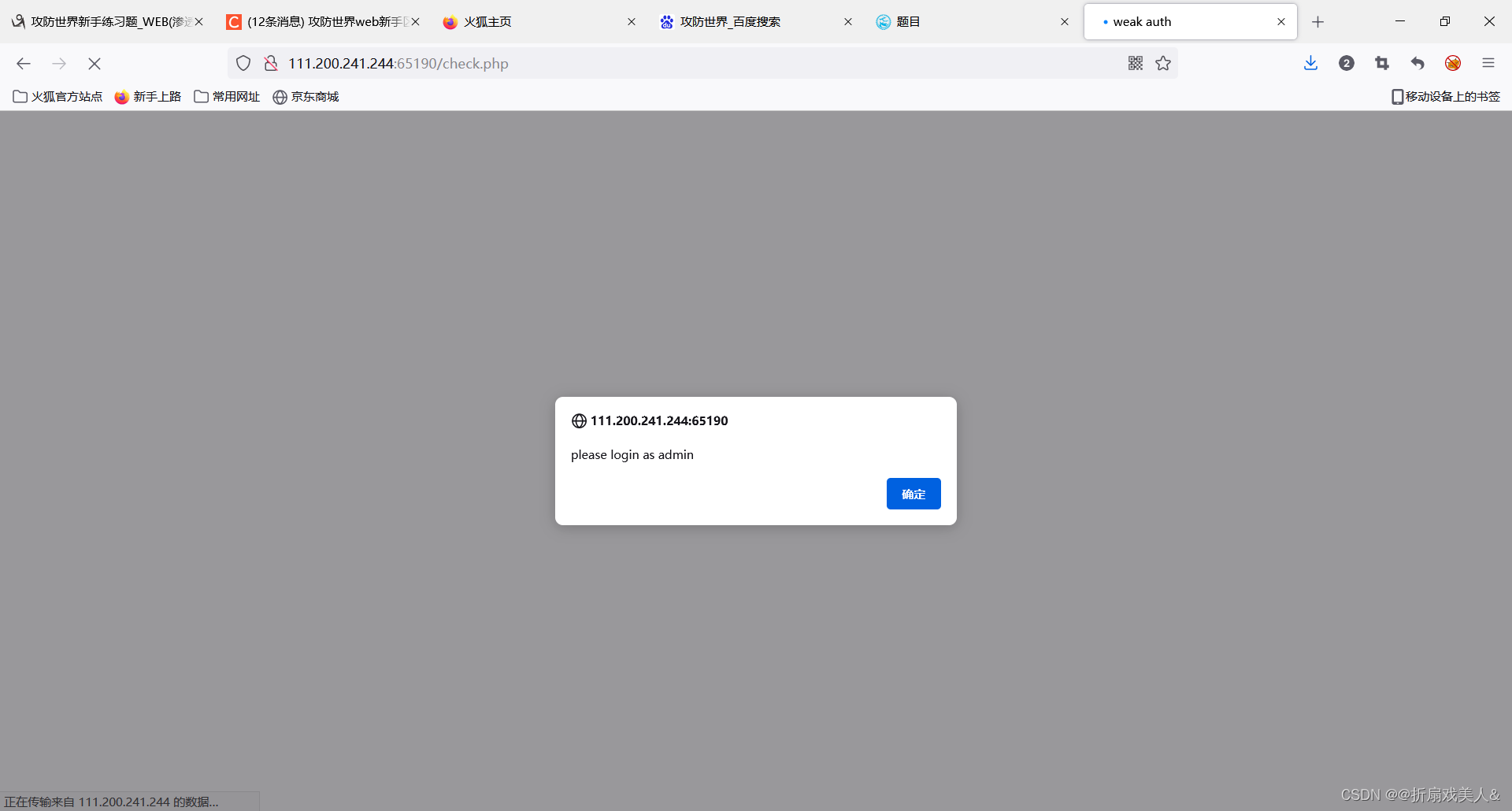

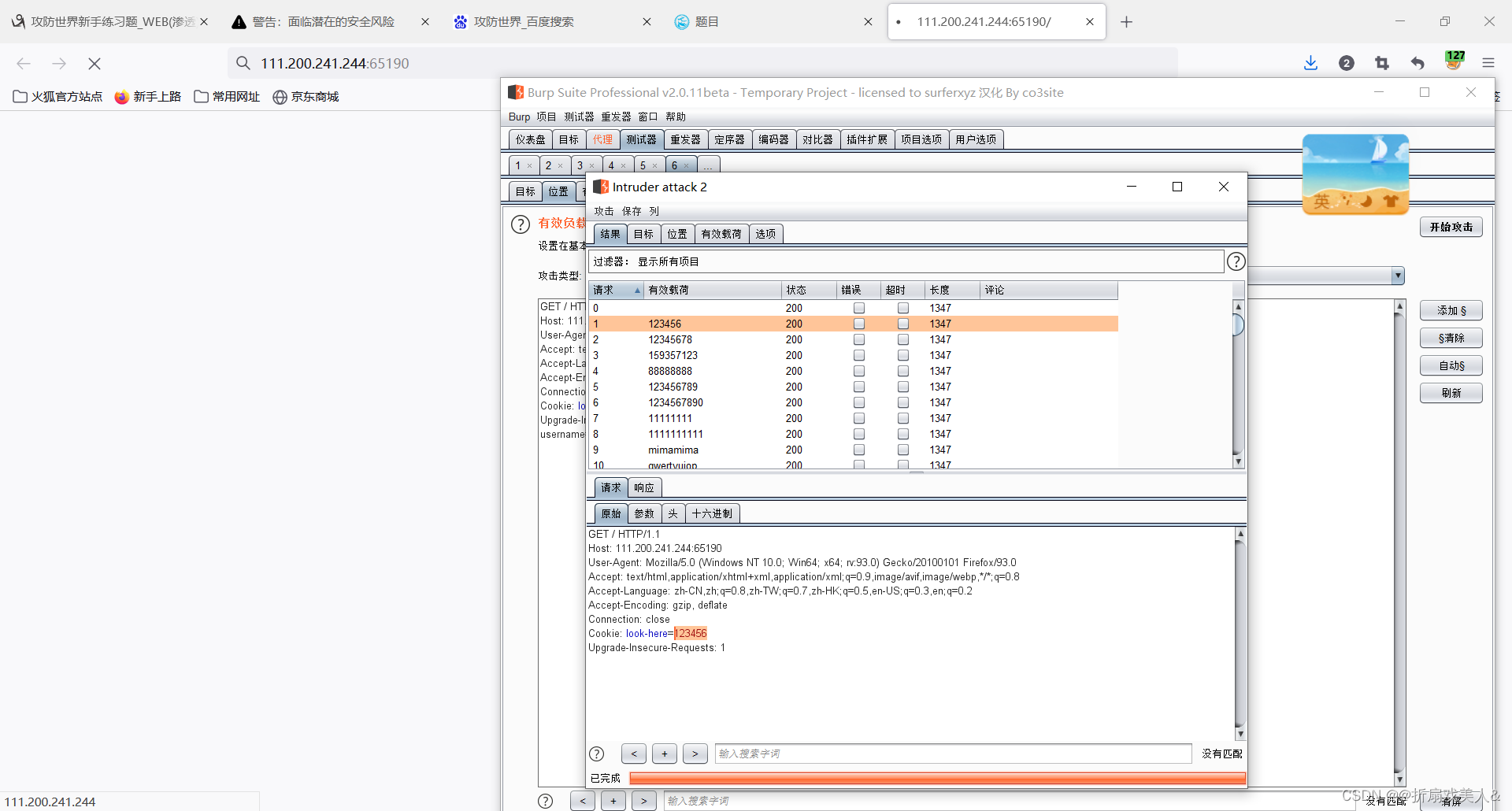

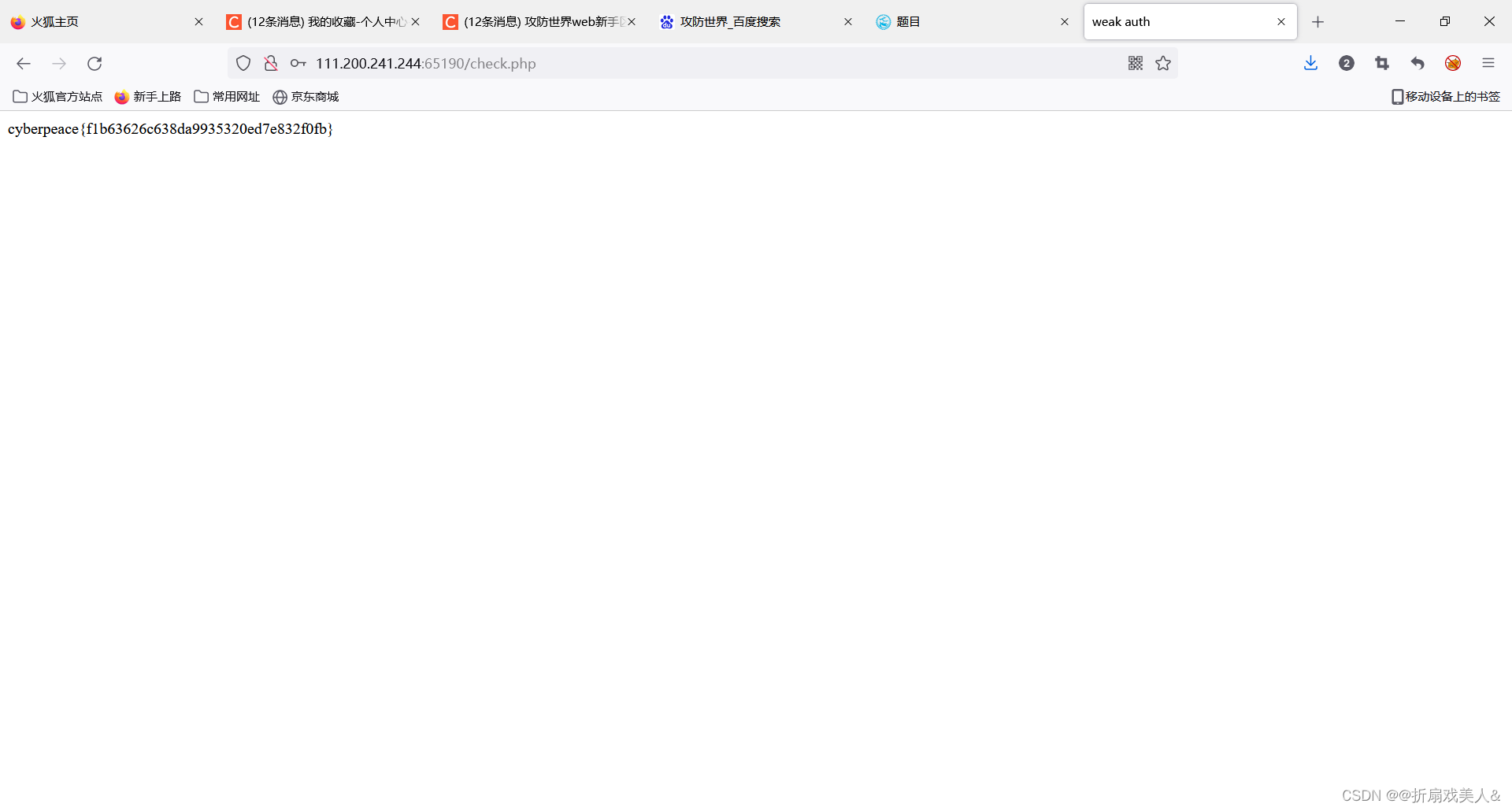

web第六题

题目:找密码。

分析:直接爆破。

告诉了用户名,就剩密码了。

找到了密码,密码为123456。

从而找到flag

web第七题

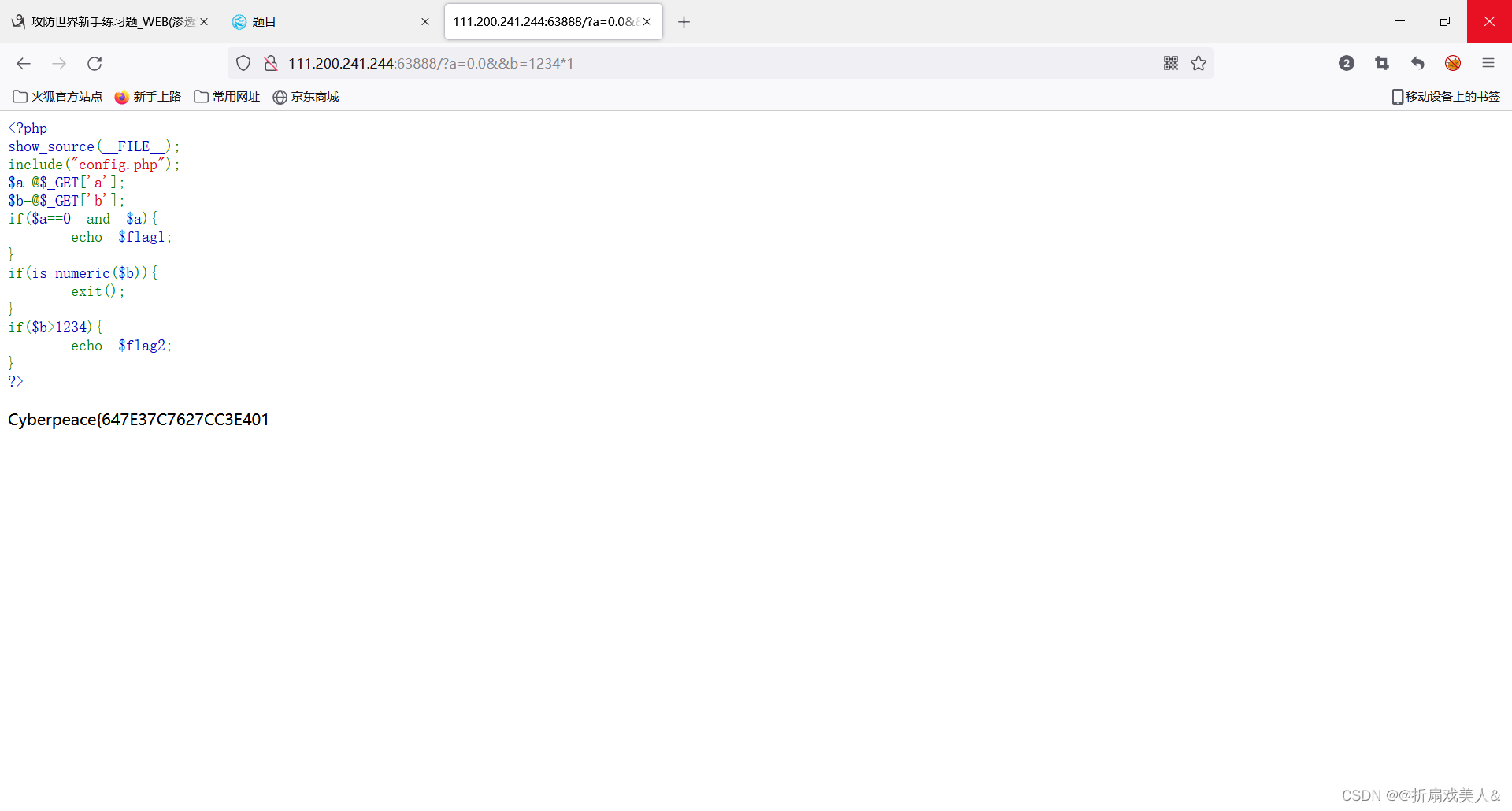

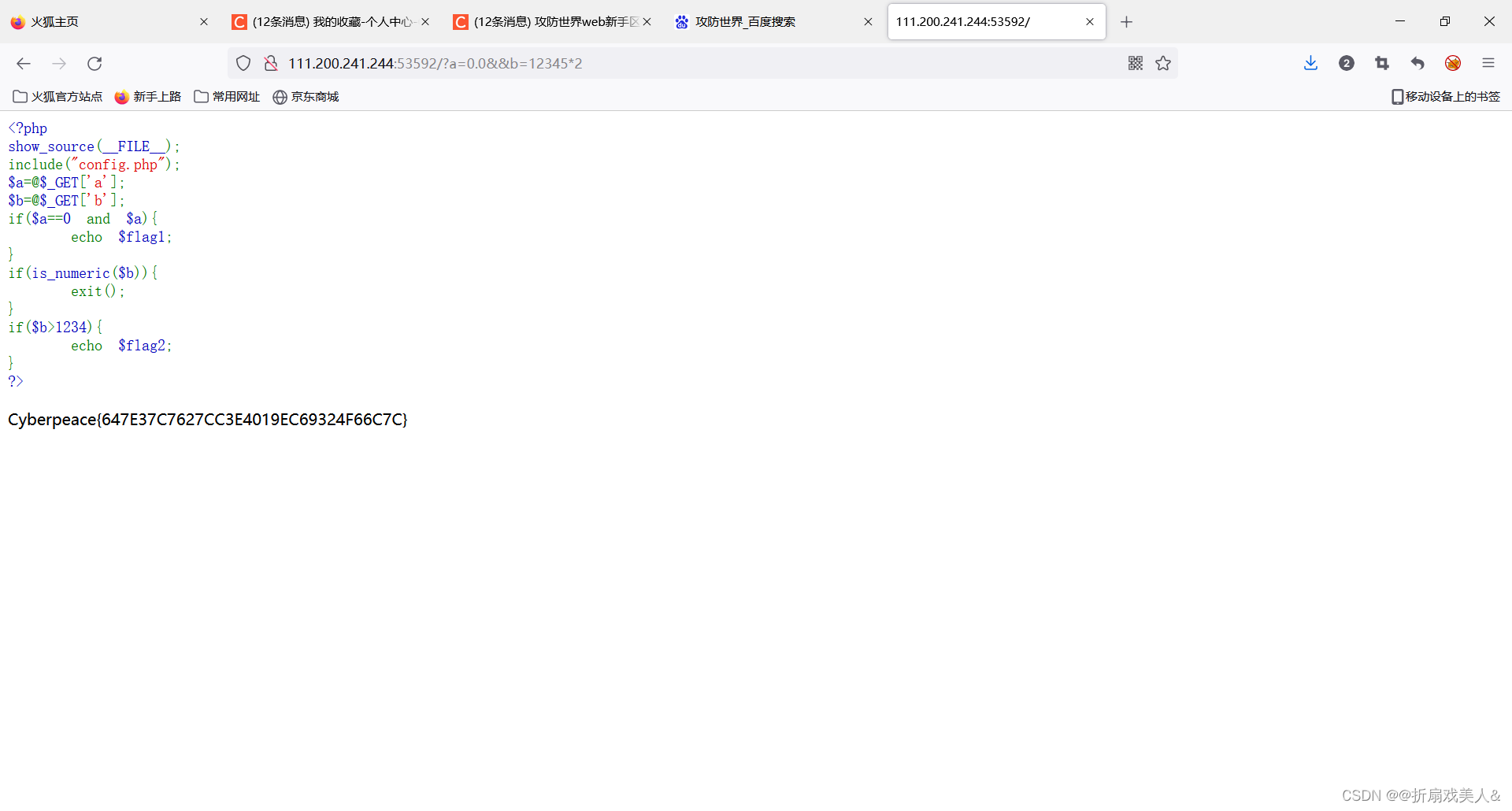

simple_php

题目:解析php语言。

分析:a等于0但a等于0错误,所以a等于0.0。

b大于1234但b不能等于数字。

这里只得到了半个flag,需要修改。

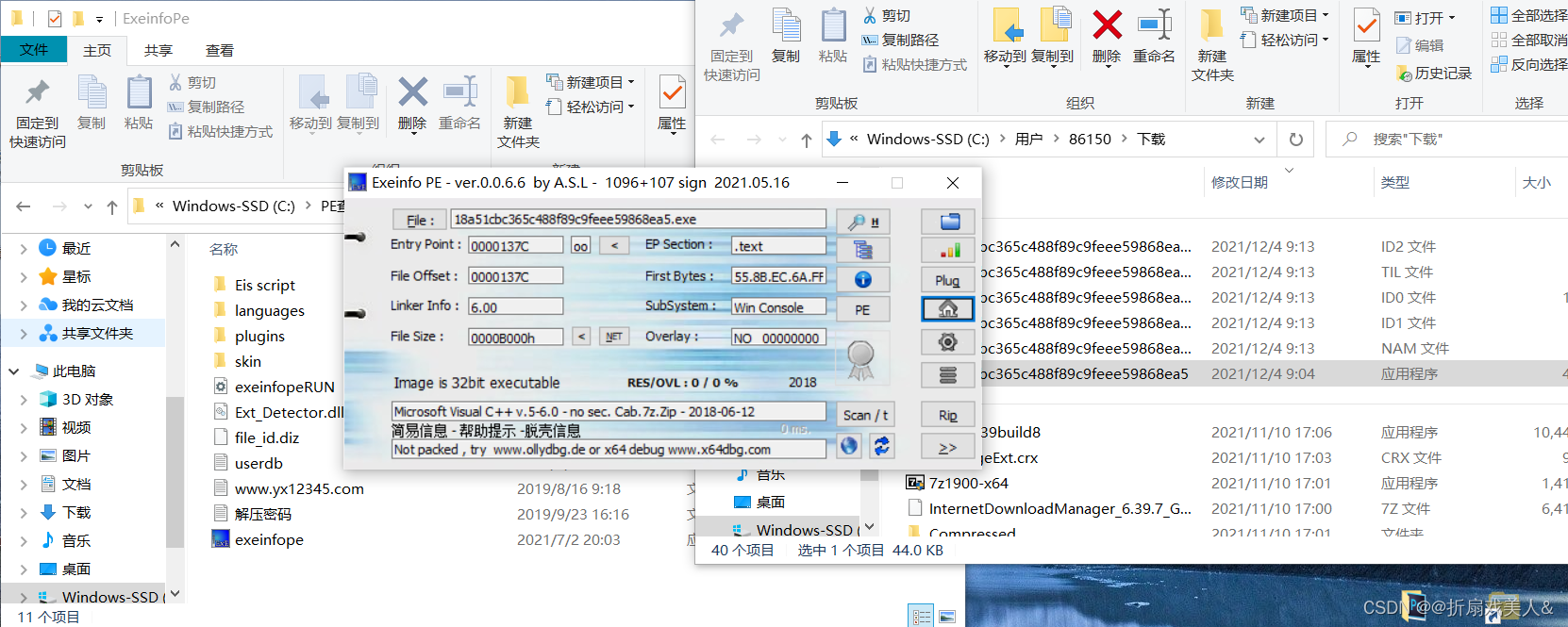

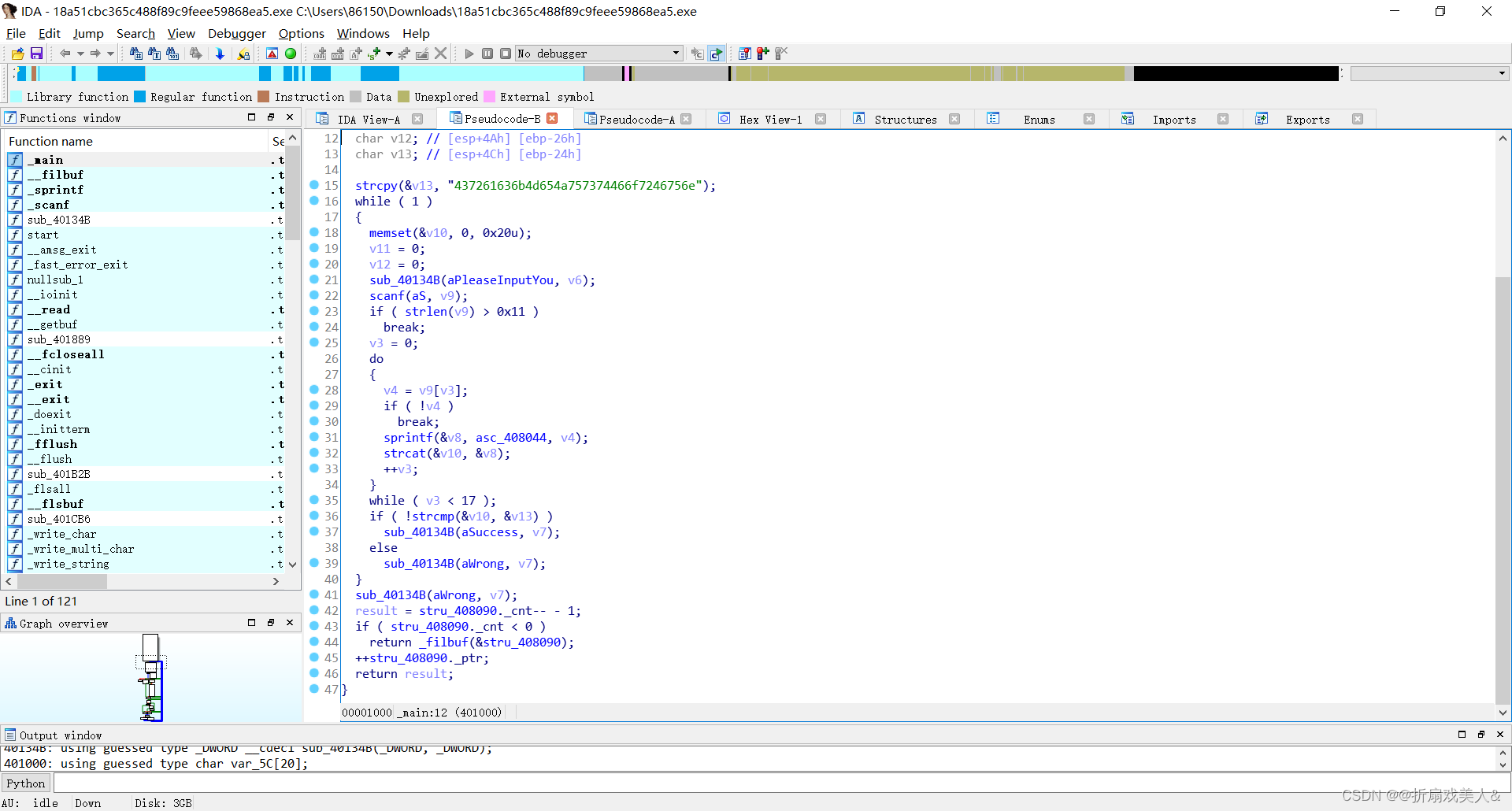

逆向第一题

hello ctf

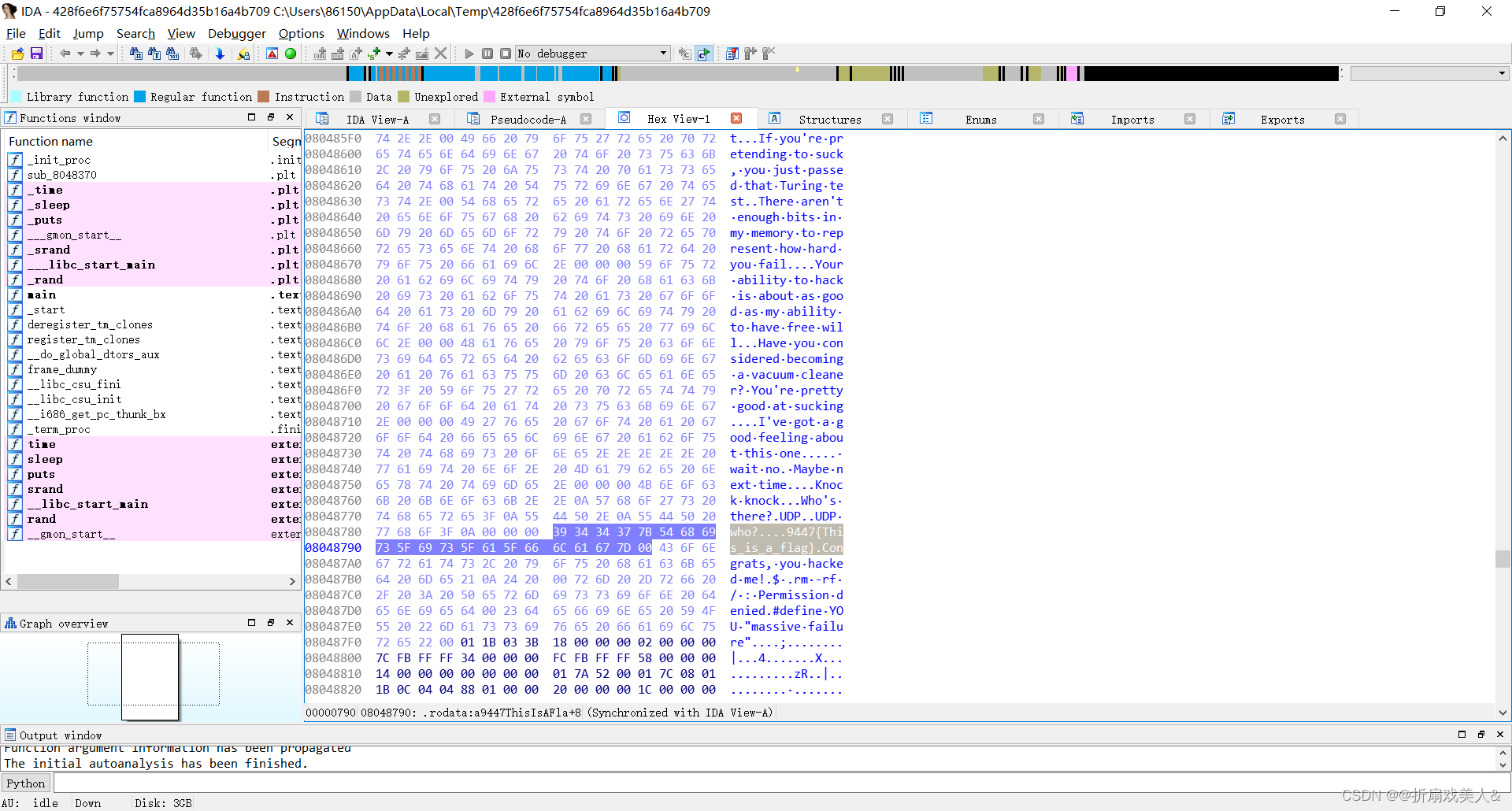

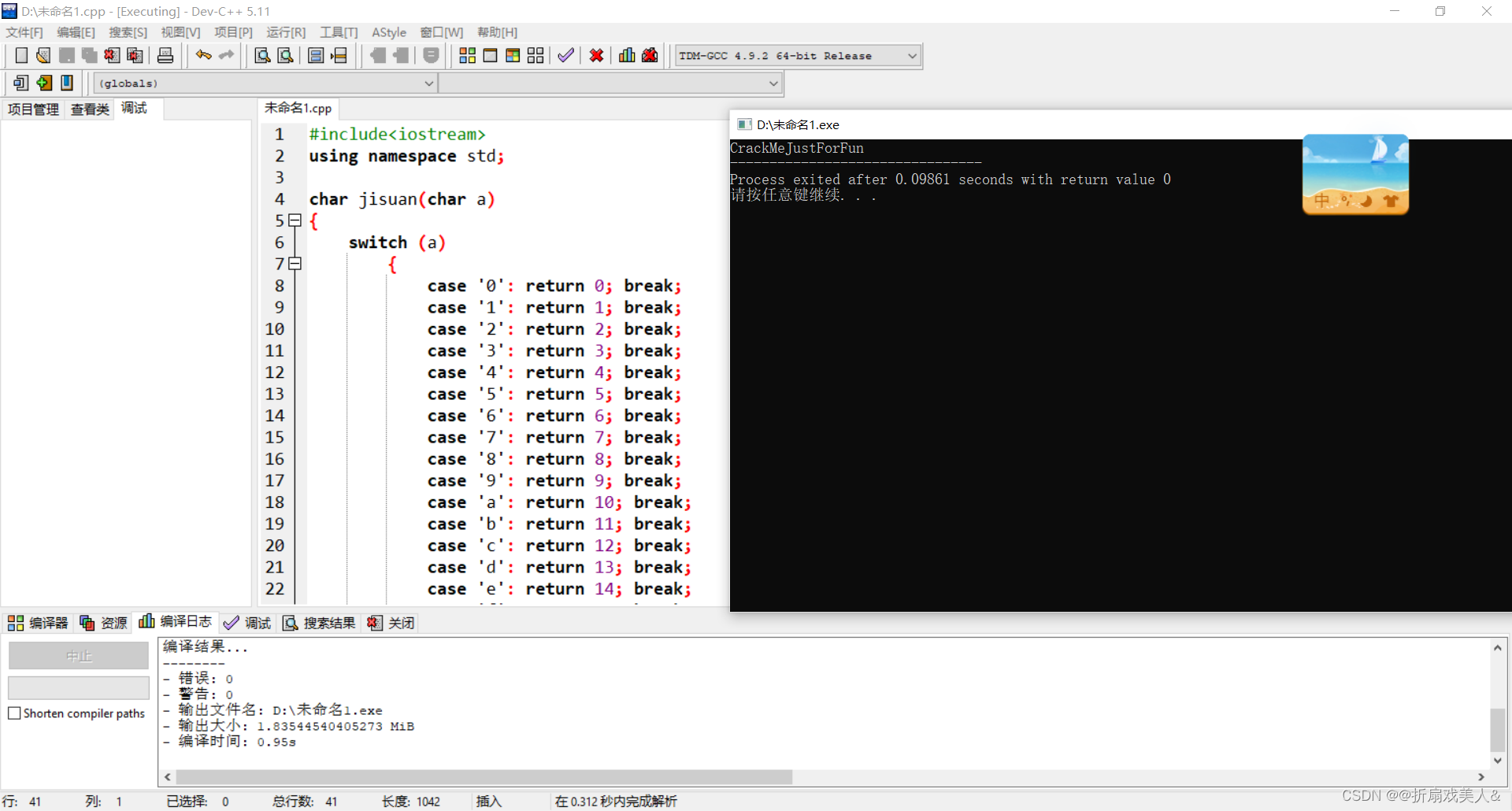

现查一下是否加壳,发现没有加壳,而且是32位的。将这个文件拖入IDA32中,按F5查看代码,(因为汇编语言还不太会,所以只能这样做。)

发现了一串很特殊的数字,分析下边的代码。一直围绕着这个v13,再看v13中有数字又有字母,(我觉得这是16进制),于是在网上找到了进制转换的代码,(转换后还是发现答案不对)再将ascll码转换为字符,得到答案。

逆向第二题

insanity

直接将题目拉进ida,就直接发现了flag。