UNCTF 2021 部分WP

1.WEB

(1)fuzz_md5

Get、post传参,preg_replace 的绕过再搞一个md5强碰撞得到开头66666开头的,0e347857

Pyload:

得到flag

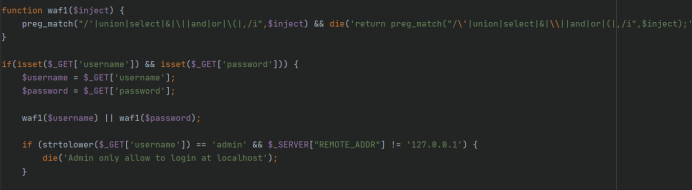

(2)Can_you_hacked_me

查看源代码 www.zip,数据库 和index.php

这waf绕不过,remote_addr也伪造不了,老实传参了admin 加个空格(约束),密码admin secret

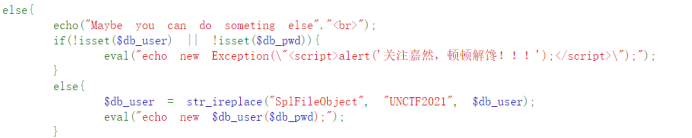

(3)Phpmysql

审计后这段考的php原生类,百度了一波可以命令执行的Exception

Payload:

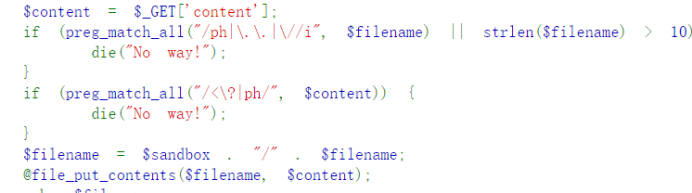

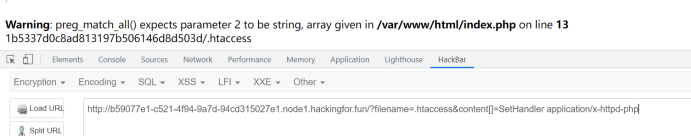

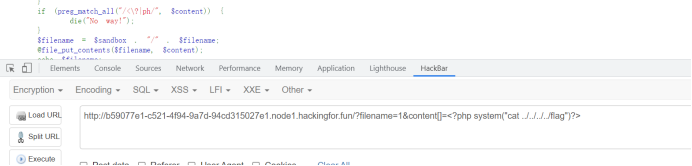

(4)Babywrite

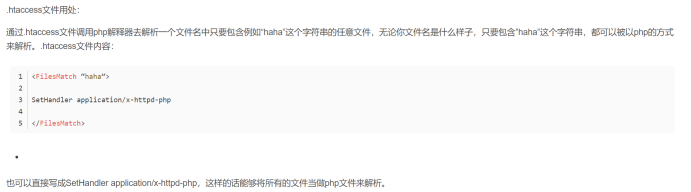

正则匹配是绕不过了。。传下.htaccess文件

本来想传个带文件名1的文件,以php方式执行,咋都不行。。

只能 SetHandler application/x-httpd-php暴力点

Content[]绕过

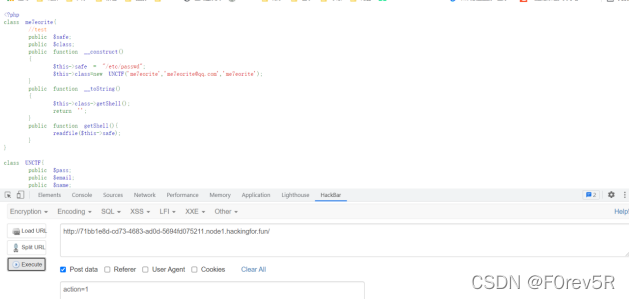

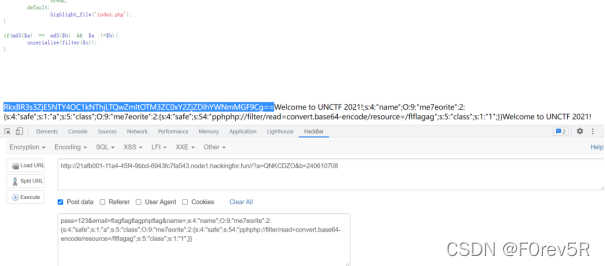

(5)Easy_serialize

index.php: 反序列化、 filter 对flag,php,fl1g的处理str_replace(可利用)、MD5弱类型,比较0e开头就行…

function.php:me7eorite类,存在safe、class属性

读flag想办法执行getshell(),触发__destruct借助to_string构造

UNCTF的对象

n

a

m

e

里

的

内

容

是

一

个

m

e

7

e

o

r

i

t

e

对

象

,

然

后

这

个

对

象

里

的

name里的内容是一个me7eorite对象,然后这个对象里的

name里的内容是一个me7eorite对象,然后这个对象里的class里的内容又是一个me7eorite对象,而在这个对象中的$safe变量的值是flag

实现字符串逃逸:利用之前的filter实现

最后利用PHP伪协议base64编码读取flag

2.Reserve

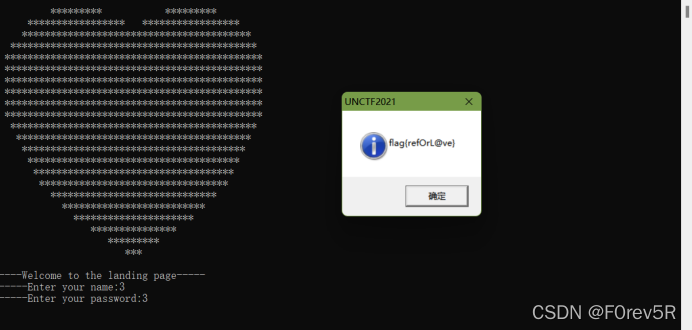

(1)ez_login

题目估计有点问题,随便输就出来了,懒得ida分析了也

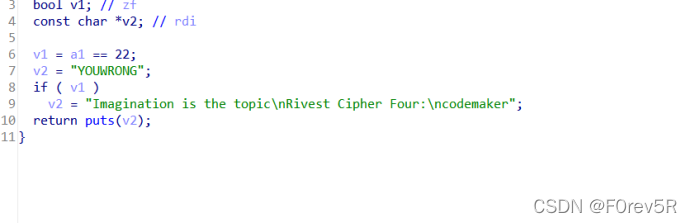

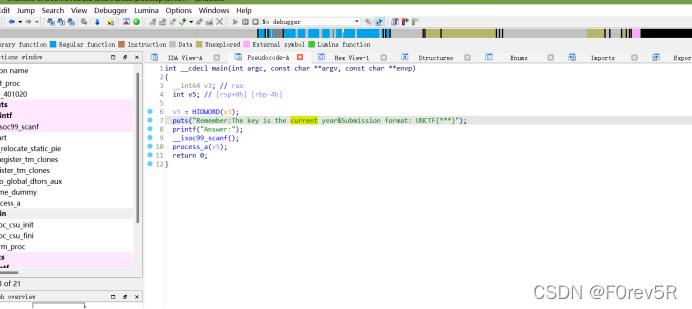

(2)ez_login

明文:codemaker

找到秘钥

秘钥:2021

解密出来Ts/l3pXiG0Fw

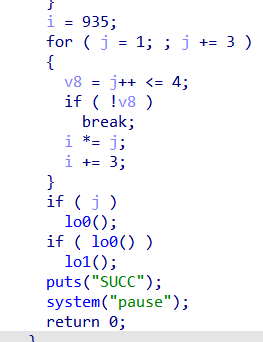

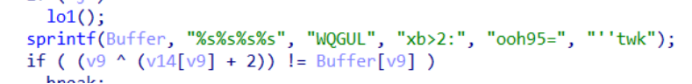

Rejunk

找到成功的位置,往回找,当++v9>20时,输出SUCC

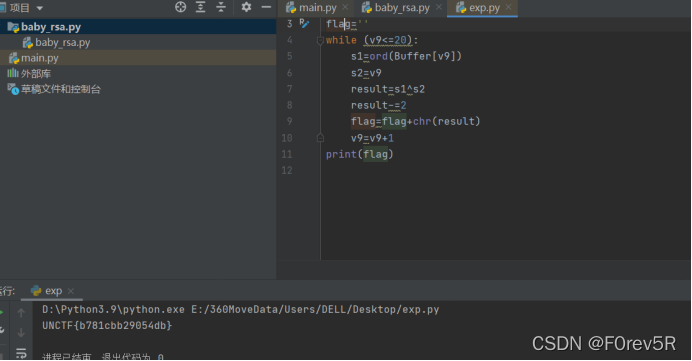

(4)py_trade

3.Crypto

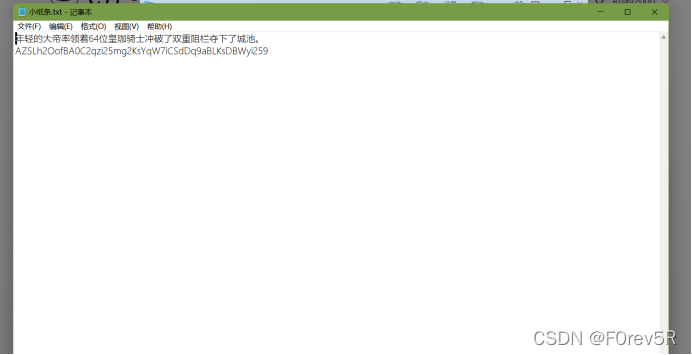

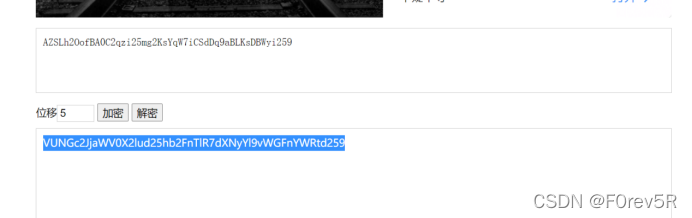

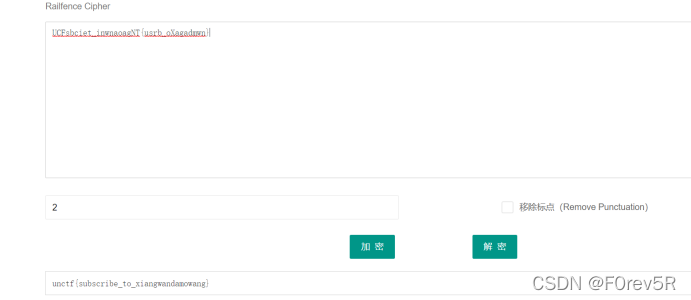

(1)探秘中世纪城堡

密码题目,直接反应凯撒密码、base64编码,阻栏(拦)。。。栅栏密码???

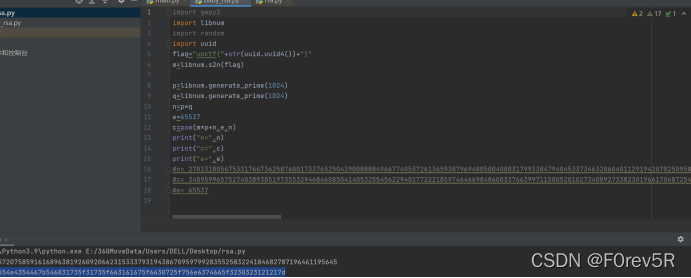

(2)esay_rsa

前一周s3c招新赛有过类似题目,直接脚本跑

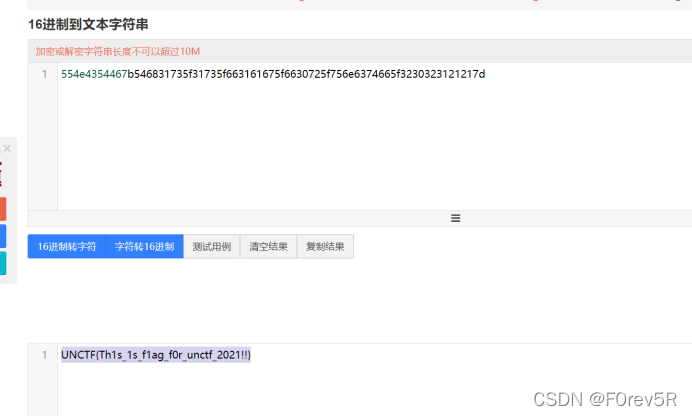

16进制转字符串

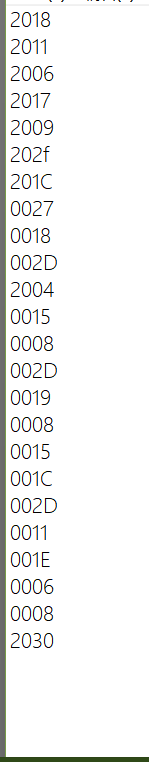

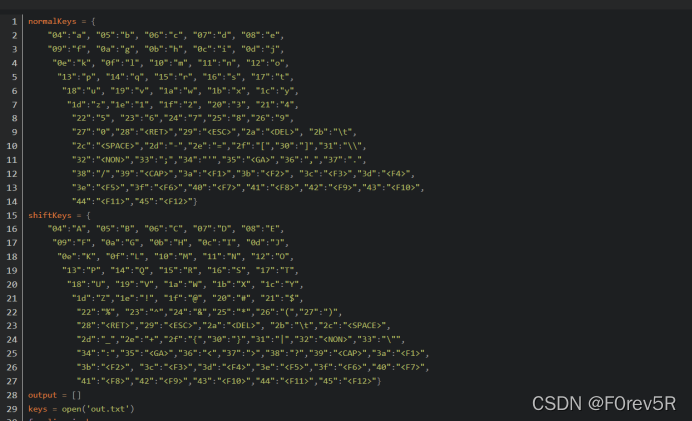

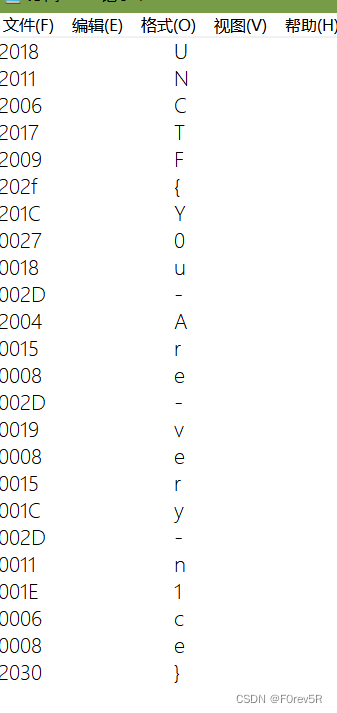

(3)分析badusb流量

网上脚本跑不通,直接对着表手动转

注意20开头字母大写,00开头字母小写

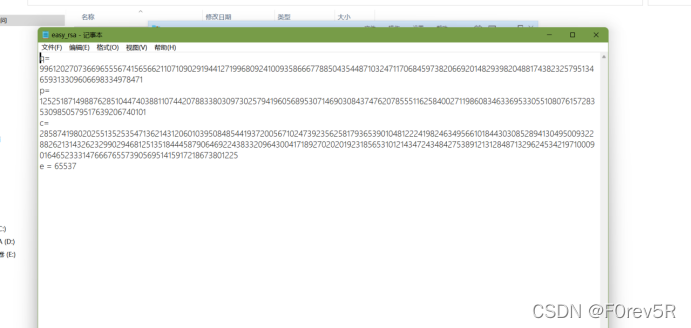

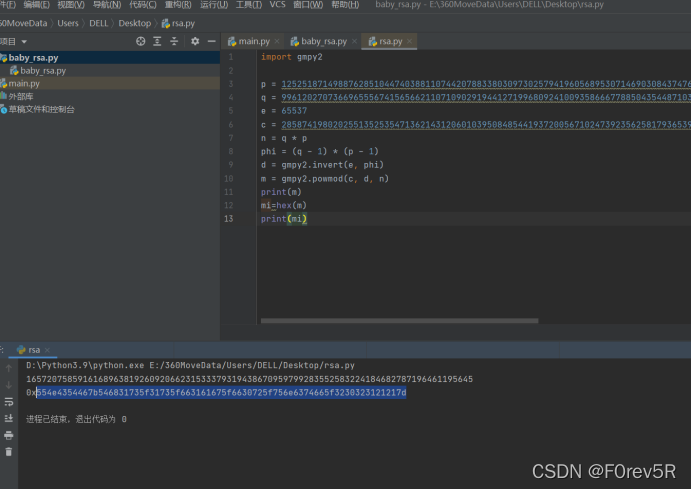

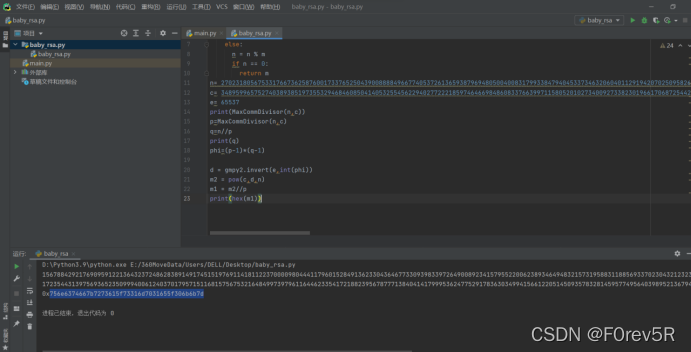

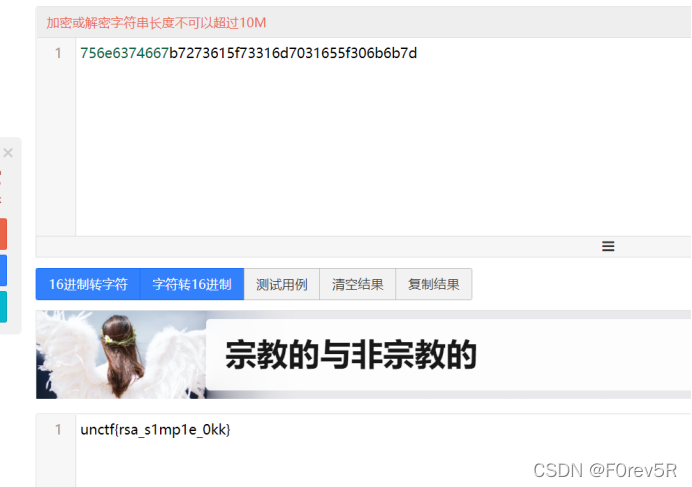

(4)baby_rsa

正好学密码学,一顿数学推导发现p就为n、c的最大公因子

然后上脚本。。

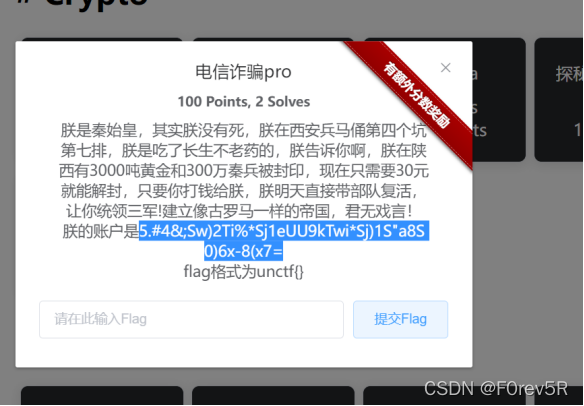

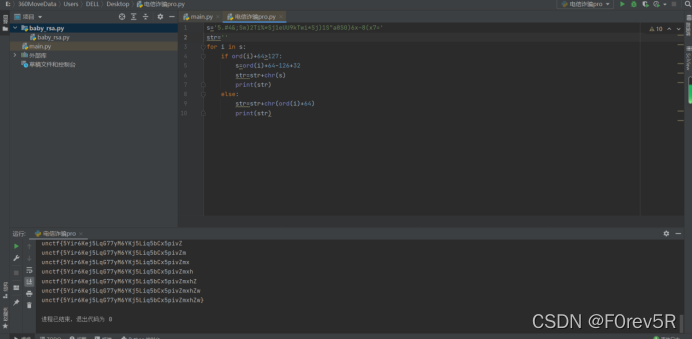

(5)电信诈骗pro

跟电信诈骗类似,多了对不可打印字符的处理

4.MIsc

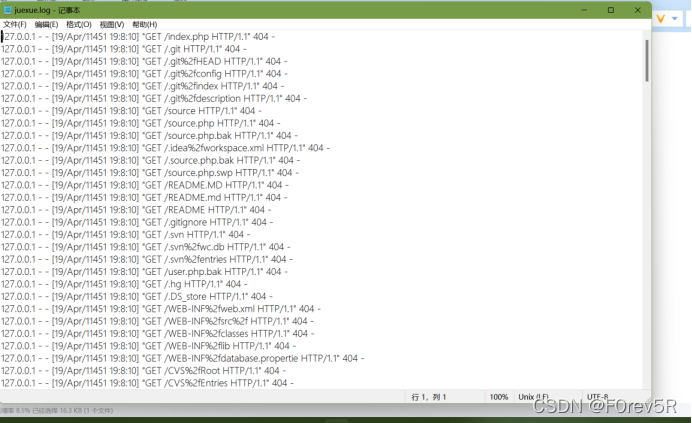

(1)简单日志审计

这一看在扫描路径。。只看http状态码5开头的,进行注入命令

base64解密

Ctf有手就行???,裂开

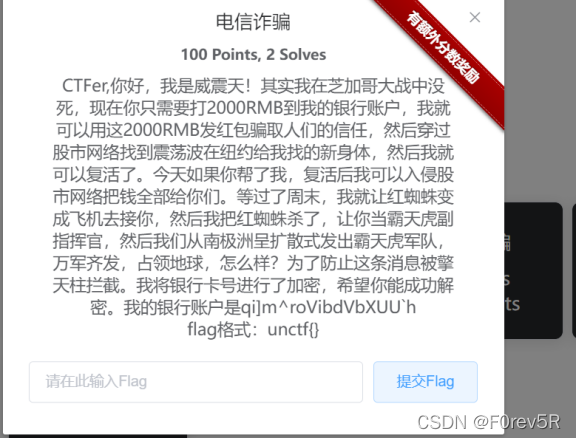

(2)电信诈骗

ASCII码移位,提示是unctf{},移位按照4、5、6…得到flag:unctf{yauoreright}

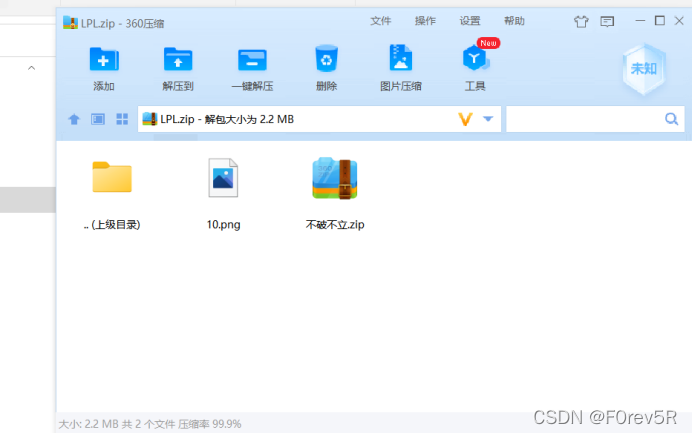

LPL

在kali打开10.png发现crc 错误,以为是crc隐写直接拿来脚本乱跑。。无济于事

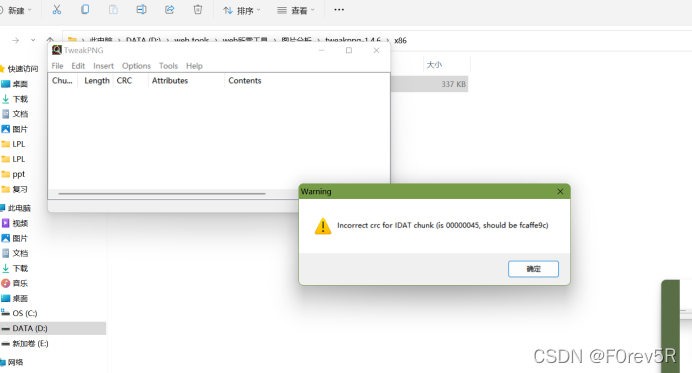

TWeakpng,把所有错误解出来得到EDGnb!!

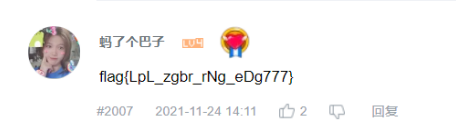

得到B站链接,跟时间截图,翻一翻评论得到flag

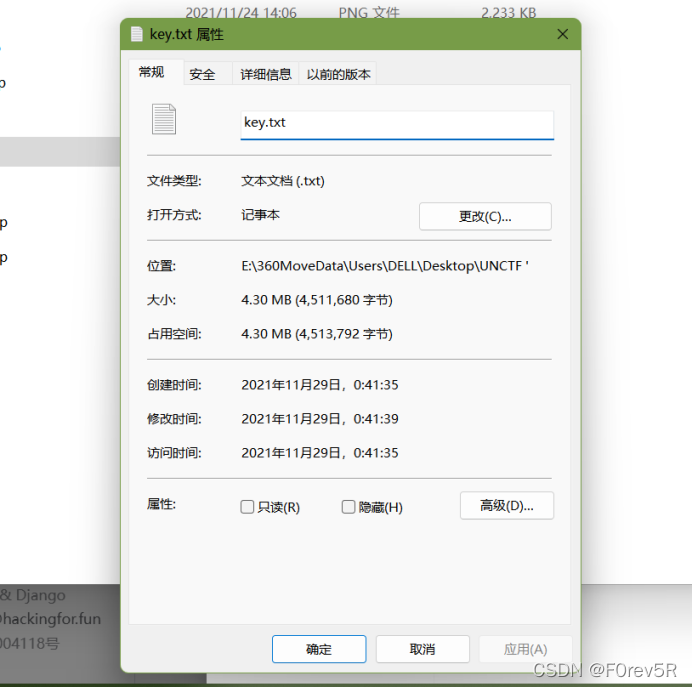

(3)倒立洗头

这么大。。因该是个图片

倒立嘛从后往前两个两个来转成图片

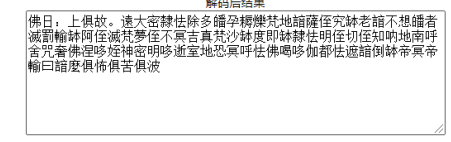

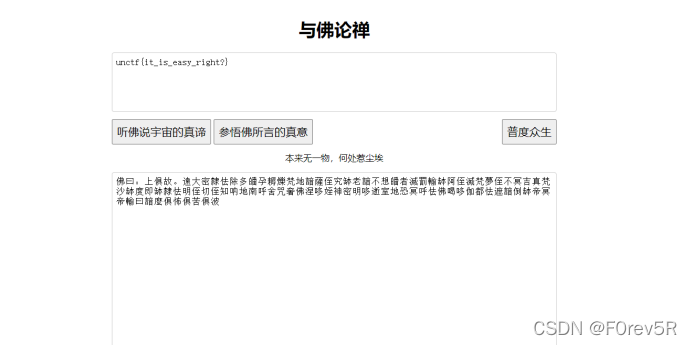

中间有个base64解密出来佛曰加密的一串

改佛曰

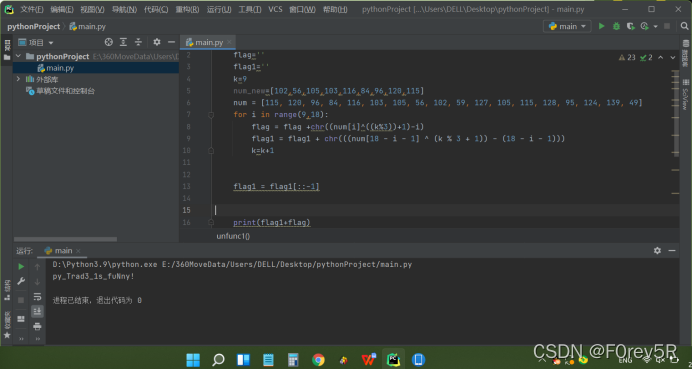

(4)引大流咯,happy