Web Machine : N7

项目地址

https://www.vulnhub.com/entry/web-machine-n7,756/

难度:Medium

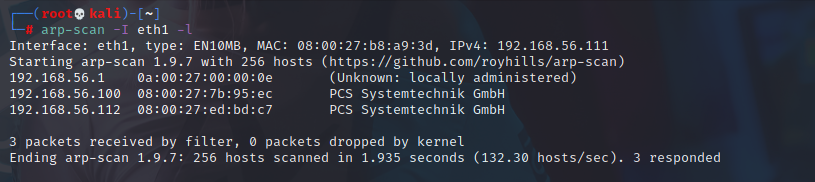

测试环境

攻击机:Kali 192.168.56.111

目标靶机:Kali 192.168.56.112

渗透过程

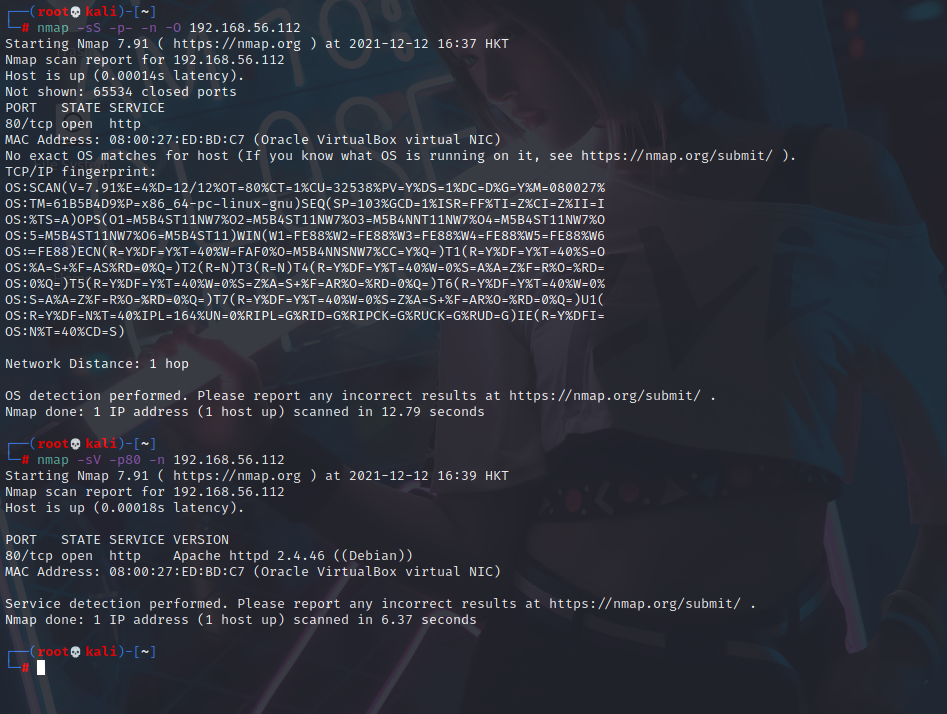

打开目标靶机,使用arp-scan -I eth1 -l指定网卡并扫描局域网内存活机器IP,使用nmap扫描开启了什么端口,然后使用-sV参数查看开放端口的详细信息,这里扫描出目标只开启了80端口。

打开目标网站,什么都没有,没有robots.txt,源码里也没信息,到处点点,唯一一个PHPprofile.php文件也是空白的,用gobuster扫一下路径,一开始用dirb的啥都没扫出来,然后换了个字典尝试gobuster dir -u http://192.168.56.112 -w 字典路径 -x html,php,txt,bak

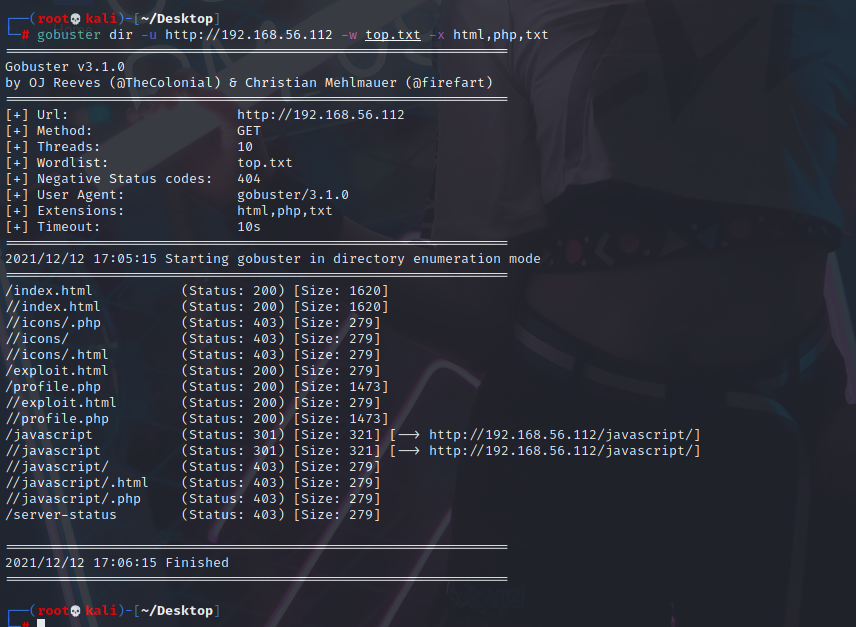

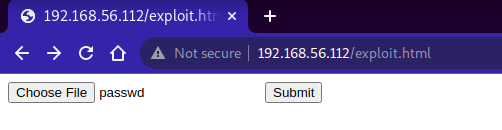

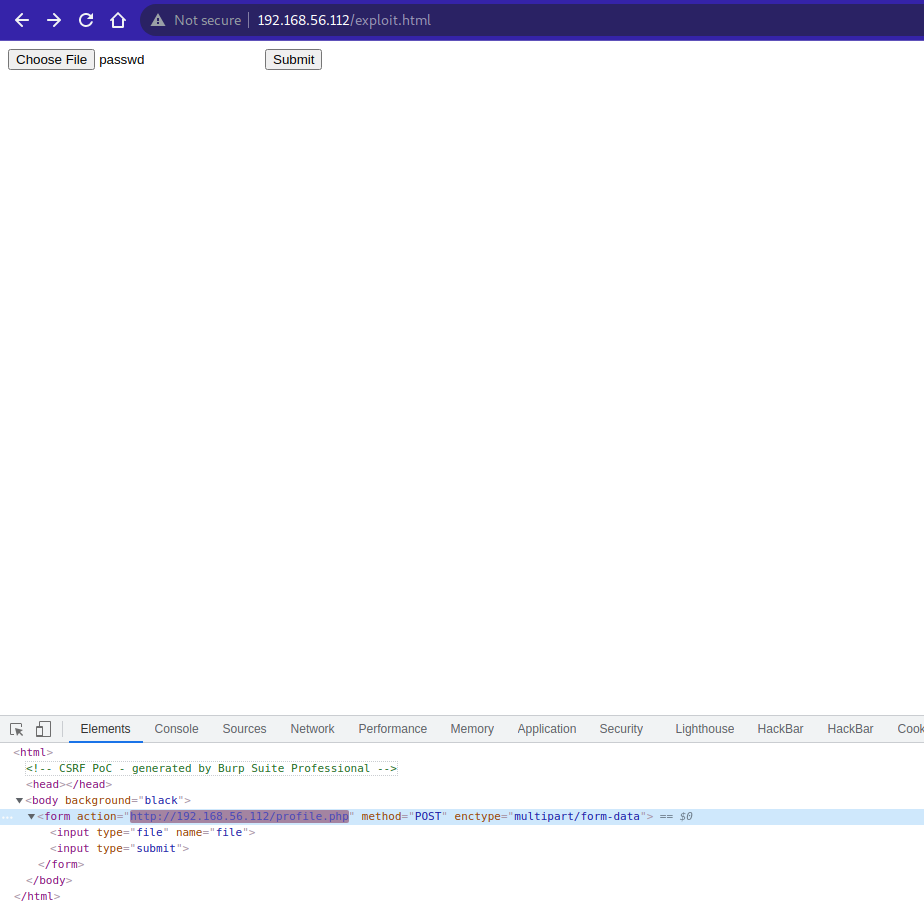

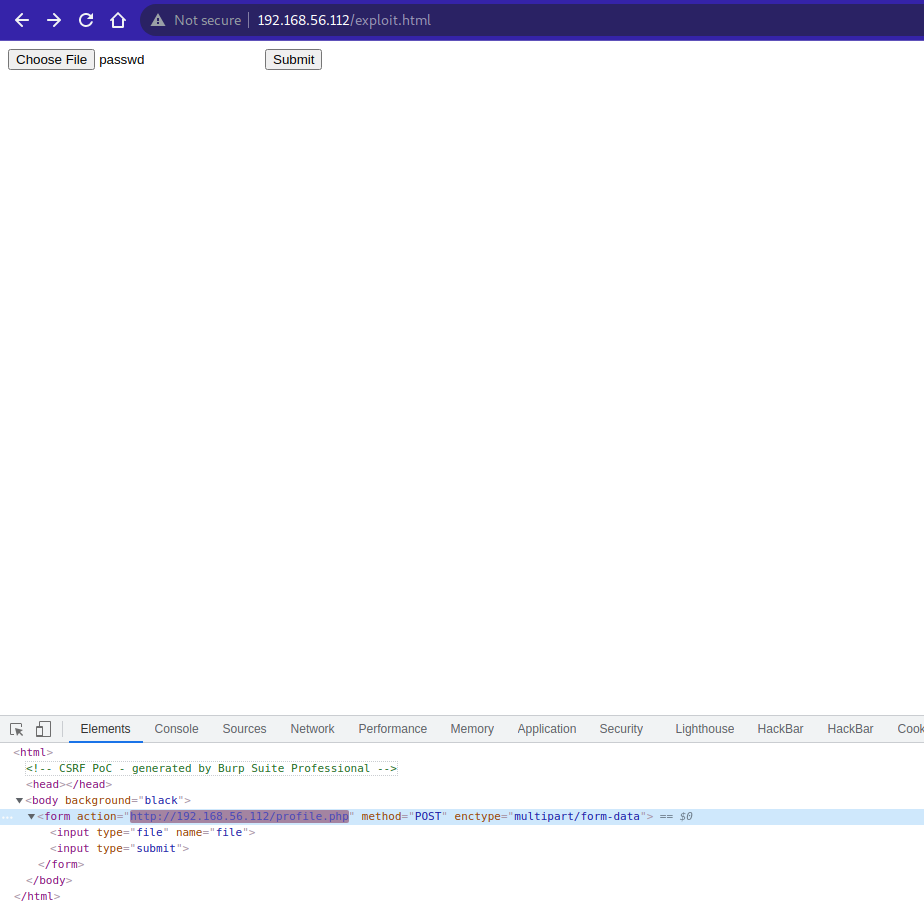

有一个exploit.html,看上去是个上传页面,先随手丢个文件过去,会报错,传到了localhost。

修改html源码,将localhost改成靶机域名,然后再上传一个文件,提交后就会跳转到profile.php页面,并且有个半残的Flag。

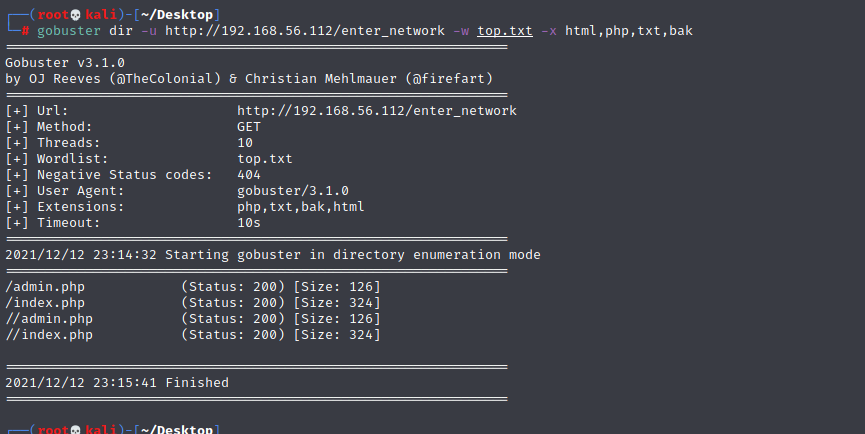

做到这里已经没什么思路了,上网找了一下别人写的WP,只有一位大佬写的([外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-c9Ghntcl-1639371538698)(http://www.caidexin.top/2021/11/13/blog_formal/security/%E9%9D%B6%E5%9C%BA/Web-Machine-N7/)]),他找到一个enter_network路径和账号密码,用这个路径扫一下目录,找到admin.php和index.php两个文件

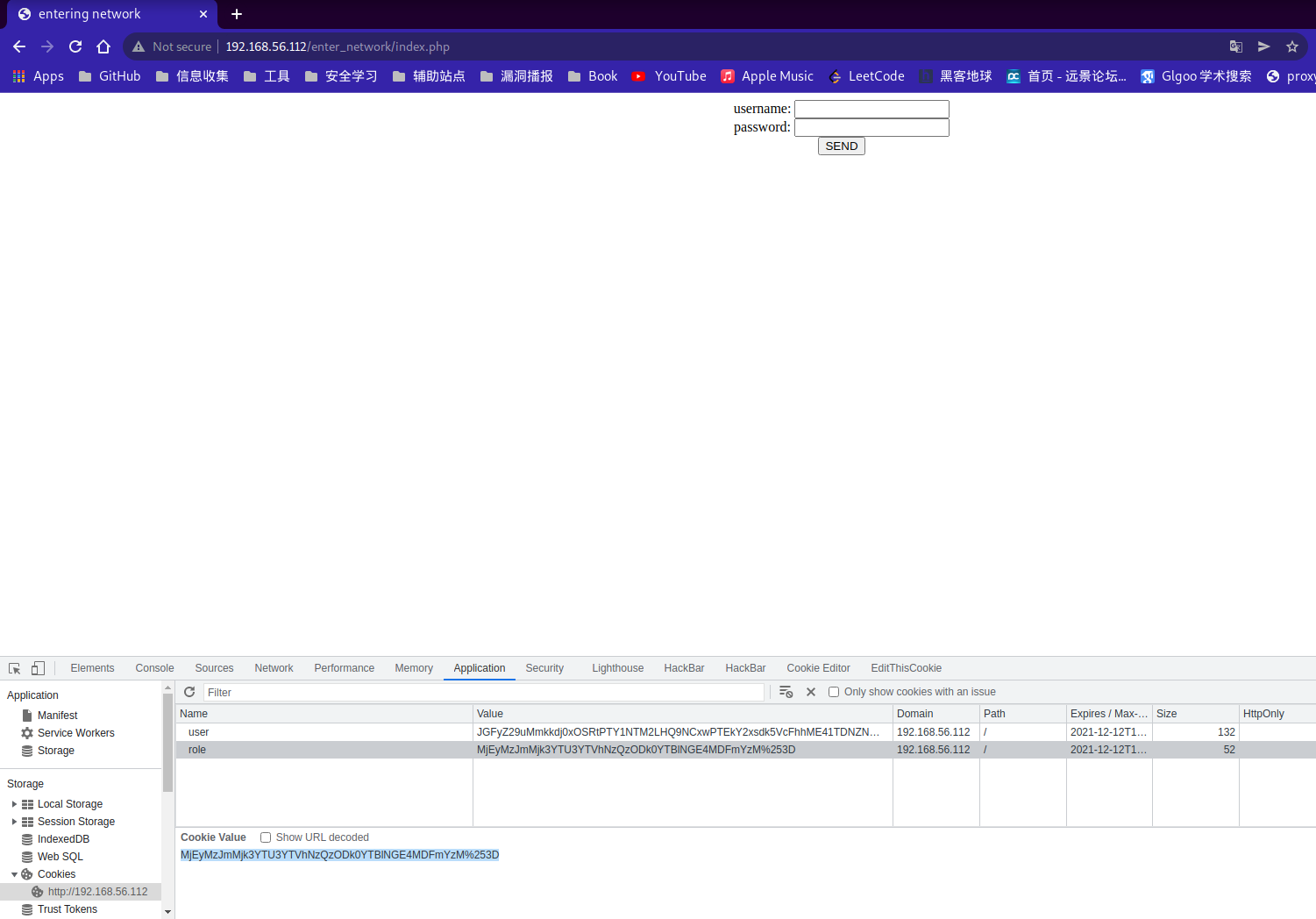

index.php是一个登录页面,admin.php需要登录,随便输入了个123/123啥反应都没有,也没有提示登陆失败,但是查看cookie的时候多了两个参数role,user(登陆前是没有cookie的)

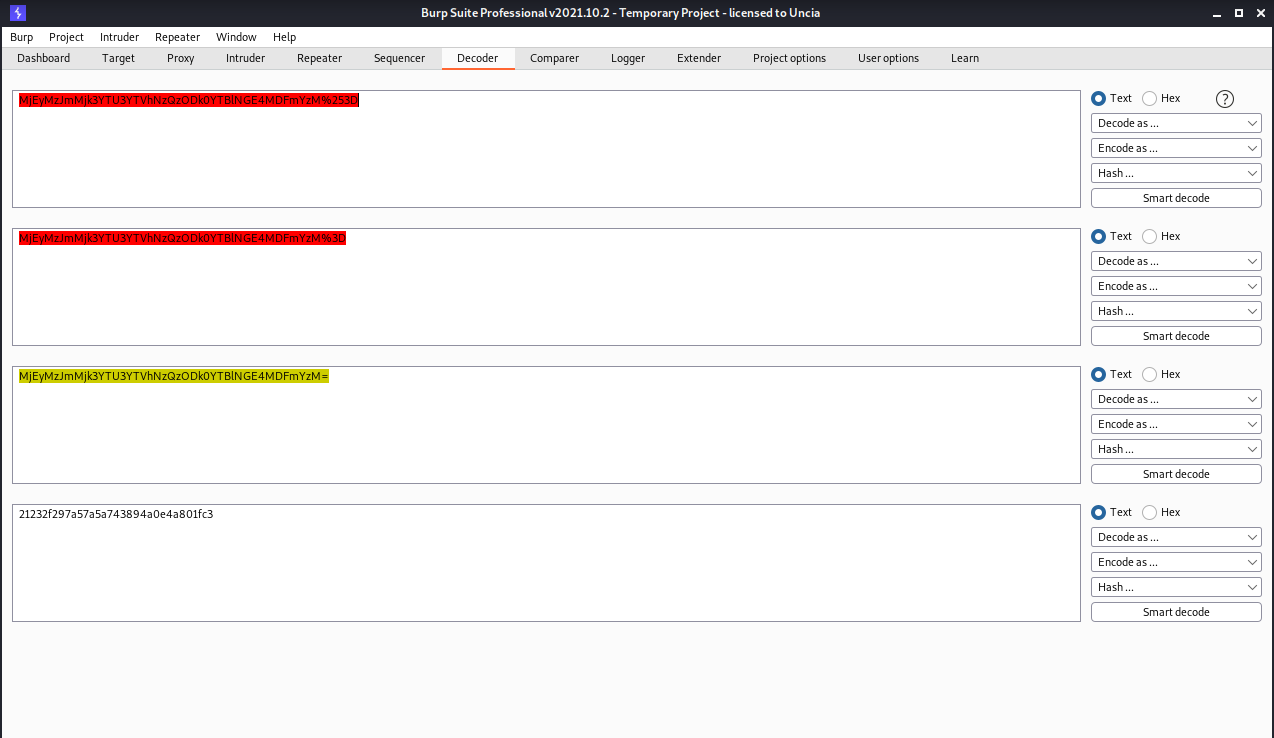

role使用url解码后是个base64加密,解密后看上去像md5,丢入网站查询一下是admin.

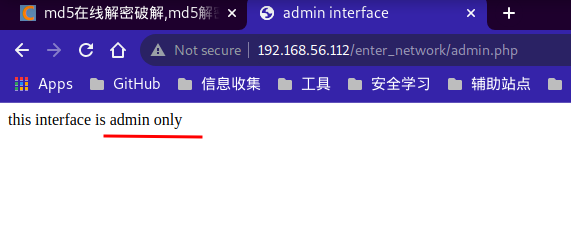

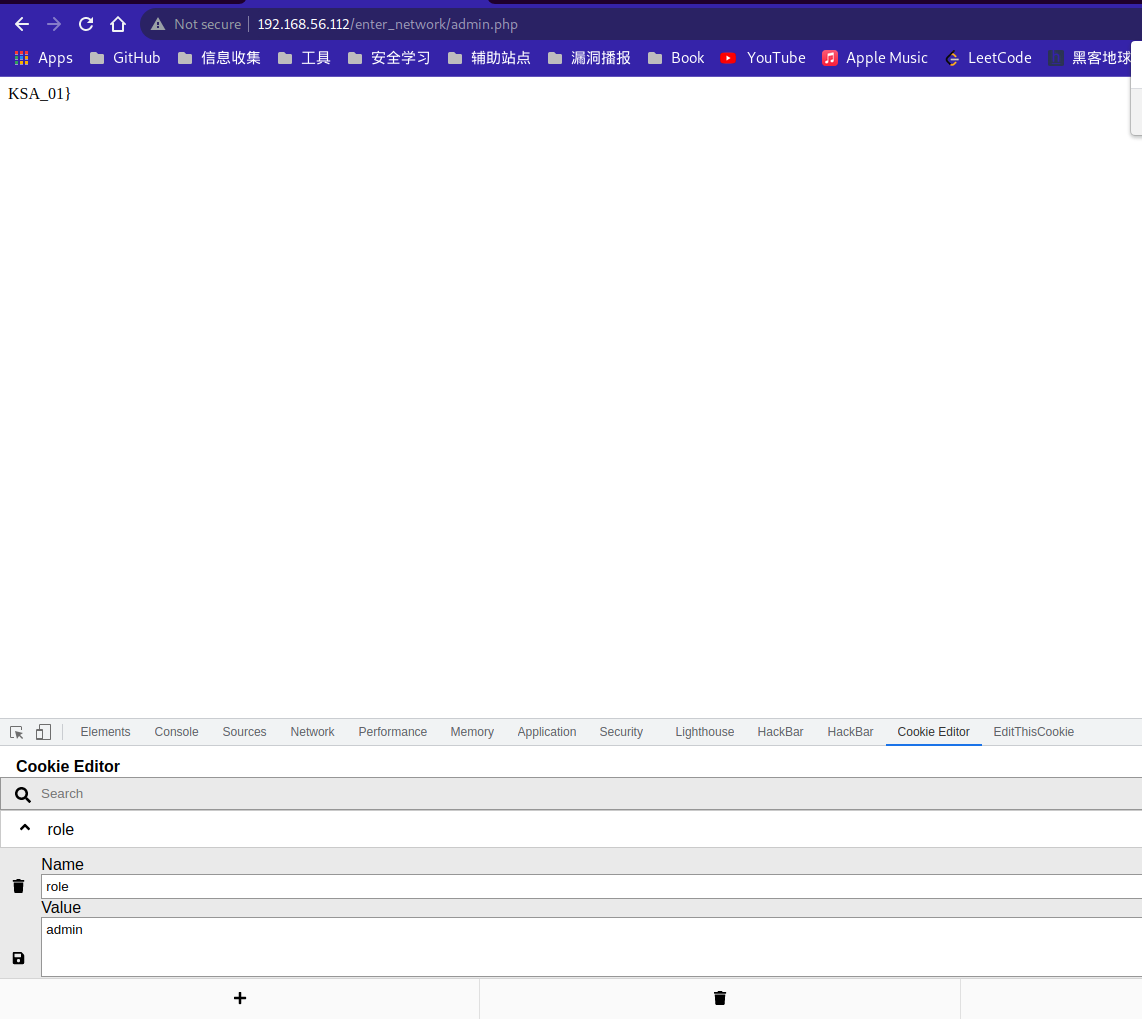

访问admin.php,还是无法进入,显示只能admin访问,将cookie的role参数的值直接改成admin,然后就可以了:),也是一个半残的Flag,不过应该是和前面获取到的那个一起的,结合起来就是个完整的Flag。

后记

做完之后我都不知道这个靶机是不是这么做,说实话,有点对不起它的Medium,要说做,后面那个路径我用了好多字典都爆不出来,也有可能是我菜,如果有大佬发现别的方法也可以说一下让我学习学习。