一、WEBshell

Webshell就是以asp、php、jsp或者cgi等网页文件形式存在的一种命令执行环境,也可以将其称做为一种网页后门。黑客在入侵了一个网站后,通常会将asp或php后门文件与网站服务器WEB目录下正常的网页文件混在一起,然后就可以使用浏览器来访问asp或者php后门,得到一个命令执行环境,以达到控制网站服务器的目的。

webshell根据脚本可以分为PHP脚本木马,ASP脚本木马,也有基于.NET的脚本木马和JSP脚本木马。在国外,还有用python脚本语言写的动态网页,当然也有与之相关的webshell。 webshell根据功能也分为大马、小马和一句话木马,例如:<%eval request(“pass”)%>通常把这句话写入一个文档里面,然后文件名改成xx.asp。然后传到服务器上面。用eval方法将request(“pass”)转换成代码执行,request函数的作用是应用外部文件。这相当于一句话木马的客户端配置。

二、一句话木马

概述:

在很多渗透测试过程中,渗透测试人员会上传一句话木马(简称Webshell)到目前web服务目录继而提权获取系统权限,不论asp,php,jsp,aspc都是如此。

最简单的php一句话木马:

<?php @eval($_POST['password']);?>

asp一句话木马:

<%eval request ("password")%>

aspx一句话木马:

<%@ Page Language=“Jscript”%><%eval(Request.Item[“password”,"unsafe"])%>

直接将一句话木马插入到文件上,在代码行加入一句话木马,然后把文件上传到网站上即可

入侵条件(只要满足三个条件,即可实现成功入侵):

- 木马上传成功,未被杀

- 知道木马上传路径

- 上传的木马能正常运行

解析php一句话木马:

<?php @eval($_POST['zke']); ?>

密码:zke

- PHP代码要写在<? php ?>里面,服务器才能认出这是php代码,然后去解析

- @符号的意思是不报错,即使执行错误,也不报错

- 密码是zke,php里面有几个超全局变量: G E T 、 _GET、 G?ET、_POST就是其中之一,意思是$_POST[‘a’],用post的方法接收a这个变量

- evall()把字符串作为PHP代码执行

中国菜刀与一句话木马:

- 往目标网站中加入一句话木马,然后你就可以在本地通过中国菜刀chopper.exe即可获取和控制整个网站目录。

- 我们可以把一句话木马插入到网站上的某个asp/aspx/php文件上,或者直接创建一个新的文件,在里面写入这些语句,然后把文件上传到网站上即可。

- 打开中国菜刀,在空白处点击鼠标右键,选择“添加”选项。 编辑相关参数,包括一句话木马所在的URL及密码,最后点击“编辑。

- 在URL列表中选中目标网站,点击鼠标右键,选择“文件管理”,可以看到网站的目录结构。

三、图片木马

木马如何才能上传成功?通常防御者都会对类型、大小进行过滤。另外,若规定是上传的图片,还会对图片进行采集。即使攻击者修改文件类型,也过不了图片采集那一关。所以,这就需要一张图片来做掩护。做成隐藏在图片下的木马。linux和windows都有相应的命令,能够让一个文件融合到另一个文件后面,达到隐藏的目的。

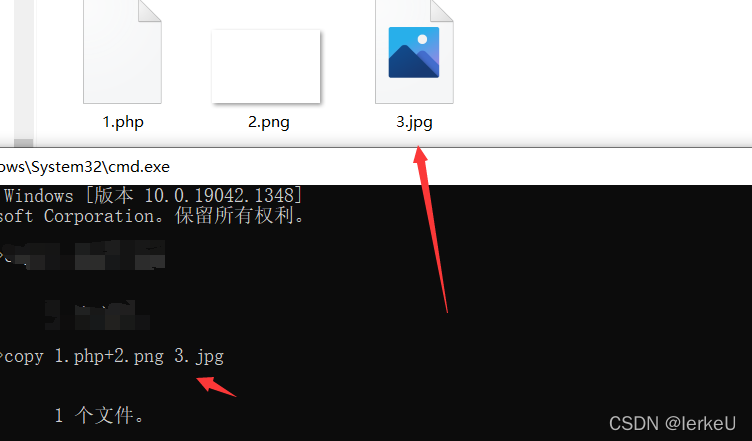

图片一句话制作

如果网站限制了上传类型,.asp,.php上传不上出,但是可以上传图片,那么就可以使用图片隐写术将一句话木马安插在图片里,具体操作步骤是:

首先准备好一张图片,一个一句话木马,以及同路径下的dos窗口

copy 文件1+文件2 生成文件3

四、小马和大马

小马和大马都是网页类型中的一种后门,是通过用来控制网站权限的,那最主要的区别就是小马是用来传大马的。因为小马体积小,比大马具有更强的隐蔽性,而且有些针对文件大小上传限制的漏洞,所以才有小马,小马也通常用来做备用后门等。

学习链接:

https://blog.csdn.net/weixin_39190897/article/details/86772765?

https://blog.csdn.net/weixin_39190897/article/details/85334893

http://www.legendsec.org/1701.html