目录

Apache Shiro 1.2.4反序列化漏洞(CVE-2016-4437)

Apache HTTP Server漏洞(CVE-2021-41773 - 目录穿越引起的文件读取与命令执行)

Apache 简介

????????Apache是世界使用排名第一的Web服务器软件。它可以运行在几乎所有广泛使用的计算机平台上,由于其跨平台和安全性被广泛使用,是最流行的Web服务器端软件之一。它快速、可靠并且可通过简单的API扩充,将Perl/Python等解释器编译到服务器中。

解析漏洞

未知扩展名解析漏洞

原理

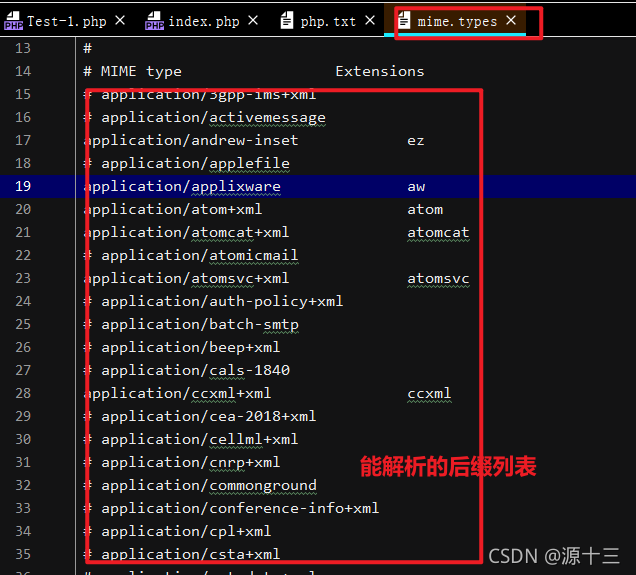

????????Apache的解析漏洞依赖于一个特性: Apache默认一个文件可以有多个以点分割的后缀,当最右边的后缀无法识别(不在默认一个文件可以有多个以点分割的后缀,当最右边的后缀无法识别(不在mime.types文件),则继续向左识别,直到识别到合法后缀才进行解析

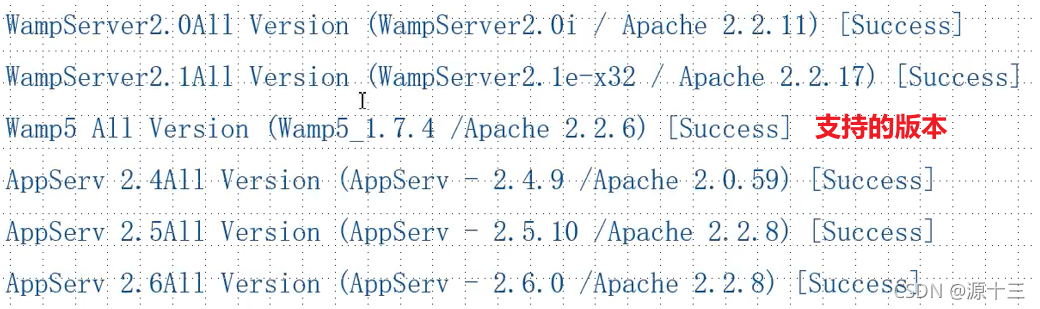

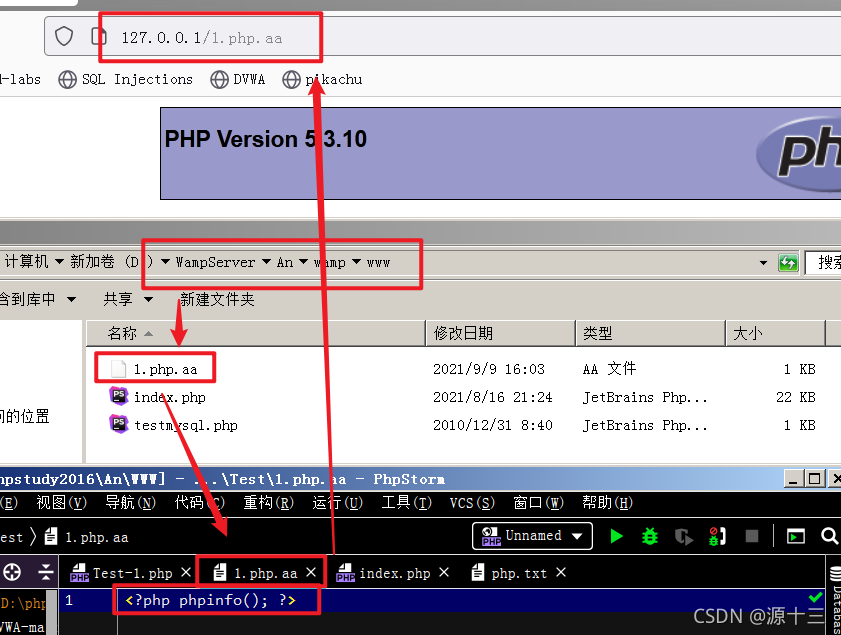

适用:Test.php.xxx

任意不属于黑名单且不属于Apache解析白名单之内的后缀名。

原理:一个文件名为 Tets.php.aa.bb.cc 的文件,Apache会从 cc 的位置往 php 的位置开始尝试解析,如果

cc 不属于Apache能解析的后缀名,那么Apache就会尝试去解析 bb ,这样一直往前尝试,直到遇到一个

能解析的拓展名为止。

能解析的后缀:在mime.types文件中有记录。该文件是一个一对多的映射表,定义了某一种文件对应的几种后缀

Ubuntu下,该文件位于 /etc/mime.types

Windows在,该文件位于 C://apache/conf/mime.types(注意Apache安装路径)复现

实战中可以上传rar,owf等文件进行利用,如果上传phpinfo.php.jpg,即使文件名中有.php,也会直接解析为jpg。因为Apache认识.jpg,停止继续向左识别?

AddHandler导致的解析漏洞

原理

如果运维人员给.php后缀增加了处理器:

AddHandler application/x-httpd-php .php

window下路径:Apache\conf\extra\httpd-php.conf

那么,在有多个后缀的情况下,只要一个文件名中含有.php后缀,即被识别成PHP文件,没必要是最后一个后缀。 利用这个特性,将会造成一个可以绕过上传白名单的解析漏洞。

复现

?防御

运维人员正确配置文件,不要偷懒乱配置,要注意权限和范围的问题。这里就是不要使用AddHandler,改用SetHandler,写好正则,就不会有问题。

<FileMatch ".+\.php$">

SetHandler application/x-httpd-php

</FileMatch>

禁止.php.这样的文件执行?

<FileMatch ".+\.ph(p[3457]?|t|tml)\.">

Require all denied

</FileMatch>

目录遍历

漏洞原理

复现?

漏洞修复?

?重启 phpstudy

Apache Shiro 1.2.4反序列化漏洞(CVE-2016-4437)

https://blog.csdn.net/weixin_47306547/article/details/122291708?spm=1001.2014.3001.5501

CVE-2021-42013

https://blog.csdn.net/weixin_47306547/article/details/122291562?spm=1001.2014.3001.5501

Apache HTTP Server漏洞(CVE-2021-41773 - 目录穿越引起的文件读取与命令执行)

https://blog.csdn.net/weixin_47306547/article/details/122288804?spm=1001.2014.3001.5501