攻防世界CTF题WP

??这几天在家想要学习一点ctf相关的知识,所以做一些题来研究一下,顺便也是让脑袋不过于迟钝了

ics-05

所需知识

- 文件包含漏洞

- php伪协议

- php代码审计(preg_replace函数)

解题步骤

???打开题目后是一个比较简单的系统界面,嗯,基本除了图片就只有设备维护中心这一个地方可以点击

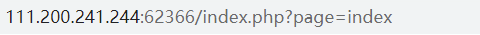

??点击后是一个数据库展示的界面,不过重点不在数据库的展现,我们发现重新点击标题是url出现了变化

??发现有page参数的输入,我们可以使用php伪协议,输入相关的伪协议

php://filter/read=convert.base64-encode/resource=index.php

??输入伪协议在page参数后我们可以发现界面出现了base64编码,对它进行base64解码,可得这个index.php中本该有的源代码,发现比起网页源代码多了一些部分,其中最重要的是以下部分

(因为由题目知道这个是一个关于后台后门的题目)

<?php

//方便的实现输入输出的功能,正在开发中的功能,只能内部人员测试

if ($_SERVER['HTTP_X_FORWARDED_FOR'] === '127.0.0.1') {

echo "<br >Welcome My Admin ! <br >";

$pattern = $_GET[pat];

$replacement = $_GET[rep];

$subject = $_GET[sub];

if (isset($pattern) && isset($replacement) && isset($subject)) {

preg_replace($pattern, $replacement, $subject);

}else{

die();

}

}

?>

我们发现这个代码叙述了几个部分:

- 当请求头中的X-Forwarded-For 参数为127.0.0.1时,进行这个if的判断

- 我们输入三个参数,在这三个参数都确定存在的时候,进行preg_replace函数

我们将其作为突破口:

我们知道,在preg_place函数之中,如果pattern变量中带了/e后缀,replace变量里面就会将变量内内容当做php代码进行执行

所以我们使用burpsuite,在xff头是127.0.0.1的前提下,进行三个变量的注入

如此,我们就可以进行

- find命令寻找flag文件地址

- cat命令打开文件

最后这个flag文件中的flag值还是被注释了,我们需要直接看html文件

学习知识

php伪协议(文件包含漏洞中使用)

??php伪协议是php语言支持的协议和封装的协议,在web渗透漏洞利用中常用于配合文件包含进行web攻击,从而获取网站权限

??也就是说我们如果想要进行http请求,我们可以直接使用php的相关协议,因为php语言已经写好了关于http请求的内容编写好了

file:// — 访问本地文件系统

http:// — 访问 HTTP(s) 网址

ftp:// — 访问 FTP(s) URLs

php:// — 访问各个输入/输出流(I/O streams)

zlib:// — 压缩流

data:// — 数据(RFC 2397)

glob:// — 查找匹配的文件路径模式

phar:// — PHP 归档

ssh2:// — Secure Shell 2

rar:// — RAR

ogg:// — 音频流

expect:// — 处理交互式的流

我们在这题中的访问本地文件的payload:

?page=php://filter/read=convert.base64-encode/resource=index.php

php://filter/ #一种php的伪协议

/read=convert.base64-encode/ #表示读取的方式是base64编码

resource=index.php #表示目标文件为index.php

preg_place函数

preg_place函数是php中的一个函数,函数原型如下

mixed preg_replace ( mixed $pattern , mixed $replacement , mixed $subject [, int $limit = -1 [, int &$count ]] )

实际操作来说的话:

preg_replace("/[0-9]/","",$str); //去掉0-9字符,此时相当于 replace的功能,

preg_replace("/0/","A",$str); //将0变成A的意思

在php5.5到php5.6的版本中:

- /e 修正符使 preg_replace() 将 replacement 参数当作 PHP 代码(在适当的逆向引用替换完之后)。

- 提示:要确保 replacement 构成一个合法的 PHP 代码字符串,否则 PHP 会在报告在包含 preg_replace() 的行中出现语法解析错误。

所以我们在使用了/e 后在payload里面相当于就是以eval函数的形式进行了php代码的执行,得到了相关的结果。

mfw

所需知识

- Git代码泄露、GitHack的使用

- php代码审计(assert函数)

- dirsearch或者御剑的使用(可有可无)

解题步骤

打开题目后是一个简陋的网站

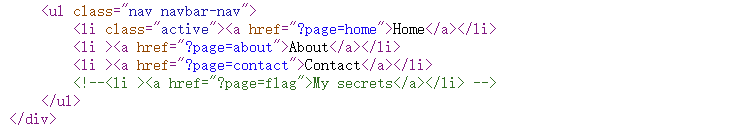

我们进行点击,发现没什么东西,在源代码中发现有一个被注释掉的源码

但是点击一看,什么都没有,还是找其他的吧

我们发现在about界面,存在线索

所以我们进行猜测,可能是Git源码泄露

我们使用dirsearch来进行探测Web目录

可以确定确实是有git源码的泄露,我们进入那个url

然后使用GitHack进行漏洞利用

??点开templates中间发现有一个flag.php,但是这个文件里面是没有flag的,所以我们寻思是不是因为这个Git不是现在在服务器中的完整代码,那我们再看看index.php

可以关注的源码如下:

<?php

if (isset($_GET['page'])) {

$page = $_GET['page'];

} else {

$page = "home";

}

$file = "templates/" . $page . ".php";

// I heard '..' is dangerous!

assert("strpos('$file', '..') === false") or die("Detected hacking attempt!");

// TODO: Make this look nice

assert("file_exists('$file')") or die("That file doesn't exist!");

?>

??我们发现了assert函数,我们知道这个assert函数和之前的preg_replace函数一样,是一个可以对字符串的php代码进行使用的函数,并且是可以通过构造payload来实现的。

我们的payload是

?page=') or system("cat ./templates/flag.php"); //

将其输入url后,在源代码部分就可以看到结果。

学习知识

Dirserach工具

是一个类似于御剑的web目录检测工具,可以用来进行目录的检测,区别在于这个目录是用的命令行形式

并且感觉要更加详细一点

GitHack

??当前大量开发人员使用git进行版本控制,对站点自动部署。如果配置不当,可能会将.git文件夹直接部署到线上环境。这就引起了git泄露漏洞。

??Git信息泄露的危害很大,渗透测试人员、攻击者,可直接从源码获取敏感配置信息(如:邮箱,数据库),也可以进一步审计代码,挖掘文件上传、SQL注射等安全漏洞。

??GitHack是一个.git泄露利用测试脚本,通过泄露的文件,还原重建工程源代码。

assert函数

一个php中的漏洞执行函数,有一点像是eval函数一样