simple_php

最简单的php,根据题目,get a和b的值如果a和0比较返回为true,而且a为真而且b不是纯数字,而且b要大于1234满足这些条件则返回flag

所以在网页后面加上代码?a=0a&b=a4567得到flag

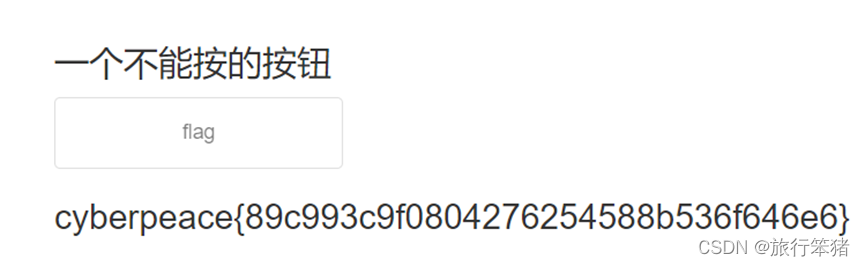

disabled_button

题目是一个不能按的按钮,那把它变成能按的就行,下载下来然后用文本打开,删除disabled,然后再用浏览器打开就能按了,可以得到flag

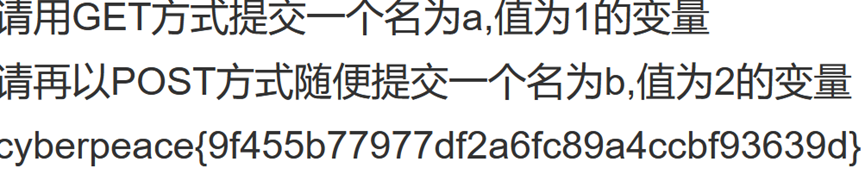

get_post

题目第一步就直接在网页后面赋值就行,然后题目要求请再以POST方式随便提交一个名为b,值为2的变量,这里用工具HackBar(火狐浏览器上可以免费使用),用post输出b=2,得到flag

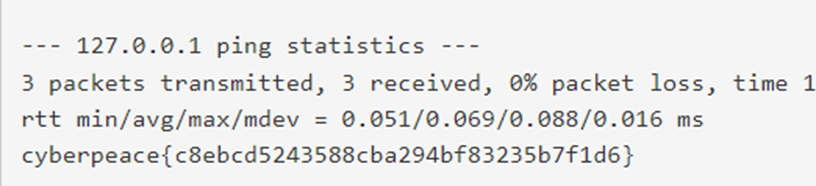

command_execution

看见ping就想到了以前做的题,输入127.0.0.1 && dir查看发现有index,php查看后发现有/home/flag.txt,查看这个发现flag(命令127.0.0.1 && cat /home/flag.txt)

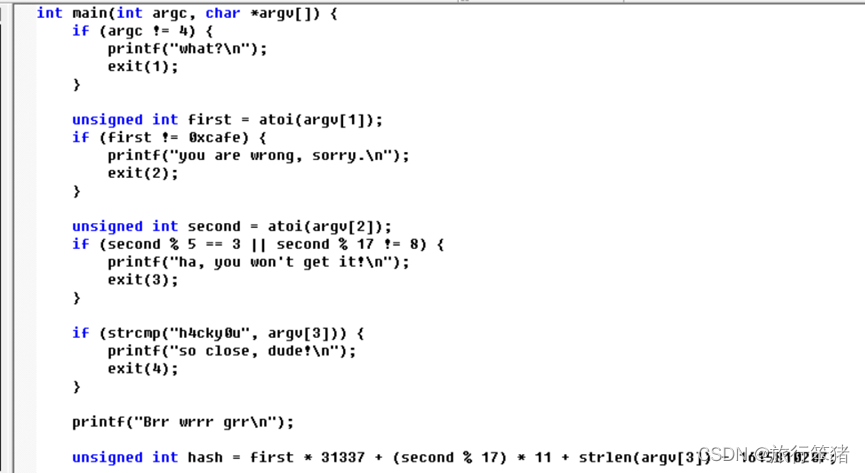

open-source

打开后是这样的代码

看的不是太懂,上网搜了一部分后可以得到1.必须满足输入四个参数;2. 第二个参数等于 0xcafe;3. 第三个参数对5取余不能等于3,或者是对17取余等于8;4. 第四个参数是:h4cky0u

把4个条件分别代入到最后输出的代码中得到unsigned int hash = 0xcafe * 31337 + 8 * 11 + strlen(“h4cky0u”) - 1615810207;

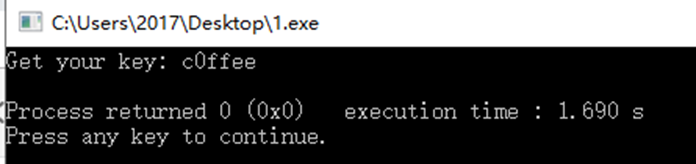

保存后运行得到flag

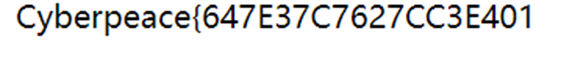

Insanity

下载后拖入IDA打开,打开后查看伪代码看见代码输出strs,所以要多注意这个strs,跟进发现很想flag格式的,尝试答题,得到flag

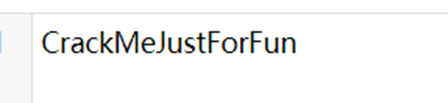

Hello, CTF

打开程序,输入序列号,拖入IDA中找到main函数,查看伪代码感觉看的不是很懂,上网查资料大概理解发现发现输入字符串大于17,程序结束0x11 = 17小于17,则v10与v13比较,相同则输出

aSuccess而v13一定大于17 ,v13=437261636b4d654a757374466f7246756e,看到这里又卡了,后来感觉有点像是16进制,转化得到flag