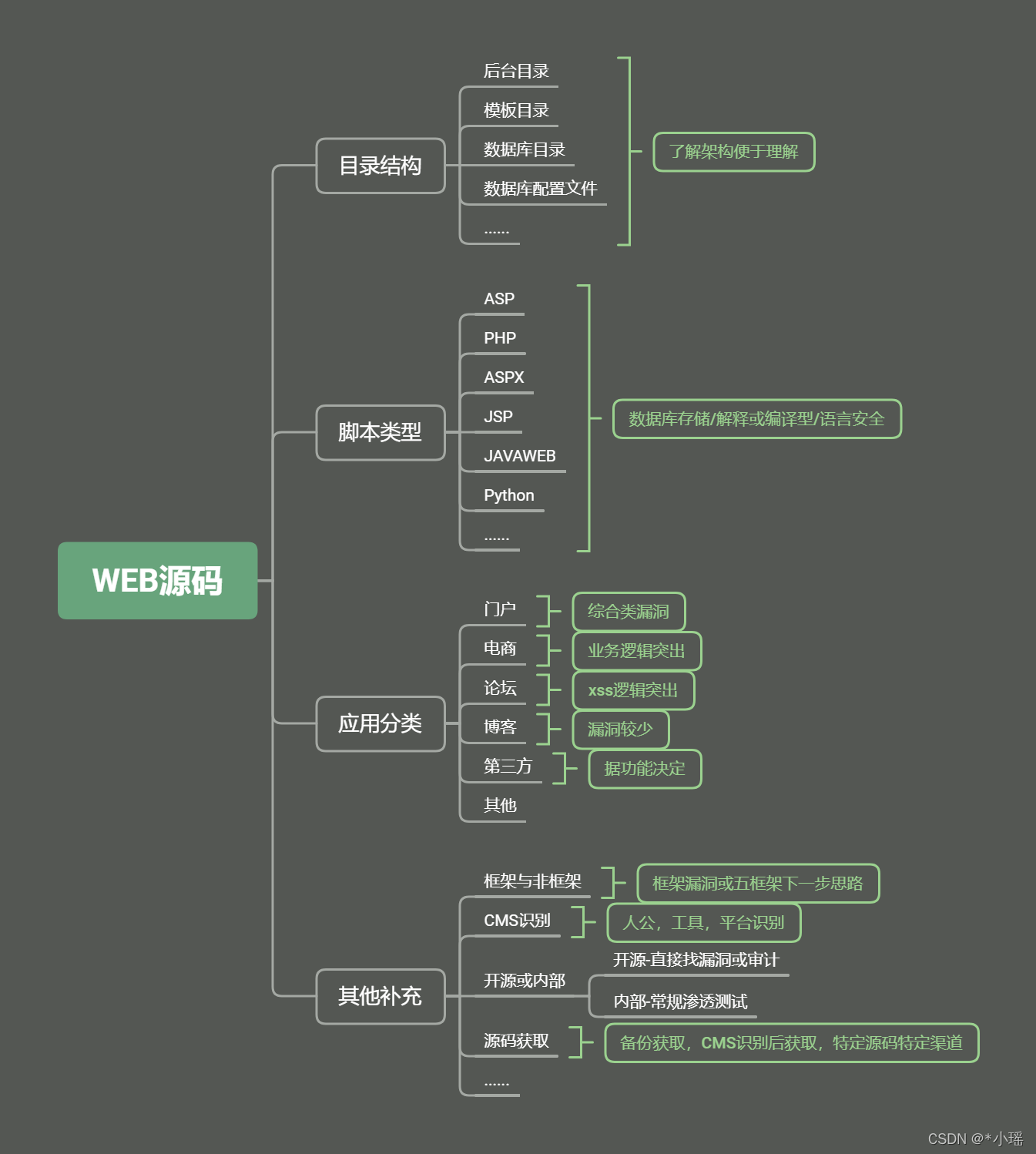

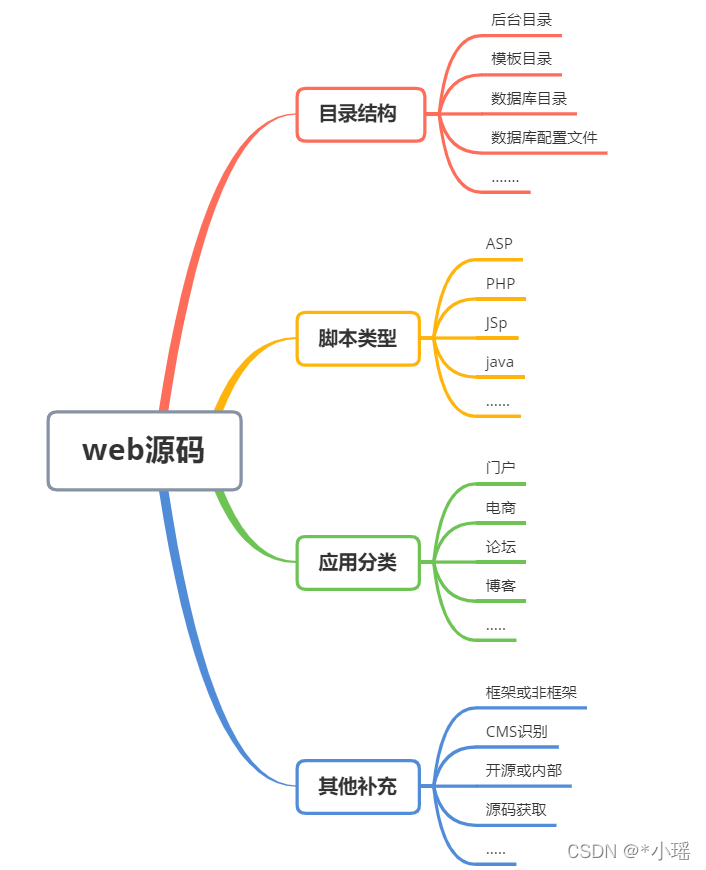

1.WEB源码作用

用来代码审计漏洞,做信息突破口。

栗子:获取某ASP源码后可以采用默认数据库下载为突破,获取某其他脚本源码漏洞可以进行代码审计挖掘或分析其业务逻辑等,总之源码的获取将为后期的安全测试提供了更多的思路。

2.关于WEB源码目录结构

据库配置文件,后台目录,模板目录,数据库目录等

index.php 根据文件后缀判定

admin 网站后台路径data 数据相关目录

install 安装目录

member 会员目录

template 模板目录(和网站相关的整体架构)

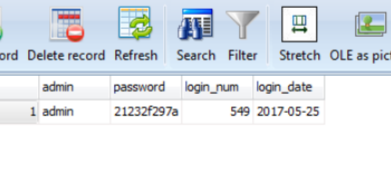

data => confing.php 数据库配置文件,网站和数据库的通讯信息,连接账号密码,可以去连接对方数据库,从数据库去得到这个网站的源码里面涉及到的管理员的账号密码。

3.关于WEB源码脚本类型

ASP,PHP,ASPX,JSP,JAVAWEB等脚本类型源码安全问题

4.关于Web源码漏洞:

源码的功能决定漏洞的类型(如:电商与交易信息)

有框架找框架漏洞 无框架则找代码漏洞(代码审计)

关于源码获取的相关途径:

:扫描工具探测备份文件;CMS识别技术获取CMS名称然后从网上下载,菜鸟源码,搜索,咸鱼淘宝,第三方源码站,各种行业对应

社交,论坛,门户,第三方,博客等不同的代码机制对应漏洞

开源,未开源问题, 框架非框架问题。

开源:

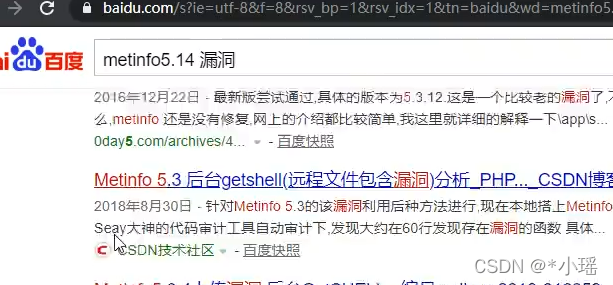

去网上找寻漏洞文章。直接找漏洞或审计(可以通过CMS识别出来的)

内部:

常规的渗透测试,用扫描工具去判断。(找不到源码或者不知道对方的CMS名称)

关于CMS识别问题及后续等

拿到对方的源码或者判断这个网站的应用类型之后应该侧重在哪些漏洞上做文章。

? 门户网站------------------------综合类漏洞

? 电商------------------------------业务逻辑漏洞

? 论坛------------------------------XSS漏洞

? 博客------------------------------漏洞较少

? 第三方---------------------------根据功能决定

5.CMS识别:

CMS:“内容管理系统”。 内容管理系统是企业信息化建设和电子政务的新宠。

CMS组成要素:

○ 文档模板

○ 脚本语言或标记语言

○ 与数据库集成

CMS识别:

在线工具:

http://whatweb.bugscaner.com/look/

https://www.yunsee.cn/

6.举例;

关注应用分类及脚本类型估摸出源码可能存在的漏洞(其中框架例外,有框架直接找框架的漏洞),在获取源码后可进行本地安全测试(本地安全测试(手工使用工具去扫描,不接触代码))或代码审计,也可以分析其目录工作原理(数据库备份,bak文件等)。

未获取到的源码采用各种方法想办法获取

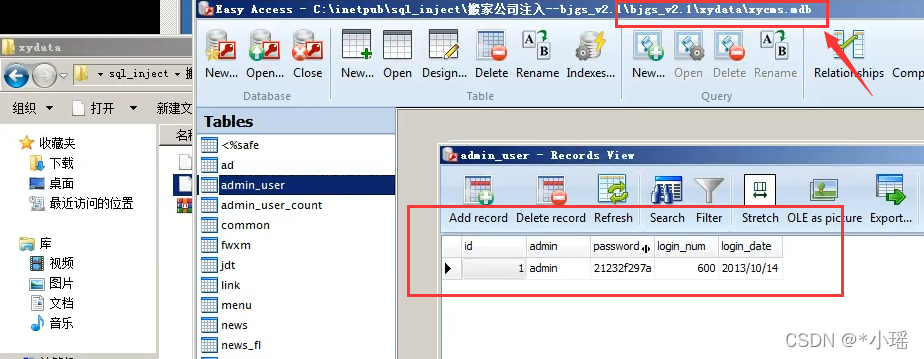

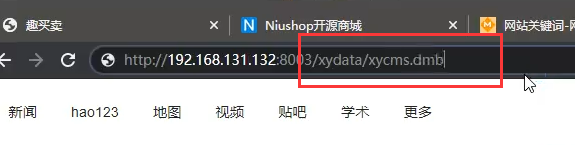

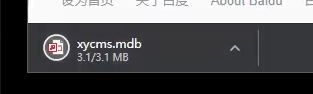

如:xycms程序搭建的,下载源码后,在其目录里

访问同一个位置,将文件下载下来

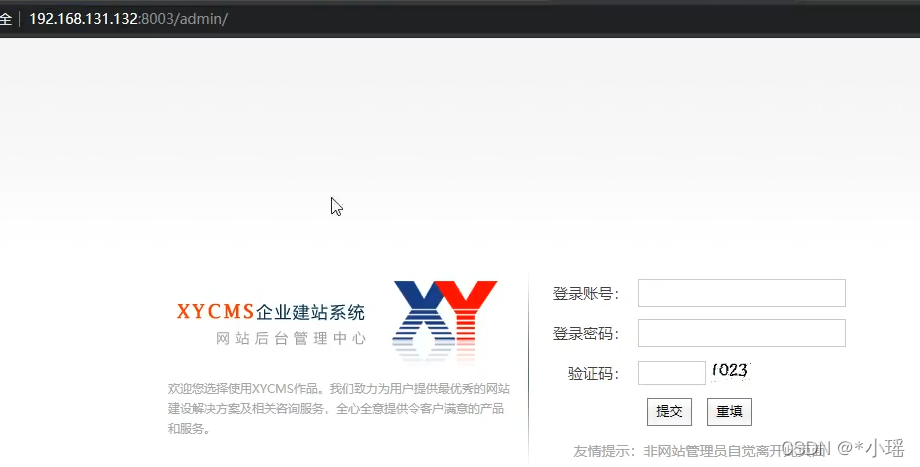

然后访问后台目录:

2.

不用自己分析漏洞类型了,也可以自己下载再漏洞扫描

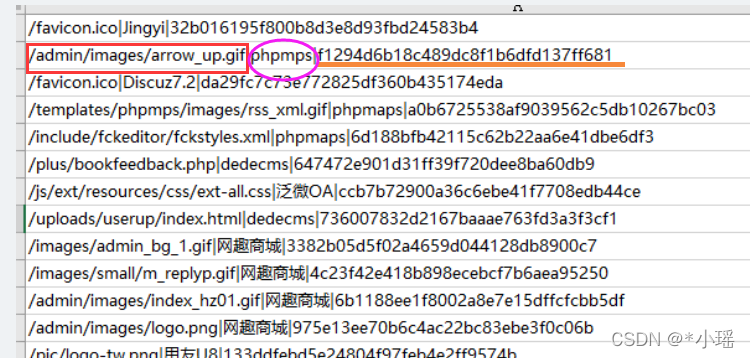

7.CMS文件MD5:

CMS指纹识别字典下载

每个文件对应一个md5值

对应路径下文件MD5值如果相同,则中间的为cms类型

http://www.xiaodi8.com/?id=182