Bluecms后台sql注入漏洞

一、环境搭建

1、PhP地方门户系统 BlueCMS v1.6 sp1

下载地址:https://down.chinaz.com/soft/26181.htm

2、PHPstudy apache,mysql集成环境

二、代码审计

在该cms系统中,其后台存在sql注入漏洞

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-wmb7A4Ms-1647335609467)(https://gitee.com/gaohongyu1/csdn/raw/master/wpsBAE9.tmp.jpg)]

这里直接拼接了前端接受的参数navid,我们可以直接控制传入参数导致sql注入漏洞产生。

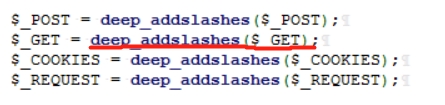

这里对传入的参数进行了过滤,其中addslashes()函数,返回在预定义字符之前添加反斜杠的字符串,预定义字符有,单引号,双引号,反斜杠,null等,这里sql语句为数字型注入,该过滤无效。

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-GjmJByt3-1647335609469)(https://gitee.com/gaohongyu1/csdn/raw/master/wpsBAEB.tmp.jpg)]

这里判断传入的参数是否是数组,若不是数组直接使用addslashes()函数进行过滤。

开通VIP 解锁文章

开通VIP 解锁文章