HackingLab基础关

hackinglab网址:http://hackinglab.cn/ShowQues.php?type=bases

1、key在哪里?

这道题考察做 ctf题首先要查看网页源代码

key:jflsjklejflkdsjfklds

2、再加密一次你就得到key啦~

加密之后的数据为xrlvf23xfqwsxsqf

Rot13加密方式

于是使用 Rot13 解密方式对密文解密,得到key:23ksdjfkfds

3、猜猜这是经过了多少次加密?

加密后的字符串为:…

base64 编码解码

对给定的字符串进行多次 base64 解码,经过多次解码就可以的得到有关key的字符串

key:jkljdkl232jkljkdl2389

4、据说MD5加密很安全,真的是么?

e0960851294d7b2253978ba858e24633

MD5解密

对密文进行MD5解密即可得到key:bighp

5、种族歧视

小明同学今天访问了一个网站,竟然不允许中国人访问!太坑了,于是小明同学决心一定要进去一探究竟!

burp抓包,http报文修改Accept-Language属性

使用burp抓包,将Accept-Language的值由 zh-CN,zh 修改为 en-us即可,得到key:(TU687jksf6&

6、HAHA浏览器

据说信息安全小组最近出了一款新的浏览器,叫HAHA浏览器,有些题目必须通过HAHA浏览器才能答对。小明同学坚决不要装HAHA浏览器,怕有后门,但是如何才能过这个需要安装HAHA浏览器才能过的题目呢?

burp抓包,http报文修改User-Agent属性

使用burp抓包,将User-Agen的值由原来的修改为HAHA即可,得到key:meiyouHAHAliulanqi

7、key究竟在哪里呢?

上一次小明同学轻松找到了key,感觉这么简单的题目多无聊,于是有了找key的加强版,那么key这次会藏在哪里呢?

查看服务器响应数据

在响应内容中看到Key关键字,所在key:kjh%#$#%FDjjj

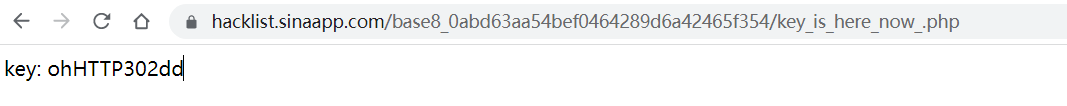

8、key又找不到了

小明这次可真找不到key去哪里了,你能帮他找到key吗?

302跳转

- 在使用burp抓包的过程中我们发现一个search_key.php的请求

- 然后我们放到Repeater中发起请求,发现这是一个302跳转,但可以看返回的内容中有个

./key_is_here_now_.php的超链接

- 访问

./key_is_here_now_.php超链接 ,可以的到key:ohHTTP302dd

9、冒充登陆用户

小明来到一个网站,还是想要key,但是却怎么逗登陆不了,你能帮他登陆吗?

通过抓包可以,分析之后可以看到cookie中Login为0

将Login修改为1发送数据包,则得到key:yescookieedit7823789KJ

10、比较数字大小

只要比服务器上的数字大就可以了!

查看源代码可以看到

<html>

<head>

<meta http-equiv=Content-Type content="text/html;charset=utf-8">

</head>

<body>

<form action="" method="post">

<input type="text" maxlength="3" name="v"/>

<input type="submit" value="提交"/>

</form>

</body>

</html>

输入数字的最大长度为3,打开开发者工具,修改最大长度为5,输入数字10000,提交就可以得到key:768HKyu678567&*&K

11、本地的诱惑

小明扫描了他心爱的小红的电脑,发现开放了一个80端口,但是当小明去访问的时候却发现只允许从本地访问,可他心爱的小红不敢让这个诡异的小明触碰她的电脑,可小明真的想知道小红电脑的80端口到底隐藏着什么秘密(key)?

通关地址

查看源代码可以知道,这个题目暂时不能做,从注释中可以知道key:^&*(UIHKJjkadshf

如果这题可以做,通过抓包,添加X-Forwarded-For属性值为127.0.0.1

12、就不让你访问

小明设计了一个网站,因为总是遭受黑客攻击后台,所以这次他把后台放到了一个无论是什么人都找不到的地方…可最后还是被黑客找到了,并被放置了一个黑页,写到:find you ,no more than 3 secs!

通关地址

进去后出现 I am index.php , I am not the admin page ,key is in admin page. 尝试进入admin页面,发现找不到

使用御剑对地址进行扫描,发现有robots.txt文件,尝试访问

可以得到

User-agent: *

Disallow: /

Crawl-delay: 120

Disallow: /9fb97531fe95594603aff7e794ab2f5f/

Sitemap: http://www.hackinglab.sinaapp.com/sitemap.xml

其中/9fb97531fe95594603aff7e794ab2f5f/ 类似于地址,尝试访问。得到

you find me,but I am not the login page. keep search.

然后根据提示,进入到login.php页面,可以得到key:UIJ%%IOOqweqwsdf